O que é o acesso por credencial única ?!

O que é o acesso por credencial única ?!

O acesso por credencial única ou SSO (Single Sign-On), consiste num método de autenticação onde permite aos usuários se aquutentiem com segurança em diversos aplicativos e ambiente utilizando apenas um único conjunto de credenciais.

Como é o funcionamento do acesso por credencial única ?!

O funcionamento do SSO ocorre com base numa relação de confiança previamente estabelecida entre um aplicativo conhecido como provedor de serviços e, um provedor de identidade como exemplo o OneLogin. Essa relação de confiança geralmente é baseada num certificado compartilhado entre o provedor de identidade e o provedor de serviços. Certificado que pode ser utilizado para assinar informações de identidade que estejam sendo enviadas do provedor de identidade ao provedor de serviços , de modo que o provedor confirme estarem vindo de uma fonte confiável. Na atividade do SSO, os dados de identidade assumem a forma de tokens, contendo bits de identificação de informações sobre o usuário como endereço de e-mail ou nome de usuário.

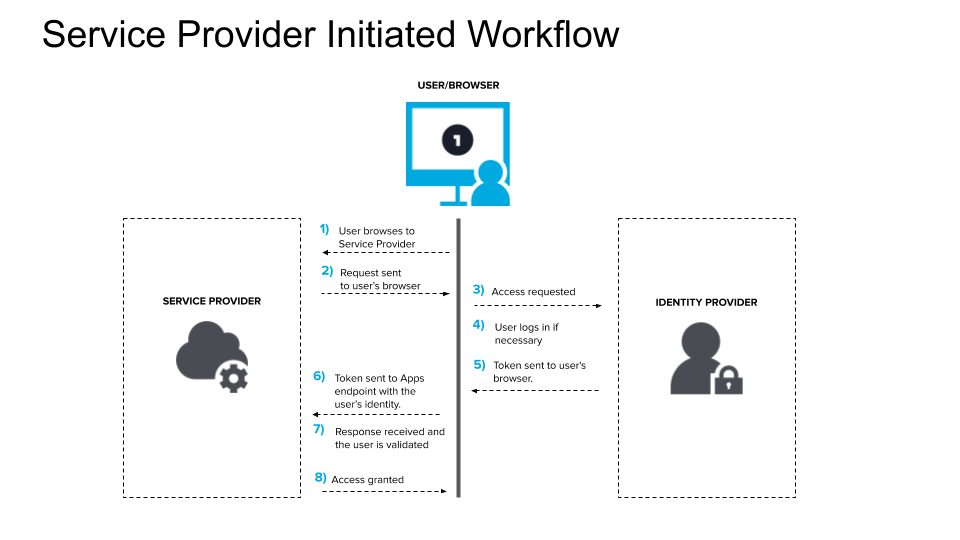

O fluxo para acesso é geralmente similar como a seguir:

-

O usuário avança até uma aplicação ou domínio que deseja acessar, também conhecido como provedor de serviços.

- O provedor de serviços encaminha token contendo algumas informações sobre o usuário como endereço de e-mail, para o sistema de SSO, também conhecido como provedor de identidade, como parte da solicitação para autenticar deste usuário

- O provedor de identidade primeiro verifica se o usuário já foi autenticado e nesse caso, concederá a ele o acesso ao aplicativo do provedor de serviços e avançará para a etapa 5.

- Caso o usuário não esteja conectado, será solicitado a fazê-lo fornecendo as credenciais exigidas pelo provedor de identidade. Pode simplesmente ser um nome de usuário e uma senha ou incluir alguma outra forma de autenticação como uma senha de uso único.

- Depois de validadas as credenciais fornecidas pelo provedor de identidade, será enviado uma token de volta ao provedor de serviços, confirmando uma autenticação bem-sucedida.

- Este token é passada através do navegador do usuário para o provedor de serviços.

- O token recebido pelo provedor de serviços é validado de acordo com a relação de confiança previamente estabelecida entre o provedor de serviços e o provedor de identidade durante a configuração inicial.

-

O usuário recebe acesso ao Provedor de Serviços.

Em caso do usuário tentar acessar um site diferente, o novo site deverá ter uma relação de confiança similar configurada com a solução SSO onde o fluxo de autenticação irá seguir as mesmas etapas.

O que é o token de SSO ?!

Um token SSO representa um conjunto de dados ou informações, transferidas de um sistema para outro durante o processo de SSO. Esses dados podem ser simplesmente um endereço de e-mail do usuário além de informações de qual sistema está enviando esse token. Os tokens devem ser digitalmente assinados permitindo ao receptor do token confirmar quanto ao token ser originário de fonte confiável. Este certificado utilizado para a assinatura digital é compartilhado durante o processo de configuração inicial.

É seguro utilizar a função SSO ?!

Para esta pergunta, a resposta é Depende; isso pelos muitos motivos dos quais a segurança pode ser melhorada ao adotar o SSO, representando uma solução única de acesso permitindo simplificar o gerenciamento de usuários e senhas além dos administradores. Eliminando a necessidade de controlar diferentes conjuntos de credenciais, podendo simplesmente lembrar uma única senha mais complexa. Proporcionando pelo SSO os utilizadores geralmente acessarem suas aplicações com muito mais rapidez.

O tempo dedicado pelo Suporte Técnico ao auxiliar os usuários por senhas esquecidas também pode ser reduzido com a adoção do SSO. A complexidade de senha pode ser melhorada centralizando seu gerenciamento pelos administradores em conjunto com a autenticação multi-fator (MFA – Multi-factor Authentication), o desligamento de colaboradores também poderá ser melhor providenciado.

Citando uma desvantagem ao instalar o acesso único está na dificuldade de controle mais restritivo a alguns aplicativos, razão que sugere avaliar uma solução SSO que ofereça a oportunidade de, por exemplo, solicitar um fator adicional de autenticação antes do utilizador efetuar acesso em uma aplicação específica senão impedir o acesso a determinadas aplicações a menos que esteja conectado na rede local.

Como pode ser implementado o recurso de SSO ?!

Os requisitos sobre a implementação de uma solução SSO pode variar de acordo com a aplicação exata de SSO a qual esteja trabalhando. Entretanto não é importante quais são essas etapas específicas, certifique-se de ter estabelecido objetivos e metas claras para a adequada implementação. Confirmando responder aos seguintes questionamentos:

- Quais são os diferentes tipos de usuários atendidos e quais são os diferentes requisitos ?

- O interesse é por uma solução local (On Premise) ou uma solução baseada em nuvem ?

- A solução escolhida deverá ser capaz de crescer com a organização e suas necessidades ?

- Quais são recursos pesquisados para garantir a apenas utilizadores confiáveis obterem o acesso ? Dispositivos confiáveis, lista de IP´s permitidos, MFA, autenticação adaptativa, etc.?

- Precisa ser integrado a quais sistemas ?

-

O acesso a API´s é necessário ?

Quais requisitos tornam um sistema verdadeiramente em SSO ?!

Compreender a diferença entre acesso único e gerenciadores de senhas, algumas vezes referenciados como SSO e embora podendo significar mesmo acesso, não necessariamente representa acesso único. No gerenciador de senhas, pode-se manter o mesmo utilizador e senha porém as informações precisam ser inseridas a toda mudança de aplicativo ou domínio diferente. Dessa maneira mantém-se as diversas credencias enquanto o gerenciador de senhas as insere quando necessário, inexistindo qualquer relação de confiança previamente estabelecida entre o sistema de proteção por senha e a aplicação.

Com a adoção do sistema SSO e assim que efetuado o acesso por meio dessa solução SSO, o acesso a todas as aplicações e domínios aprovados pela corporação pode ser efetuado sem a necessidade de informar novas credenciais. Nesta condição estão inclusos tantos recursos locais quanto os hospedados em nuvem e neste caso geralmente disponíveis através de um portal SSO, também conhecido como portal de acesso.

Qual a diferença entre Aplicação SSO e Solução SSO ?!

Ao pesquisar por serviços de SSO, não é difícil encontrar muitas vezes referenciada como software SSO, solução SSO ou provedor SSO, diferenciado-se em muitos casos simplesmente no modo como as empresas se classificaram. Uma parcela dos softwares SSO sugere algo que está instalado localmente onde geralmente é definido para executar um determinado conjunto tarefas e nada mais. Enquanto uma solução SSO sugere existir a capacidade de ampliar ou personalizar os recursos do produto principal. Por fim um provedor SSO seria uma maneira de se referir à organização que desenvolve ou hospeda essa solução, tendo como exemplo o OneLogin sendo conhecido como um provedor de soluções SSO.

Quais tipos diferentes de SSO existem ?!

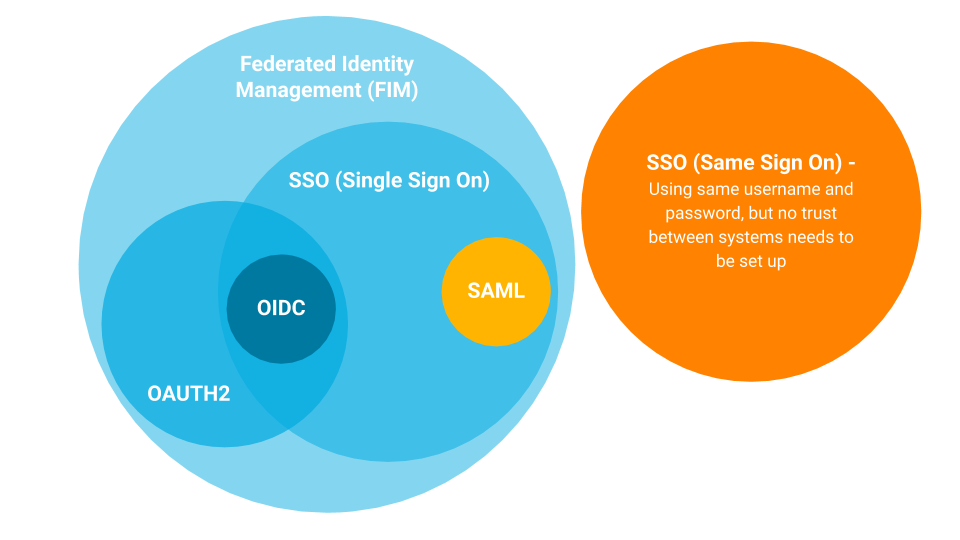

Para o conceito de SSO (Single Sign-On) existem muitos termos adotados

- FIM – Federated Identity Management

- OAuth – especificamente e atualmente OAuth 2.0

- OIDC – OpenID Connect

- SAML – Secutiry Access Markup Language

-

SSO – Acesso único

O modelo de SSO é, na verdade, uma parcela de um conceito mais abrangente denominado Gerenciamento Federativo de Identidade, por isso eventualmente o SSO é considerado como SSO federativo. O FIM está relacionado a apenas uma relação de confiança estabelecida entre dois ou mais domínios ou sistemas de gerenciamento de identidade. O acesso único é geralmente um recurso disponível em uma arquitetura FIM.

O modelo OAuth 2.0 é uma estrutura singular que também pode ser classificada como parte de uma arquitetura FIM. OAuth centraliza-se nessa relação de confiança, possibilitando que as informações de identidade do utilizador sejam compartilhadas entre os domínios.

O OpenID Connect representa uma camada de autenticação estabelecida sobre o OAuth 2.0 para fornecer a funcionalidade de acesso único.

Por fim, o SAML como um padrão aberto projetado também para fornecer a funcionalidade de acesso único.

Mesmo o Sign On, também regularmente referenciado como SSO, não tem o mesmo sentido que Single Sign-on por não envolver relação de confiança entre as entidades que estão processando a autenticação. Dependendo mais de credenciais sendo duplicadas entre sistemas e simplesmente compartilhando essas credenciais quando necessário. Não representando a mesma segurança em comparação com outra das soluções para Single Sign-on.

Quando uma discussão sobre Single Sign-On desponta, sistemas específicos normalmente durante o debate como: do Windows o ADS (Active Directory) e ADFS (Active Directory Federation Services)assim como do Linux o LDAP (Lightweight Directory Access Protocol).

O Active Directory, atualmente conhecido especificamente como ADDS (Active Directory Directory Services), como serviço centralizado de diretórios da Microsoft, onde os utilizadores e recursos são incluídos ao serviço de diretório para gerenciamento central, enquanto o ADDS funciona com protocolos de autenticação como Kerberos e NTLM. Dessa maneira os utilizadores pertencentes ao ADDS podem se autenticar em suas estações para obter acesso a outros sistemas que estão integrados ao ADDS, representando uma forma ce acesso único.

Os ADSF (Serviços de Federação do Active Directory) são um tipo de sistema para Gerenciamento de Identidades Federativas que fornece também recursos de acesso único. Compatível com SAML e OIDC. O ADFS é utilizado principalmente para definir a confiança entre o ADDS e outros sistemas, a exemplo do Microsoft Azure AD ou outras florestas ADDS.

O protocolo LDAP (Lightweight Directory Access Protocol) representa simplesmente um padrão da indústria que estabelece um método de organizar e consultar informações de diretório. O LDAP permite gerenciar recursos como usuários e sistemas de maneira centralizada, no entanto, não determina como o utilizador será conectado a esses sistemas, significando a ausência de protocolos reais que são utilizados numa autenticação. Ainda assim é regularmente utilizado como parte do processo de autenticação e processos de controle de acesso. Em exemplo, antes de um utilizador poder acessar determinado recurso, o LDAP pode ser aplicado para consultar esse utilizador e quaisquer outros grupos aos quais pertença, com o objetivo de confirmar se o utilizador possui permissão para este recurso. Soluções baseadas em LDAP como o OpenLDAP oferecem autenticação através de seu suporte de protocolos de autenticação como o SASL (Simple Authentication and Security Layer).

O que representa software SSO como serviço !?

A funcionalidade SSO também foi modificada, da mesma maneira que diversos outros aplicativos foram transferidos para serem executados através da Internet. Plataformas executadas a partir da nuvem como a OneLogin podem ser classificadas como uma Solução SSO SaaS (Software como um Serviço).

O que representa o SSO App-to-App !?

Por fim, pode já ter encontrado assuntos apresentando o SSO App-to-App ou Application-to-Application. Ainda não é exatamente um padrão da indústria, permanecendo mais como um termo usado pelo SAPCloud para descrever o processo de compartilhar a identidade de um utilizador de uma aplicação para outra, dentro de seu ecossistema. É relativamente similar ao OAuth 2.0 mas, uma vez mais, não representa um protocolo ou método padrão permanecendo atualmente para SAPCloud.

Conclusão

Com a disseminação de uma infinidade de aplicações nas mais varadas plataformas, cresce a necessidade de proteção aos ambientes através dos mais variados métodos e muitas vezes refletindo numa numerosa quantidade de perfis de utilizador e senha, dificultando o rendimento das atividades pela contínua necessidade de localizar e informar os dados de acesso, criando limitações para memorização de tantas combinações de autenticação.

Dessa maneira o Single Sign-On apresenta uma alternativa de viabilizar o acesso e alteração de ambientes sem a necessidade de repetir o processo de autenticação que normalmente atrasa essas atividades mas como possivelmente esperado, surgem diversos modelos de implementação que vai naturalmente dificultar a escolha da melhor solução.

Com o interesse de esclarecer algumas dessas funcionalidades, dos comportamentos e resultados o assunto abordado reflete superficialmente sobre como está o mercado dessas soluções de maneira que possa esclarecer mesmo que parcialmente, as diferenças desses conceitos e permita filtrar as opções disponíveis para chegar à melhor estratégia.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************