Apresentando o Gerenciamento de Identidade e Acesso:

O sistema IAM ou Gerenciamento de Identidade e Acesso é referente a ferramentas utilizadas pelos departamentos de TI e outras políticas, permitindo garantir às entidades e pessoas o nível apropriado de acesso aos recursos tecnológicos da organização. Sistemas IAM são soluções dedicadas ao gerenciamento seguro de identidades digitai, provendo acesso a vários sistemas e aplicativos.

Os sistemas de Gerenciamento de Identidade e Acesso administram usuários e também outros tipos de identidades, envolvendo softwares (programas, aplicativos e aplicações) e hardware (dispositivos de IoT).

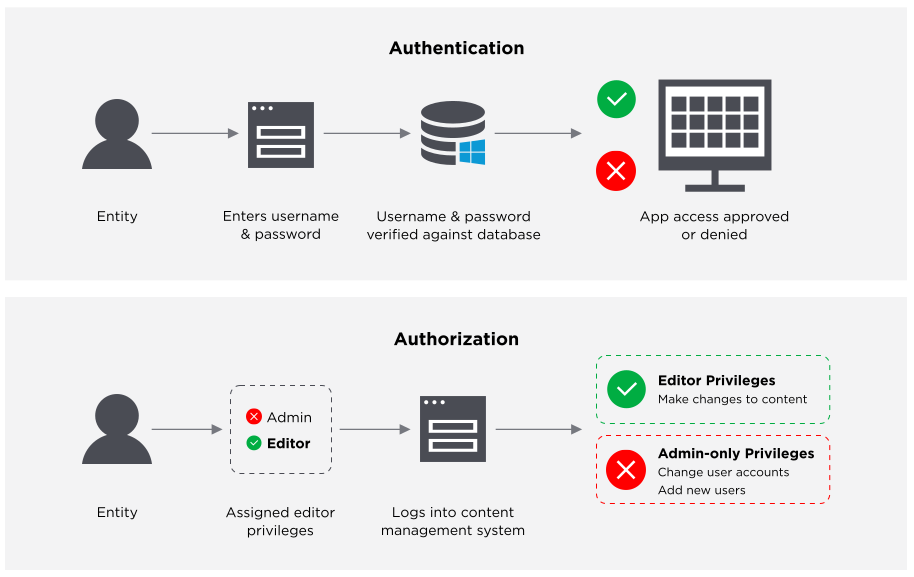

Duas tarefas principais são realizadas pelo sistema IAM:

- Autenticar confirmando autenticidade da entidade. Ao informar um nome de usuário e senha em um site, essas credenciais são verificadas em seu banco de dados confirmando o relacionamento entre o as informações fornecidas e as armazenadas. Ainda que um método menos seguro em comparação das autenticações modernas, é uma forma de autenticação.

-

Autorizar a entidade o nível compatível com o tipo de acesso aos recursos. Autorização representa o processo de confirmar o acesso do usuário autenticado pode ter aos recursos técnicos, provendo apenas o permitido. Num sistema gerenciador de conteúdo, ao efetuar o acesso como Editor lhe permite efetuar alterações em qualquer conteúdo, mesmo assim não tem permissão para o gerenciamento dos usuários, por exemplo.

Os sistemas IAM representam um importante integrante para a segurança cibernética, sendo projetados para desempenhar como função principal fornecer acesso aos recursos da empresa de maneira segura.

Princípio de funcionamento do sistema IAM

Os sistemas IAM fornecem esta funcionalidade central:

|

TAREFA |

FERRAMENTAS |

| Administrar identidades de usuários | Os sistemas IAM gerenciam as identidades dos usuários. Podendo ser o único agente utilizado para criar, modificar e remover usuários ou, ser integrado com um ou mais outros diretórios como o Microsoft Active Directory, sendo sincronizado com eles. |

| Provisionar/ Desprovisionar usuários | Uma vez o usuário ingressado no sistema fica com a TI o provisionamento, isto é, o processo de especificar os aplicativos, recursos e demais acessos o usuário tem permissão além do seu nível de utilização (administrador, editor, visualizador etc…) para cada item. Uma vez que, especificar o acesso de cada indivíduo a cada recurso seria demorado; os sistemas de gerenciamento de identidade facilitam o provisionamento por meio de políticas, estabelecidas por intermédio do controle de acesso baseado em função (RBAC). Os usuários ficam atribuídos a uma ou mais funções, geralmente com base na função de trabalho então recebendo automaticamente acesso de acordo com as definições para essa atividade. Da mesma forma que provisionar usuários pode ser demorado, desprovisionar de todos os aplicativos e sistemas aos quais eles têm acesso sofre do mesmo problema. Num sistema IAM ocorre a automatização desses processos, condição de grande importância ao considerar que ex-funcionários ainda tendo seus acessos representam um sério risco de segurança. |

| Autenticação de usuários |

Os sistemas IAM realizam a atividade de autenticar um usuário quando é solicitado acesso. Nos dias atuais a autenticação multifator e preferencialmente a autenticação adaptativa são significados de segurança. |

| Autorização de usuários | Após a autenticação do usuário fica autorizado pelo sistema IAM o acesso, conforme necessário e com base no provisionamento para este usuário, o acesso a aplicativos ou recursos específicos. |

| Relatório |

Os sistemas IAM produzem relatórios que colaboram com as organizações na comprovação da conformidade com os regulamentos, indicando riscos de segurança em potencial e aperfeiçoar os processos de segurança e IAM. |

Sistemas Locais versus Sistemas em Nuvem:

Os sistemas IAM podem ser utilizados localmente ou em nuvem (mais conhecido como IDaaS). Revisando que os primeiros sistemas IAM funcionavam localmente, isto é, fisicamente existentes e gerenciados dentro de uma solução firewall da organização. Atualmente muitas organizações estão migrando para os sistemas IAM hospedados em nuvem e segundo a McKinsey, apenas 38% das corporações consultadas entrevistadas consideram estarem hospedadas localmente três anos. Também em três anos, 60% estarão utilizando um serviço de IAM de terceiros oferecendo suporte a diversos ambientes residentes em nuvem pública, unificando o acesso através de recursos residentes em nuvens públicas e localmente.

Essa transferência para o sistema IAM na nuvem é motivada pela sua confiabilidade e economia de custos. Implementar um sistema IAM na nuvem terceiros representa economia na manutenção e de infraestrutura. Reduzindo também o tempo de inatividade pelos fornecedores que atuam na nuvem utilizam sistemas distribuídos e redundantes possuindo alto tempo de atividade e prazos cursos de SLAs.

Conclusão

Um respeitável componente para fortalecer as proteções dos ambientes corporativos, o IAM atua de maneira individual ou em conjunto com outras soluções de monitoramento com o objetivo de ampliar as defesas digitais sem comprometer o desempenho ou produtividade dos usuários.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************