O que é autenticação multifator (MFA) !?

O sistema de autenticação multifator (MFA – Multi Factor Authentication ) é um método para autenticação onde exige do usuário informar dois ou mais fatores de confirmação para acessar algum recurso computacional como um acesso por VPN ou uma aplicação. O componente MFA é o integrante principal de uma política forte para IAM (Identity and Access Management – Gerenciamento de Identidade e Acesso). Diferente de simplesmente solicitar o tradicional nome de usuário e senha, o componente MFA necessita de um ou mais elementos adicionais de verificação, reduzindo a probabilidade de sucesso num ataque cibernético.

Qual a importância do MFA !?

A principal vantagem no uso MFA é o consequente aumento da segurança digital para a organização, determinando aos usuários se identificarem por confirmações adicionais do que apenas nome de usuário e senha. Ainda que indispensáveis, acessos por nomes de usuário e senhas permanecem vulneráveis a Ataques por Força Bruta, passíveis de furto por criminosos digitais. Implementar a utilização de um recurso por MFA representa a inclusão de uma impressão digital ou chave física de hardware, amplificando a segurança da organização contra criminosos cibernéticos.

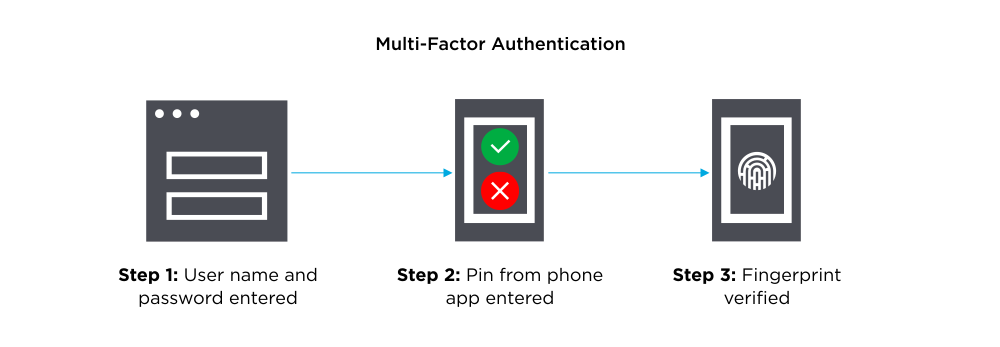

Como é o funcionamento do recurso MFA ?!

A interação do componente MFA está na exigência de informações (fatores) adicionais para a validação. Um dos fatores mais comuns encontrados pelos usuários no uso do MFA são as OTP (One-Time Password – Senhas de Uso Único). As OTPs são aqueles códigos recebidos por e-mail ou SMS em algum dispositivo de telefonia móvel contendo entre 4 a 8 dígitos. Através dos OTPs, periodicamente ou sempre que uma solicitação de autenticação é enviada. O código é Este código é criado utilizando sendo referente a um valor de semente atribuído ao usuário quando ele assim que registrado pela primeira vez e algum outro fator podendo sem simplesmente um contador gradativamente incrementado ou por um período de tempo .

Três modelos principais para métodos de autenticação MFA:

A metodologia de autenticação MFA está em maioria, referenciada em algum dos três modelos de informações adicionais conforme abaixo:

- Informações que a pessoa sabe (conhecimento), como PIN ou uma senha

- Objetos que pessoa tem (posse), como um smartphone ou crachá

-

Atributos que a pessoa tem (inerente), como impressões digitais, uma biometria ou reconhecimento de voz.

Exemplos de MFA:

Para exemplo de autenticação por multifator, está incluso o uso de uma combinação dos seguintes elementos utilizados para autenticar:

CONHECIMENTO

-

Respostas para perguntas de segurança pessoal;

- Senha;

-

OTPs (pode ser a combinação de conhecimento e posse, por exemplo conhecendo o OTP e necessitar ter posse de algum dispositivo para obtê-lo, como um smartphone).

POSSE

-

OTPs gerados através de aplicativos para smartphone;

- OTPs enviados através de mensagens por SMS ou e-mail;

- Acesso por crachás, cartões inteligentes, dispositivos USB, chaves de segurança ou porta-chaves;

-

Certificados por software ou Tokens.

INERÊNCIA

-

Reconhecimento facial, Impressões digitais, retina, digitalização de voz, íris ou outra biometria

-

Avaliação Comportamental

Outros modelos para autenticação por multifator:

À medida que o aprendizado de máquina e também inteligência artificial é assimilado pelo recurso de MFA, ocorre uma elevação na sofisticação dos métodos de autenticação incluindo:

UTILIZANDO A LOCALIZAÇÃO

Quando o endereço IP é um parâmetro para o MFA, se possível a localização geográfica desse endereço também é utilizada. Informações que podem ser aproveitadas para simplesmente impedir o acesso quando as informações de localização de um usuário sejam divergentes ao que está especificado numa lista de permissões senão podem ser utilizadas como segurança adicional de autenticação entre outros fatores, citando a senha ou OTP para validar a identidade desse usuário.

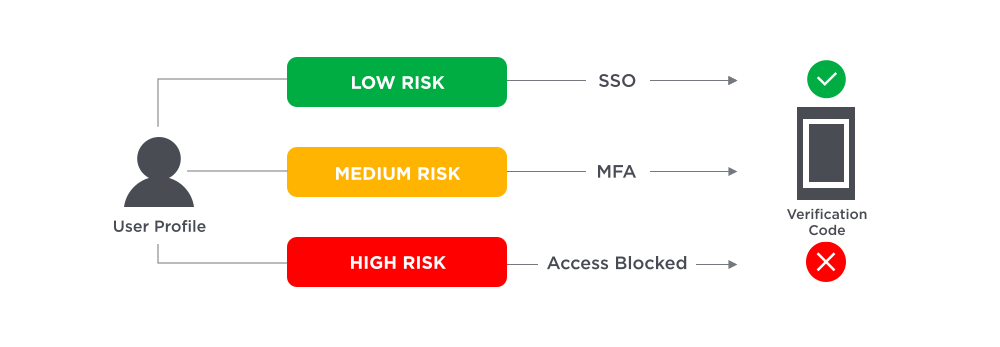

AUTENTICAÇÃO BASEADA EM RISCO OU AUTENTICAÇÃO ADAPTATIVA

A Autenticação Adaptativa é outro subconjunto do recurso MFA possuindo o nome alternativo de Autenticação Baseada em Risco. Essa Autenticação Adaptativa examina, considerando o contexto e o comportamento durante a autenticação, fatores adicionais podem ser utilizados para atribuir determinados níveis de risco associados à tentativa de login. Por exemplo:

- Localização geográfica do usuário ao tentar acessar determinadas informações

- Momento em que ocorre a tentativa de acesso à informações corporativas, e durante o expediente ou depois do horário de trabalho.?!

- O tipo de dispositivo utilizado o mesmo da última utilização ?!

- O tipo de conexão é por rede privada ou pública ?!

Esse nível de risco é determinado com base em como as perguntas são gradativamente respondidas, podendo servir de referência para determinar se o usuário será invocado a fornecer um fator adicional de autenticação senão ter ou não permissão para conceder concluir o acesso. Dessa forma, é possível descrever este modelo de autenticação como Autenticação Baseada em Risco.

Num exemplo de utilização da Autenticação Adaptativa em atividade, um usuário efetuando login em um café tarde da noite, sendo uma atividade que normalmente não é habitual pode ser solicitado inserir um código enviado por mensagem de texto para o telefone registrado, em complemento com seu nome de usuário e senha. Numa atividade corriqueira, quando conecta todos os dias às 09hs ao escritório, essa solicitação de acessa fica reduzida apenas seu usuário e senha.

A vida dos criminosos virtuais pode ser dedicada a tentar furtar informações de usuários, razão para implementar o uso do recurso MFA, representando uma estratégia eficaz e resultando na primeira linha de defesa contra eles. Estabelecer um plano eficaz para segurança de dados economizará tempo e recursos para sua organização a longo prazo.

Diferenças entre autenticação MFA e autenticação de dois fatores (2FA):

O MFA é regularmente utilizado como maneira intercambiável da autenticação de dois fatores (2FA). A autenticação 2FA basicamente é um subconjunto de MFA, por conta do 2FA limitar o número de validações necessárias a apenas dois fatores, enquanto a autenticação MFA permite mais de dois.

A autenticação MFA na Computação em Nuvem:

Com a crescente adoção da computação em nuvem, a autenticação MFA está se tornando cada vez mais necessária. À medida que as corporações migram suas aplicações e sistemas para plataformas virtuais, elas não pode ter como fator de segurança depender do colaborador estar fisicamente na mesma rede que o sistema. Métodos de segurança adicionais precisam ser implementados para garantir o acesso apenas aos legítimos colaboradores. À medida que os usuários estão acessando esses as aplicações em momentos cada vez menos regulares, oportunidade onde o MFA pode colaborar para garantir a veracidade nos acessos, solicitando fatores adicionais de autenticação mais difíceis para os criminosos digitais reproduzirem, burlarem ou por meio de força bruta.

Autenticação MFA para Office 365:

Diversos sistemas baseados em nuvem já oferecem seus próprios mecanismos de MFA, como exemplo o ambiente AWS ou o Microsoft 365 da Microsoft. No Microsoft 365 o Azure Active Directory (AD) é o sistema padrão de autenticação. Ainda assim existem algumas limitações como a existência de apenas quatro opções básicas relacionadas ao tipo de fator de autenticação adicional que podem ser utilizados: Microsoft Authenticator, Voice, mensagem de texto SMS e Oauth Token. Dependendo dos tipos de opções que deseja disponibilizar, pode ser necessário investir com licenciamento, se deseja controlar ou não exatamente e quais usuários precisarão utilizar o MFA.

Soluções OneLogin como a Identidade como um Serviço (IdaasS – Identity as a Service) disponibilizam muitos mais métodos de autenticação MFA tratando-se de fatores de autenticação, integrando-se mais facilmente com aplicativos fora do ambiente Microsoft.

Conclusão

A evolução do ambiente de informática continua a crescer exaustivamente, nessa expansão constante enquanto as oportunidades crescem é quase simultâneo o interesse dos criminosos digitais pelas mais variadas práticas para invasões desses ambientes, representando outra condição preocupante para os profissionais de segurança de TI.

Por conta disso também surgem novas metodologias para reforçar as seguranças dos ambientes virtuais, sem perder, na medida do possível, a relação com os ambientes físicos conforme os usuários gradativamente vão ficando cada vez mais afastados fisicamente da empresa. Apresentando aqui outro conceito que fornece maneiras de segurança adicionais fortalecendo a integridade dos ambientes e aplicações corporativas.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************