Para utilizar a tecnologia Microsoft BitLocker que codifica o acesso a unidades de armazenamento, é necessário um dispositivo eletrônico conhecido como TPM, esse novo recurso de criptografia de dispositivo apresentado no 8.1 e continuado no Windows 10 só é possível de utilização através de um novo hardware, isso mesmo, um dispositivo físico e diferente da proteção por criptografia EFS que sequer pode utilizar esse novo componente, ambos podem ser um pouco mais conhecidos clicando no arquivo relacionado [aqui].

Para utilizar a tecnologia Microsoft BitLocker que codifica o acesso a unidades de armazenamento, é necessário um dispositivo eletrônico conhecido como TPM, esse novo recurso de criptografia de dispositivo apresentado no 8.1 e continuado no Windows 10 só é possível de utilização através de um novo hardware, isso mesmo, um dispositivo físico e diferente da proteção por criptografia EFS que sequer pode utilizar esse novo componente, ambos podem ser um pouco mais conhecidos clicando no arquivo relacionado [aqui].

O acrônimo TPM significa “Trusted Platform Module” (Módulo de Plataforma Confiável), sendo um chip (componente físico) localizado na placa-mãe do computador (ou notebook) e resistente a violações (por software) abolindo o uso de frases ou senhas extremamente longas, ajudando a habilitar a criptografia completa nas unidades de armazenamento.

O que realmente significa sua aplicação ?!

O chip TPM é um dispositivo integrante da placa-mãe do computador (ou notebook) sendo soldado diretamente nela. Para aqueles que montam o seu computador peça-a-peça é preciso confirmar se o modelo escolhido possui esse componente, caso contrário será necessário adquirir um separadamente e mesmo assim é preciso antes, confirmar da placa-mãe ser compatível com a inclusão desse módulo de segurança.

Sua função é gerar chaves de criptografia mantendo partes dela para si mesmo, dessa maneira ao ativar e utilizar a criptografia do BitLocker parte da codificação ficar armazenado no módulo TPM e dessa maneira, caso a unidade de armazenamento seja furtada ou, simplesmente roubem seu equipamento e tentem acessar os discos (SSD ou HD) por outras maneiras como uma distribuição Linux ou o ambiente Windows PE, a unidade de armazenamento permanecerá bloqueada e inacessível.

Como a autenticação fornecida pelo chip é baseada em hardware possuindo detecção de violação, nem mesmo removendo, substituindo ou transferindo o componente para outra placa-mãe permitirá seu reaproveitamento sequer habilitará o acesso ao dispositivo criptografado, ao menos em teoria.

Criptografar ~ encriptar ~ codificar:

Com assuntos constantes sobre invasão e sequestro de credenciais, o uso de criptografia acaba sendo a maior razão para sua implementação e nas versões mais recentes do Windows o uso do TPM costuma ser transparente. Para sua aplicação é suficiente entrar em sua conta Microsoft num computador atual, estando apto para criptografia de dispositivo ela será utilizada.

Normalmente o acesso a uma unidade criptografada é promovido após informar a senha de acesso ao Windows, ainda assim ela é protegida por uma chave criptográfica mais extensa do que a informada. É esta chave que tem parte do código parcialmente armazenado no componente TPM, isso obriga a utilização de senha para acesso ao Windows e no mesmo computador onde a unidade de armazenamento está instalada

Normalmente, você obtém acesso a uma unidade criptografada digitando sua senha de login do Windows, mas ela é protegida por uma chave de criptografia mais longa do que essa. Essa chave de criptografia é parcialmente armazenada no TPM, então você realmente precisa de uma senha para ter acesso ao Windows e ao conteúdo da unidade de armazenamento. Essa condição explica a necessidade da chave de recuperação do BitLockser ser um pouco mais longa, além de ser indispensável para ter acesso aos dados caso pretenda mover a unidade de armazenamento para outro computador

Essa condição pode explicar um dos motivos pelo qual a tecnologia Windows EFS, mais antiga, não é tão eficaz e como não é possível armazenar chaves criptográficas em um dispositivo TPM, significa que elas serão guardadas na unidade de armazenamento, tornando um sistema menos seguro. A ativação do BitLocker sem o chip TPM é até possível porém a Microsoft se esforçou bastante em ocultar essa possibilidade afinal, acaba reduzindo a confiabilidade da solução sem esse componente.

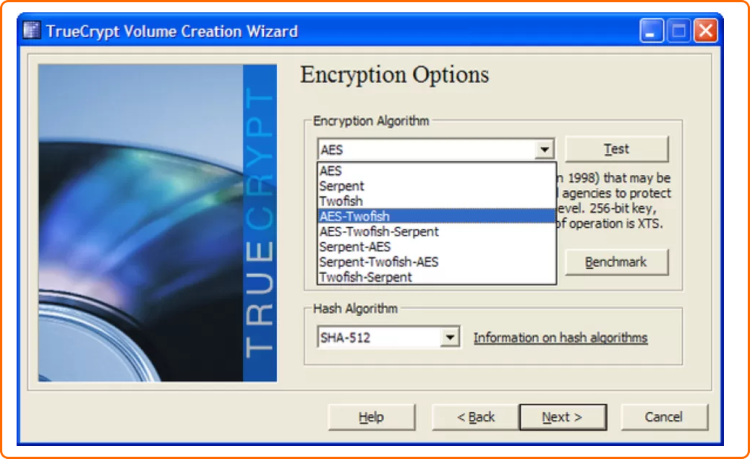

O TrueCrypt (entre outros) e o conflito com dispositivos TPM´s:

O conceito de criptografia de disco não fica restrito ao TPM, no extinto FAQ e descontinuado software TrueCrypt residiam os motivos de nunca cogitarem utilizar o TPM, enquanto disponível sempre criticou soluções baseadas em TPM afirmando ser uma falsa sensação de segurança. Por uma possível ironia e depois de rumores sobre sua descontinuidade, a TrueCrypt passou a desaconselhar o uso do seu software afirmando possuir vulnerabilidades e, sugerindo ativar o recurso BitLocker, com dependência de TPM, para substituí-lo.

Do descontinuado do TrueCrypt surgiu a derivação VeraCrypt, ainda ativa, mesmo assim permanece com a mesma contestação sobre o BitLocker e outros utilitários que dependem do TPM, utilizando para prevenir ataques que demandem do invasor ter acesso administrador ou físico ao computador, afirmando que o TPM oferece como única característica uma falsa sensação de segurança, sendo na melhor das hipóteses uma redundância.

Por considerarmos que nenhuma segurança é absoluta, acaba sendo uma afirmação relativamente verdadeira, permitindo considerar o módulo TPM indiscutivelmente como mais um recurso de conveniência, ao armazenar as chaves criptográficas em um hardware então permitindo ao computador descriptografar automaticamente ou através de uma senha simples, a unidade de armazenamento, tornando mais seguro quando comparado com o simples armazenamento dessa chave no disco do sistema, condição que permite a um criminoso burlar essa proteção simplesmente removendo o disco do sistema e instalando em outro computador.

O Windows 11, ainda que em fase experimental, já está promovendo inúmeros debates e descontentamentos por sua nova característica em exigir a versão TPM 2.0, para quem já faz uso do BitLocker pode ter aborrecimentos se a empresa não rever essa obrigatoriedade, uma vez que é um componente físico e não humanamente possível de instalar.

Em todo o caso, as práticas de criptografia tem crescido e aparenta ser um caminho sem volta, umas das possíveis razões pode ser nos casos mais simples onde dificultam imensamente as chances para obtenção de informações por criminosos, por outro lado uma infelicidade é este recurso estar disponível apenas nas versões mais completas do Windows como a Professional, razão para pesquisar por outras alternativas aos que possuem as versões sem esse recurso nativo.

Conclusão:

O Bitlocker raramente era recomendado ou utilizado por usuários domésticos, mercado de maior utilização do sistema operacional Windows, possivelmente pelo pouco interesse em conhecer suas vantagens e como prevenir-se para imprevistos como a troca de uma placa-mãe seja notebook ou computador.

O Windows 11 está despontando com a exigência da versão TPM 2.0 causando grande preocupação à comunidade desse ambiente, uma vez que será preciso trocar simplesmente a placa principal e gastando uma boa quantia para “simplesmente” instalar o novo sistema operacional, isso motivou a busca por informações sobre do que se trata esse dispositivo TPM, apresentado aqui bem simplificadamente para ao menos estimular a busca por mais informações e qual será sua importância no uso do novo sistema operacional senão ativar até mesmo no Windows já em atividade.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************