Nel 2024, i ransomware continuano a rappresentare una delle minacce più significative per la cyber security globale. Il panorama delle minacce si è evoluto, con attacchi informatici sempre più sofisticati e diversificati. I cybercriminali non si limitano più a criptare i dati e chiedere un riscatto, ma utilizzano una strategia di quadrupla estorsione che comprende la criptazione dei dati, l’esfiltrazione dei dati, attacchi DDoS e il contatto diretto con clienti o partner per aumentare la pressione sulle vittime.

La tendenza è particolarmente preoccupante, dato che le richieste di riscatto sono aumentate del 500% in un anno, con una media di 2 milioni di dollari pagati per attacco. Anche se l’incidenza degli attacchi è leggermente diminuita, il fatto che oltre la metà delle organizzazioni colpite abbia pagato il riscatto dimostra l’efficacia di queste tattiche criminali.

Tipi di Attacchi di Estorsione

Per comprendere meglio la complessità e l’evoluzione delle minacce ransomware, vediamo i principali tipi di attacchi di estorsione utilizzati dai cybercriminali:

- Singola Estorsione: Criptazione dei dati con richiesta di riscatto per la chiave di decriptazione.

- Doppia Estorsione: Criptazione e furto di dati, con minaccia di pubblicazione se il riscatto non viene pagato.

- Tripla Estorsione: Minacce estese a clienti e partner, creando ulteriore pressione sulla vittima.

- Quadrupla Estorsione: Aggiunge attacchi DDoS per paralizzare le operazioni fino al pagamento del riscatto.

L’Evoluzione del Ransomware: La Quadrupla Estorsione

L’evoluzione delle tattiche di ransomware ha portato alla strategia di quadrupla estorsione, che combina diversi livelli di minaccia per massimizzare la pressione sulle vittime. Questa strategia comprende:

- Criptazione dei Dati: Criptano i dati e chiedono un riscatto per la chiave di decriptazione.

- Esfiltrazione dei Dati: Rubano i dati e minacciano di pubblicarli online se il riscatto non viene pagato.

- Attacchi DDoS: Lanciando attacchi Distributed Denial of Service (DDoS) per interrompere le operazioni dell’organizzazione.

- Contatto Diretto con Clienti o Partner: Minacciano di contattare clienti, partner o altri stakeholder per creare ulteriori pressioni sull’organizzazione vittima.

Questa strategia multifaccia rende i ransomware ancora più pericolosi e difficili da gestire, aumentando sia i rischi che i costi per le vittime.

Le linee guida da seguire in caso di Attacco Ransomware

Nel contesto degli attacchi ransomware a quadrupla estorsione, è essenziale seguire alcune linee guida per minimizzare i danni e avviare il processo di recupero. Ecco alcune raccomandazioni chiave:

Azioni Immediate

- Isolamento: Disconnetti subito il dispositivo infetto dalla rete.

- No al Riscatto: Evita di pagare il riscatto per non alimentare ulteriori attacchi.

- Segnalazione: Informa le autorità e coinvolgi specialisti in cyber security.

Misure Preventive

- Protezione delle Email: Blocca lo spam e usa l’autenticazione a più fattori.

- Antivirus e Antimalware: Usa soluzioni di sicurezza su tutti i dispositivi, inclusi i mobili.

- Firewall e Rilevamento Minacce: Implementa firewall e sistemi di rilevamento delle minacce.

- Segmentazione della Rete: Limita la diffusione del ransomware segmentando la rete.

- Prevenzione DDoS: Adotta soluzioni contro gli attacchi DDoS.

Politiche di Backup

- Backup Regolari e Crittografia: Effettua backup regolari e crittografati su risorse esterne, come il Cloud. Segui la regola di sicurezza 3-2-1, che consiste a mantenere 3 copie dei dati, su 2 supporti diversi, con almeno 1 copia conservata fuori sede (ad esempio, nel cloud).

- Utilizzo di Backup Esterni: Usa software come Iperius Backup per eseguire il backup e il ripristino dei dati in caso di attacco.

Formazione del Personale

- Consapevolezza delle Minacce: Forma il personale a riconoscere le tecniche di attacco, come i ransomware che possono arrivare tramite email di phishing, siti web compromessi, download di software infetto, o exploit di vulnerabilità nei sistemi software.

- Piano di Risposta: Definisci un piano di risposta con ruoli chiari per una reazione efficace. Assicurati che ogni membro del team sappia esattamente cosa fare durante un incidente. Esegui regolarmente simulazioni per testare e migliorare il piano.

Seguendo questi consigli, le organizzazioni possono ridurre i rischi e garantire un recupero rapido ed efficace in caso di attacco ransomware.

Strumenti di Protezione contro i attacchi

Per difendersi dagli attacchi ransomware a quadrupla estorsione, è cruciale utilizzare strumenti avanzati:

- Norton 360: Offre una protezione completa contro vari tipi di ransomware, incluse le minacce di quadrupla estorsione, e include funzionalità di backup dei dati.

- Bitdefender: Conosciuto per le sue robuste funzionalità di sicurezza, offre una protezione specifica contro il ransomware e soluzioni avanzate per prevenire l’esfiltrazione dei dati e gli attacchi DDoS.

- Kaspersky: Oltre alla protezione contro il ransomware, fornisce strumenti per la sicurezza online, gestione delle password e funzionalità avanzate per la segmentazione della rete e la prevenzione di attacchi mirati ai clienti e partner aziendali.

Prevenzione e Backup con Iperius

La prevenzione è la chiave per difendersi efficacemente dagli attacchi ransomware. Ecco alcuni consigli pratici su come utilizzare Iperius Backup per proteggere i tuoi dati e garantire un rapido recovery in caso di attacco.

Tipologie di Backup Consigliate

- Backup Fuori Sede: Utilizza backup online su Cloud e FTP, poiché queste destinazioni non sono raggiungibili dal ransomware.

- Supporti Esterni Rimovibili: Usa dischi USB e cartucce RDX. Sostituisci questi supporti a rotazione e conservali in un luogo esterno all’azienda.

Strategie di Backup

- Backup Giornalieri: Effettua backup giornalieri utilizzando la modalità Completo + Incrementale o Completo + Differenziale.

- Backup Settimanali e Mensili: Inizia con backup completi e poi aggiorna solo i file nuovi o modificati. Utilizza backup immagine per un ripristino rapido del sistema pulito.

Protezione del NAS

- Evitare Condivisioni in Rete: Non condividere in rete nessuna cartella del NAS. Usa il server FTP per i backup.

- Limitare Permessi di Scrittura: Concedi permessi di scrittura a un solo utente per le cartelle condivise sul NAS.

- Installare Iperius Backup come Servizio Windows: Configura Iperius Backup come un servizio di Windows per garantire l’esecuzione automatica e continua dei backup anche in assenza di un utente connesso.

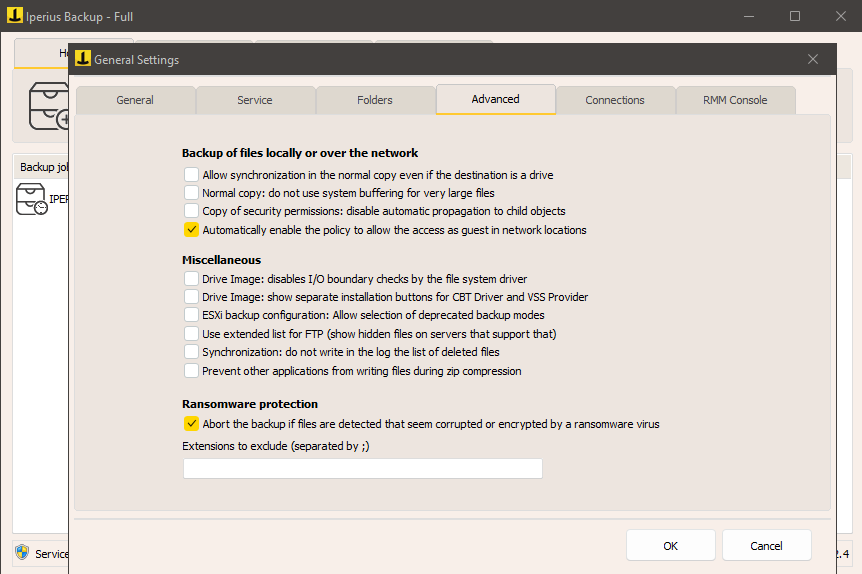

Scansione Intelligente

- Rilevamento di File Corrotti: Utilizza la funzione di scansione intelligente di Iperius Backup per rilevare la presenza di file corrotti o criptati da ransomware prima di eseguire il backup, proteggendo così i backup precedenti da copie compromesse.

Seguendo questi consigli e utilizzando Iperius Backup in modo strategico, puoi migliorare significativamente la tua protezione contro gli attacchi ransomware e garantire un recovery rapido ed efficace in caso di compromissione dei dati per la massima resilienza.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************