Il mese della cybersicurezza è il momento ideale per ricordare alle aziende che nessuna è immune da un attacco informatico. Nel 2024, il riscatto medio richiesto dagli hacker ha raggiunto 2 milioni di dollari, una cifra che rappresenta un aumento del 500% rispetto ai 400.000 dollari richiesti nel 2023. Inoltre, il costo medio per il recupero dei sistemi, escluso il riscatto, ha raggiunto i 2,73 milioni di dollari, un incremento di quasi un milione rispetto all’anno precedente. Questi numeri allarmanti dimostrano quanto sia cruciale prepararsi in anticipo e avere strategie di risposta ben definite.

Proprio per questo, le conseguenze possono essere disastrose se non si reagisce correttamente. In questo articolo, esploreremo le misure da adottare dopo un attacco per limitare i danni, ripristinare i sistemi e prevenire attacchi futuri. Il software di backup Iperius Backup svolge un ruolo cruciale in questa strategia di prevenzione e recupero, mentre Iperius Console consente di monitorare centralmente i sistemi IT e gestire i backup da remoto (vedere centralmente se ci sono alert).

1. Identificazione e confinamento dell’attacco informatico

Quando si verifica un attacco informatico, il primo passo è identificare la fonte e l’entità dell’attacco. Che si tratti di ransomware, attacchi DDoS (Distributed Denial of Service) o violazioni della sicurezza dei dati, è fondamentale contenere l’incidente il prima possibile per evitarne la diffusione.

Azioni raccomandate:

- Isolare i sistemi compromessi dalla rete.

- Interrompere immediatamente le connessioni sospette.

Perché è importante il confinamento?

Nel mondo digitale, il tempo gioca un ruolo fondamentale durante un attacco informatico. Ogni minuto di ritardo può causare danni ingenti: gli hacker possono accedere a più dati, diffondere il malware ad altri sistemi o compromettere l’intera infrastruttura IT. Per questo, confinare immediatamente l’attacco è cruciale per minimizzare i danni.

Ecco alcuni dati significativi:

- Il 75% delle aziende colpite da ransomware ha riportato che gli hacker hanno tentato di compromettere i backup, il che rende essenziale proteggere questi ultimi sin dal primo momento con misure come la crittografia e l’isolamento dei dati.

- Ogni minuto in cui un sistema è sotto attacco può comportare una perdita finanziaria importante, stimata in oltre 9.000 dollari al minuto in alcuni settori come l’e-commerce e i servizi finanziari.

2. Valutazione dei danni e gestione dei dati

Dopo aver contenuto l’attacco, è necessario comprendere l’entità dei danni. Fatto questo, l’azienda deve concentrarsi sul ripristino dei sistemi. I backup sono la chiave di questa fase. Un software come Iperius Backup permette di pianificare backup regolari e di ripristinare rapidamente i dati critici in caso di incidente.

Azioni raccomandate:

- Effettuare un audit completo per identificare i dispositivi e i dati colpiti.

- Aggiornare i sistemi per correggere le vulnerabilità identificate.

- Verificare l’integrità dei sistemi dopo il ripristino per evitare la presenza di eventuali residui malevoli.

- Ripristinare l’operatività con i precedenti backup di Iperius.

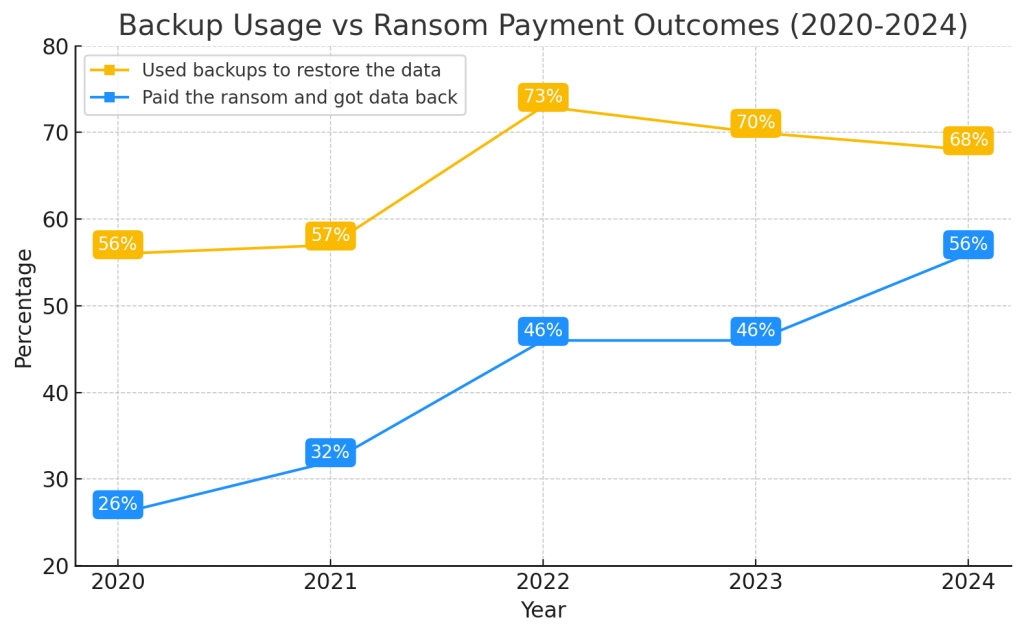

Una delle decisioni più difficili da affrontare durante un attacco ransomware è quella di pagare il riscatto. In realtà, non si tratta di una vera scelta, ma di una mancanza di alternative quando non si dispone di un sistema di backup affidabile. Pagare gli hacker non garantisce il ripristino completo dei dati e può incoraggiare attacchi futuri. Il seguente diagramma mostra l’evoluzione dell’uso dei backup rispetto al pagamento dei riscatti per il recupero dei dati tra il 2020 e il 2024.

Come si può vedere, nel 2024 il 56% delle organizzazioni colpite ha deciso di pagare il riscatto per recuperare i dati, un netto aumento rispetto al 26% nel 2020. Tuttavia, l’utilizzo dei backup per ripristinare i dati rimane una delle migliori soluzioni, anche se è leggermente diminuito, dal 73% nel 2022 al 68% nel 2024.

Perché non pagare il riscatto?

- Affidabilità e sicurezza: Ripristinare i dati con un backup sicuro garantisce che l’azienda non dipenda dai ricatti degli hacker. Soluzioni come Iperius Backup offrono una protezione integrata per pianificare e monitorare i backup regolari.

- Risparmio a lungo termine: Investire in una strategia di backup può sembrare oneroso inizialmente, ma elimina il rischio di pagare riscatti sempre più elevati.

- Integrità dei dati: Con un sistema di backup come Iperius, non solo puoi ripristinare i dati, ma monitorare costantemente lo stato dei tuoi backup grazie a Iperius Console, evitando il rischio di compromissione e diffusione.

Invece di ritrovarsi costrette a cedere alle richieste dei criminali informatici, le aziende dovrebbero investire in una solida strategia di backup, che consenta un ripristino rapido ed efficiente senza dover prendere in considerazione il pagamento di un riscatto.

3. Notifica e comunicazione

Se l’attacco ha comportato la violazione di dati personali o sensibili, è fondamentale rispettare gli obblighi legali, come la notifica ai legislatori e alle parti interessate. In alcuni casi, potrebbero essere inflitte sanzioni se l’attacco non viene segnalato entro i termini previsti. Una comunicazione trasparente con dipendenti, partner e clienti è essenziale per mantenere alto il livello di fiducia.

Azioni raccomandate:

- Notificare le autorità competenti in caso di fuga di dati personali (come richiesto dal GDPR in Europa).

- Formare i dipendenti sulle misure da adottare e sulle linee guida di sicurezza da seguire.

- Preparare dichiarazioni pubbliche per i media, nel caso in cui l’attacco diventi di dominio pubblico.

4. Analisi post-incidente e miglioramento della sicurezza

Dopo aver ripristinato i sistemi in seguito a un attacco informatico, è fondamentale riflettere sull’incidente per rafforzare le difese aziendali e prevenire futuri attacchi. Questa fase richiede una revisione approfondita delle politiche di sicurezza, poiché nel 32% degli attacchi ransomware, le vulnerabilità non corrette sono state sfruttate. Effettuare scansioni di rete può aiutare a identificare e risolvere questi punti deboli.

Rafforzare i firewall e implementare l’autenticazione a più fattori (MFA) sono passi essenziali per proteggere gli accessi, soprattutto considerando che il 29% degli attacchi è dovuto a credenziali compromesse. Inoltre, l’utilizzo di strumenti come Iperius Console per il monitoraggio costante delle attività in tempo reale consente di identificare anomalie e ridurre il rischio di attacchi futuri. Tenere in considerazione che nel 94% degli attacchi ransomware, i criminali hanno cercato di compromettere anche i backup.

Infine, è cruciale investire nella formazione del personale, le tecnologie più avanzate non possono sostituire un team ben informato. Creare una cultura della sicurezza all’interno dell’organizzazione, dove tutti i dipendenti siano consapevoli dei rischi e delle migliori pratiche, è essenziale per garantire una protezione duratura.

Conclusione

Reagire rapidamente dopo un attacco è fondamentale per salvaguardare l’azienda. Investire in soluzioni come Iperius Backup e Iperius Console aiuta a proteggere i dati e a creare un ambiente più sicuro.

Ogni minuto conta durante un attacco; la pianificazione e il monitoraggio costante possono ridurre significativamente i rischi. Esamina le tue politiche di sicurezza, aggiorna i tuoi sistemi e prepara il tuo team. La tua azienda merita di essere protetta da futuri attacchi, e la sicurezza inizia ora.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************