Le mois de la cybersécurité est le moment idéal pour rappeler aux entreprises qu’aucune n’est à l’abri d’une attaque informatique. En 2024, la rançon moyenne exigée par les hackers a atteint 2 millions de dollars, soit une augmentation de 500 % par rapport aux 400 000 dollars demandés en 2023. De plus, le coût moyen de la récupération des systèmes, excluant la rançon, a atteint 2,73 millions de dollars, soit une hausse de près d’un million par rapport à l’année précédente. Ces chiffres alarmants montrent à quel point il est crucial de se préparer à l’avance et d’avoir des stratégies de réponse bien définies.

C’est pourquoi les conséquences peuvent être désastreuses si on ne réagit pas correctement. Dans cet article, nous explorerons les mesures à adopter après une attaque pour limiter les dommages, restaurer les systèmes et prévenir les attaques futures. Le logiciel de sauvegarde Iperius Backup joue un rôle crucial dans cette stratégie de prévention et de récupération, tandis que Iperius Console permet de surveiller les systèmes informatiques de manière centralisée et de gérer les sauvegardes à distance (pour vérifier centralement les alertes).

1. Identification et confinement de l’attaque informatique

Lorsqu’une attaque informatique survient, la première étape consiste à identifier la source et l’ampleur de l’attaque. Qu’il s’agisse de ransomware, d’attaques DDoS (Distributed Denial of Service) ou de violations de la sécurité des données, il est essentiel de contenir l’incident le plus rapidement possible pour éviter sa propagation.

Actions recommandées :

- Isoler les systèmes compromis du réseau.

- Interrompre immédiatement les connexions suspectes.

Pourquoi le confinement est-il important ?

Dans le monde numérique, le temps joue un rôle essentiel lors d’une attaque informatique. Chaque minute de retard peut causer des dommages considérables : les hackers peuvent accéder à plus de données, propager des logiciels malveillants à d’autres systèmes ou compromettre l’infrastructure informatique entière. Ainsi, contenir immédiatement l’attaque est crucial pour minimiser les dégâts.

Voici quelques statistiques significatives :

- 75 % des entreprises touchées par un ransomware ont signalé que les hackers avaient tenté de compromettre les sauvegardes, ce qui rend essentiel de protéger ces dernières dès le début, par des mesures telles que le cryptage et l’isolation des données.

- Chaque minute qu’un système reste sous attaque peut entraîner une perte financière importante, estimée à plus de 9 000 dollars par minute dans certains secteurs comme le commerce électronique et les services financiers.

2. Évaluation des dommages et gestion des données

Après avoir contenu l’attaque, il est nécessaire de comprendre l’étendue des dommages. Une fois cela fait, l’entreprise doit se concentrer sur la restauration des systèmes. Les sauvegardes sont la clé de cette phase. Un logiciel comme Iperius Backup permet de planifier des sauvegardes régulières et de restaurer rapidement les données critiques en cas d’incident.

Actions recommandées :

- Réaliser un audit complet pour identifier les dispositifs et les données affectés.

- Mettre à jour les systèmes pour corriger les vulnérabilités identifiées.

- Vérifier l’intégrité des systèmes après la restauration pour éviter la présence de résidus malveillants.

- Restaurer l’activité avec les précédentes sauvegardes d’Iperius.

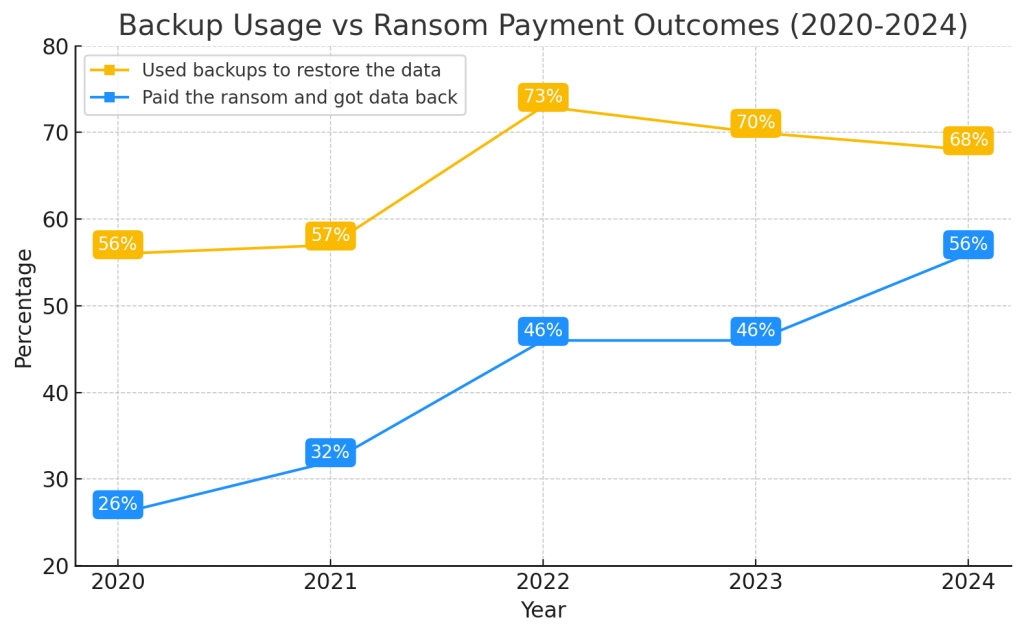

L’une des décisions les plus difficiles à prendre lors d’une attaque par ransomware est de payer ou non la rançon. En réalité, il ne s’agit pas d’un véritable choix, mais d’un manque d’alternatives lorsqu’on ne dispose pas d’un système de sauvegarde fiable. Payer les hackers ne garantit pas la récupération complète des données et peut encourager de futures attaques. Le diagramme suivant montre l’évolution de l’utilisation des sauvegardes par rapport aux paiements de rançons pour la récupération des données entre 2020 et 2024.

Comme on peut le voir, en 2024, 56 % des organisations touchées ont décidé de payer la rançon pour récupérer leurs données, une nette augmentation par rapport à 26 % en 2020. Cependant, l’utilisation des sauvegardes pour restaurer les données reste l’une des meilleures solutions, même si elle a légèrement diminué, passant de 73 % en 2022 à 68 % en 2024.

Pourquoi ne pas payer la rançon ?

- Fiabilité et sécurité : Restaurer les données avec une sauvegarde sécurisée garantit que l’entreprise ne dépend pas des demandes des hackers. Des solutions comme Iperius Backup offrent une protection intégrée pour planifier et surveiller des sauvegardes régulières.

- Économies à long terme : Investir dans une stratégie de sauvegarde peut sembler coûteux au départ, mais élimine le risque de payer des rançons toujours plus élevées.

- Intégrité des données : Avec un système de sauvegarde comme Iperius, non seulement vous pouvez restaurer les données, mais aussi surveiller en permanence l’état de vos sauvegardes grâce à Iperius Console, évitant ainsi le risque de compromission et de propagation.

Plutôt que d’être contraint de céder aux exigences des cybercriminels, les entreprises devraient investir dans une solide stratégie de sauvegarde, qui permet une récupération rapide et efficace sans avoir à envisager le paiement d’une rançon.

3. Notification et communication

Si l’attaque a entraîné une violation de données personnelles ou sensibles, il est essentiel de respecter les obligations légales, telles que la notification aux régulateurs et aux parties prenantes. Dans certains cas, des sanctions peuvent être infligées si l’attaque n’est pas signalée dans les délais prévus. Une communication transparente avec les employés, les partenaires et les clients est essentielle pour maintenir la confiance.

Actions recommandées :

- Notifier les autorités compétentes en cas de fuite de données personnelles (comme l’exige le RGPD en Europe).

- Former les employés sur les mesures à adopter et les directives de sécurité à suivre.

- Préparer des déclarations publiques pour les médias, dans le cas où l’attaque deviendrait publique.

4. Analyse post-incident et renforcement de la sécurité

Après avoir restauré les systèmes à la suite d’une attaque informatique, il est essentiel de réfléchir à l’incident pour renforcer les défenses de l’entreprise et prévenir de futures attaques. Cette phase nécessite une révision approfondie des politiques de sécurité, car dans 32 % des attaques par ransomware, des vulnérabilités non corrigées ont été exploitées. Des analyses réseau peuvent aider à identifier et résoudre ces points faibles.

Le renforcement des pare-feux et la mise en œuvre de l’authentification multi-facteurs (MFA) sont des étapes essentielles pour protéger les accès, surtout si l’on considère que 29 % des attaques sont dues à des identifiants compromis. De plus, l’utilisation d’outils comme Iperius Console pour la surveillance constante des activités en temps réel permet d’identifier les anomalies et de réduire le risque de futures attaques. Gardez à l’esprit que dans 94 % des attaques par ransomware, les criminels ont également tenté de compromettre les sauvegardes.

Enfin, il est crucial d’investir dans la formation du personnel, car les technologies les plus avancées ne peuvent remplacer une équipe bien informée. Créer une culture de la sécurité au sein de l’organisation, où tous les employés sont conscients des risques et des meilleures pratiques, est essentiel pour garantir une protection durable.

Conclusion

Réagir rapidement après une attaque est essentiel pour protéger l’entreprise. Investir dans des solutions comme Iperius Backup et Iperius Console aide à protéger les données et à créer un environnement plus sûr.

Chaque minute compte lors d’une attaque ; la planification et la surveillance constante peuvent réduire considérablement les risques. Examinez vos politiques de sécurité, mettez à jour vos systèmes et préparez votre équipe. Votre entreprise mérite d’être protégée contre les attaques futures, et la sécurité commence maintenant.

(Anglais, Italien, Allemand, Espagnol, Portugais - du Brésil)

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************