O mês da cibersegurança é o momento ideal para lembrar às empresas que nenhuma está imune a um ataque cibernético. Em 2024, o resgate médio exigido por hackers atingiu 2 milhões de dólares, um valor que representa um aumento de 500% em comparação aos 400 mil dólares exigidos em 2023. Além disso, o custo médio para a recuperação dos sistemas, excluindo o resgate, chegou a 2,73 milhões de dólares, um aumento de quase 1 milhão em relação ao ano anterior. Esses números alarmantes mostram como é crucial se preparar com antecedência e ter estratégias de resposta bem definidas.

Por essa razão, as consequências podem ser desastrosas se não houver uma reação adequada. Neste artigo, exploraremos as medidas que devem ser tomadas após um ataque para limitar os danos, restaurar os sistemas e prevenir ataques futuros. O software de backup Iperius Backup desempenha um papel crucial nessa estratégia de prevenção e recuperação, enquanto o Iperius Console permite monitorar centralmente os sistemas de TI e gerenciar backups remotamente (verificar alertas de forma centralizada).

1. Identificação e contenção do ataque cibernético

Quando ocorre um ataque cibernético, o primeiro passo é identificar a fonte e a extensão do ataque. Seja ransomware, ataques DDoS (Distributed Denial of Service) ou violações de segurança de dados, é fundamental conter o incidente o mais rápido possível para evitar sua propagação.

Ações recomendadas:

- Isolar os sistemas comprometidos da rede.

- Interromper imediatamente as conexões suspeitas.

Por que a contenção é importante?

No mundo digital, o tempo desempenha um papel fundamental durante um ataque cibernético. Cada minuto de atraso pode causar grandes danos: os hackers podem acessar mais dados, espalhar malware para outros sistemas ou comprometer toda a infraestrutura de TI. Portanto, conter o ataque imediatamente é crucial para minimizar os danos.

Aqui estão alguns dados significativos:

- 75% das empresas atingidas por ransomware relataram que os hackers tentaram comprometer os backups, o que torna essencial proteger esses backups desde o início, com medidas como criptografia e isolamento de dados.

- Cada minuto que um sistema está sob ataque pode resultar em perdas financeiras significativas, estimadas em mais de 9.000 dólares por minuto em alguns setores, como o comércio eletrônico e os serviços financeiros.

2. Avaliação dos danos e gestão de dados

Depois de conter o ataque, é necessário entender a extensão dos danos. Com isso feito, a empresa deve se concentrar na restauração dos sistemas. Os backups são a chave para essa fase. Um software como o Iperius Backup permite agendar backups regulares e restaurar rapidamente dados críticos em caso de incidente.

Ações recomendadas:

- Realizar uma auditoria completa para identificar os dispositivos e dados afetados.

- Atualizar os sistemas para corrigir vulnerabilidades identificadas.

- Verificar a integridade dos sistemas após a restauração para evitar a presença de resíduos maliciosos.

- Restaurar a operação com backups anteriores do Iperius.

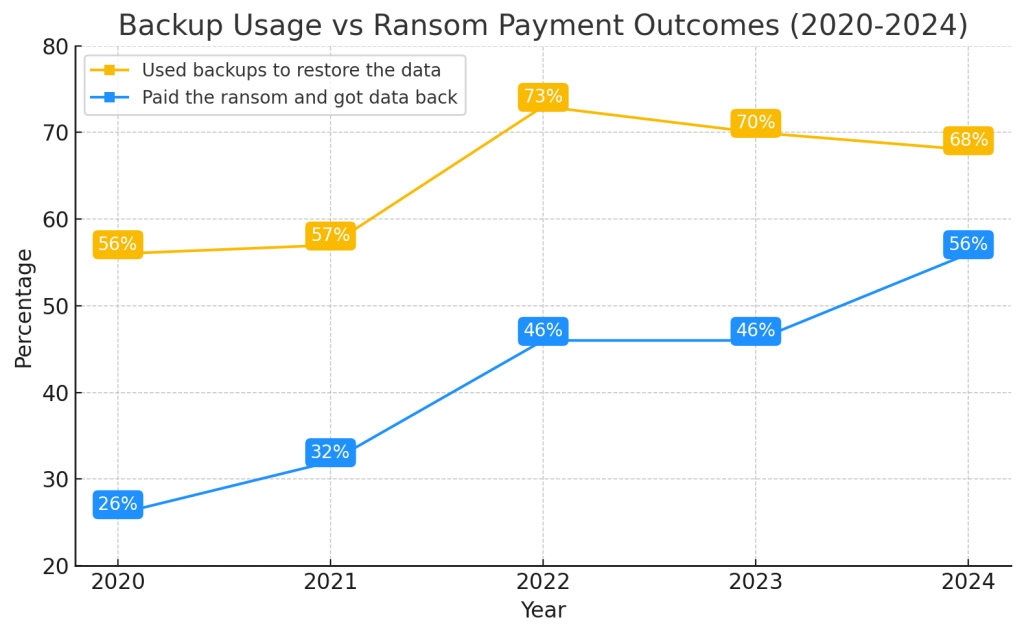

Uma das decisões mais difíceis durante um ataque de ransomware é a de pagar ou não o resgate. Na realidade, não se trata de uma escolha verdadeira, mas da falta de alternativas quando não há um sistema de backup confiável. Pagar aos hackers não garante a recuperação completa dos dados e pode encorajar futuros ataques. O diagrama a seguir mostra a evolução do uso de backups em comparação com o pagamento de resgates para recuperação de dados entre 2020 e 2024.

Como se pode ver, em 2024, 56% das organizações afetadas decidiram pagar o resgate para recuperar seus dados, um aumento significativo em relação aos 26% em 2020. No entanto, o uso de backups para restaurar dados continua a ser uma das melhores soluções, embora tenha caído ligeiramente de 73% em 2022 para 68% em 2024.

Por que não pagar o resgate?

- Confiabilidade e segurança: Restaurar dados com um backup seguro garante que a empresa não dependa das demandas dos hackers. Soluções como o Iperius Backup oferecem proteção integrada para agendar e monitorar backups regulares.

- Economia a longo prazo: Investir em uma estratégia de backup pode parecer caro no início, mas elimina o risco de pagar resgates cada vez mais altos.

- Integridade dos dados: Com um sistema de backup como o Iperius, você pode não apenas restaurar os dados, mas também monitorar constantemente o status de seus backups com o Iperius Console, evitando o risco de comprometimento e propagação.

Em vez de ceder às exigências dos criminosos cibernéticos, as empresas devem investir em uma estratégia sólida de backup que permita uma recuperação rápida e eficiente, sem precisar considerar o pagamento de um resgate.

3. Notificação e comunicação

Se o ataque resultou em uma violação de dados pessoais ou sensíveis, é fundamental cumprir as obrigações legais, como notificar os reguladores e as partes interessadas. Em alguns casos, podem ser aplicadas penalidades se o ataque não for relatado dentro do prazo previsto. A comunicação transparente com funcionários, parceiros e clientes é essencial para manter a confiança.

Ações recomendadas:

- Notificar as autoridades competentes em caso de vazamento de dados pessoais (como exigido pelo GDPR na Europa).

- Treinar os funcionários sobre as medidas a serem tomadas e as diretrizes de segurança a serem seguidas.

- Preparar declarações públicas para a mídia, caso o ataque se torne público.

4. Análise pós-incidente e melhoria da segurança

Após restaurar os sistemas após um ataque cibernético, é essencial refletir sobre o incidente para fortalecer as defesas da empresa e prevenir ataques futuros. Essa fase requer uma revisão aprofundada das políticas de segurança, pois em 32% dos ataques de ransomware, vulnerabilidades não corrigidas foram exploradas. As verificações de rede podem ajudar a identificar e corrigir esses pontos fracos.

O fortalecimento dos firewalls e a implementação da autenticação multifator (MFA) são passos essenciais para proteger os acessos, especialmente considerando que 29% dos ataques foram devido a credenciais comprometidas. Além disso, o uso de ferramentas como o Iperius Console para o monitoramento constante das atividades em tempo real permite identificar anomalias e reduzir o risco de ataques futuros. Vale lembrar que, em 94% dos ataques de ransomware, os criminosos também tentaram comprometer os backups.

Por fim, é crucial investir no treinamento da equipe, pois as tecnologias mais avançadas não podem substituir uma equipe bem informada. Criar uma cultura de segurança dentro da organização, onde todos os funcionários estejam cientes dos riscos e das melhores práticas, é essencial para garantir uma proteção duradoura.

Conclusão

Reagir rapidamente após um ataque é fundamental para proteger a empresa. Investir em soluções como o Iperius Backup e o Iperius Console ajuda a proteger os dados e a criar um ambiente mais seguro.

Cada minuto conta durante um ataque; o planejamento e o monitoramento constante podem reduzir significativamente os riscos. Revise suas políticas de segurança, atualize seus sistemas e prepare sua equipe. Sua empresa merece estar protegida contra futuros ataques, e a segurança começa agora.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************