Ataque a cartões inteligentes – uma análise como esses dispositivos são explorados

Pela necessidade de reforçar ou mesmo complementar a segurança em ambientes e operações de acesso restrito, os dispositivos de autenticação conhecidos como tokens tiveram sua utilização absurdamente ampliada com o passar dos anos, garantido com muita segurança inúmeros tipos de transações por meios digitais, transferência de dados e em uma infinidade de aplicações seja no setor público, privado, corporativo ou governamental entre alguns tipos de utilização.

Embora robustos e regularmente melhorados, infelizmente como todo produto desenvolvido pelo homem ele também possui seus pontos fracos, brechas praticamente omitidas ao público comum porém muitas delas já conhecidas pelos criminosos digitais conseguindo monitorar e até mesmo bloquear operações por uso dessas chaves físicas de proteção com o intuito de obter acesso à essas credenciais, informações sigilosas e o que for possível para viabilizar o sucesso deles no aproveitamento dessas falhas.

O conteúdo deste artigo embora datado em 2016 não deixa de ser desatualizado já que uma vez descobertas as vulnerabilidades, é certo delas serem frequentemente exploradas além da busca de novas imperfeições e por conta disso, não perde qualquer relevância na sua apresentação onde pretende-se aproximar o conhecimento sobre como são esses mecanismos e como tornaram-se vítimas dos criminosos digitais tentando quebrar seus recursos de segurança e garantir acesso a conteúdos inicialmente totalmente protegidos.

Comunicações Inteligentes

Em termos técnicos, pequenos pacotes de informações são conhecidos como APDUs (Application Protocol Data Units – Unidades de Dados de Protocolo de Aplicação), sendo a base de interação entre um SmartCard (Cartão Inteligente ou Token) e um Dispositivo de Aceitação de Cartão (CAD ou simplesmente leitor de cartões SmartCard), muitas vezes sendo similar a um cartão de crédito, um cartão SIM do tipo usado em smartphones ou um dispositivo usb similar a um pendrive.

Uma vez inserido o dispositivo no leitor, tem início um processo de troca de informações unidirecionais por vez onde ambos os dispositivos usam seus protocolos de comunicação de maneira que um identifique o outro. Neste processo é gerado um número aleatório pelo dispositivo de armazenagem (token), enviado ao CAD (leitor) aciona uma chave de criptografia compartilhada para codificar os dados antes de enviá-los de volta. O cartão por sua vez compara o conteúdo devolvido com sua própria criptografia resultando num processo reverso enquanto prosseguir a comunicação.

Cada conjunto de dados compartilhados entre os dispositivos é autenticada por uma codificação especial – uma figura baseada no conteúdo dos dados, uma combinação numérica aleatória e uma chave criptográfica. Neste modelo os métodos de criptografia mais utilizados costumam ser as chaves públicas RSA (algoritmo Rivest-Shamir-Adleman) e a Symmetric DES (Data Encryption Standard – Padrão de Dados Criptografados).

Embora assumidamente seguros, são frequentemente alvos de criminosos digitais utilizando de métodos como a técnica de força bruta, conseguindo romper essas camadas de segurança com tempo e recursos de processamento suficientes.

Proteção a nível de Sistema Operacional

Os dados existentes no cartão inteligente é organizada pelo sistema operacional de maneira hierárquica em três níveis. No topo o arquivo raiz ou Master File (MF ou Arquivo Mestre) podendo conter inúmeros Dedicated Files (DF ou Arquivos Dedicados numa analogia a pastas ou diretórios) e os Elementary Files (EF ou Arquivos Elementares analogamente arquivos comuns de computador).

Ocorre que os DF´s também poderem ter seus arquivos onde esses três níveis utilizam cabeçalhos que soletram seus próprios atributos de segurança e privilégios de usuário, desta maneira as aplicações só podem deslocar-se em posições dentro do OS onde tenham os privilégios necessários.

Vinculado ao Verificador de Titularidade do Cartão 1 (CHV1) e Verificador de Titularidade do Cartão 2 (CHV2) está o Número de Identificação Pessoal (PIN) resultando num PIN de usuário atribuído a um titular e ao código de desbloqueio necessário para reativar um cartão comprometido.

Também parte da proteção está no bloqueio do cartão pelo sistema operacional após determinadas tentativas de PIN informadas incorretamente. Processo utilizado tanto na utilização do código PIN no uso do cartão quanto o código PIN para seu desbloqueio, mas enquanto propicia esta medida de segurança contra fraudes para o titular do cartão ao mesmo tempo disponibiliza aos criminosos uma oportunidade na sabotagem e bloqueio de um usuário no uso de suas próprias contas.

Segurança Baseada em Hospedeiro

Redes e sistemas que fazem uso de segurança no modelo Host-Based implementam dispositivos de cartões inteligentes como simples portadores de informação, neste tipo mesmo tendo os dados do cartão codificados estão hospedados num local onde a segurança reside no ambiente, por conta disso essas informações tornam-se vulneráveis ao tempo em que elas são transferidas entre o cartão e o computador.

Na utilização de cartões inteligentes com acesso por senha costuma evitar leitura não autorizada do dispositivo, oferecendo proteção adicional porém as próprias senhas podem tornar-se acessíveis aos criminosos digitais nos momentos que transmissões não codificadas transitam entre o cartão e o hospedeiro.

Segurança Baseada em Cartão

Soluções que usam dispositivos no estilo token ou cartões inteligentes costumam reconhecer esses periféricos com microprocessador como dispositivos de computação independente. Durante o relacionamento entre esses aparelhos e o hospedeiro, podem ocorrer autenticações pelo usuário e a definição de um protocolo visando assegurar que cada dispositivo tenha sua devida permissão para acessar o sistema.

Esse acesso às informações do cartão inteligente é controlado pelo seu próprio sistema operacional assim como todas as permissões preestabelecidas pela entidade emissora do dispositivo, resultando numa mudança de alvo para ataques destinado ao cartão inteligente senão alguma violação da entidade emissora podendo comprometer a situação dos cartões emitidos no futuro.

Vulnerabilidades por meios Físicos

O nível de sofisticação para subjugar as camadas de proteção aplicadas aos cartões inteligentes chegam ao estilo dos filmes de espionagem, é para eles um processo relativamente simples onde a adulteração física como técnica invasiva começa na remoção do chip da superfície do cartão plástico.

Até então um procedimento bastante simples cortar este plástico por trás do módulo do chip usando uma ferramenta afiada, bisturi ou faca por exemplo, tornando visível a resina epóxi responsável por unir o cartão ao chip, material facilmente solúvel depois de algumas gotas de ácido nítrico vaporizado finalizando ao agitar o cartão numa pequena quantidade de acetona até eliminar totalmente a resina e o ácido.

A próxima etapa consiste numa sequência de fotos em alta resolução da superfície do microchip com a ajuda de câmera acoplada a um microscópio óptico, sendo analisadas na procura por padrões de linhas de metal detalhando os dados do cartão e os caminhos nos barramentos de memória.

Toda essa atividade para identificar as linhas necessárias para reprodução, na intenção de conseguir acesso aos valores de memória responsáveis pelos conjuntos de dados específicos que são procurados.

Vulnerabilidades por meios Elétricos

Informações diversas e também sensíveis como senhas estão armazenadas nos cartões inteligentes, incluindo as chaves secretas de criptografia, estão armazenadas na memória embutida conhecida como EEPROM (Electrically Erasable Programmable Read Only Memory – Memória Somente Leitura Programável Removível).

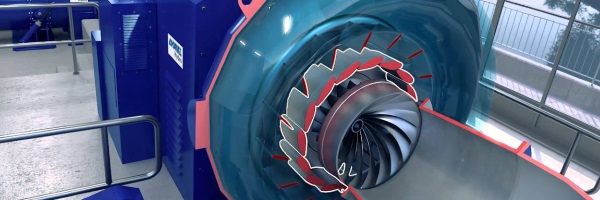

Neste caso entra em ação a técnica de micro-sondagem amparado por um microscópio ótico integrado a um braço de filamento de tungstênio, estabelecendo um contato elétrico entre os barramentos do chip do cartão de memória sem danificá-lo, permitindo sobrepor revelando informações valiosas como sinais de ciclos, energia, reinícios e entrada/saída necessários para remotamente manipular o processador.

O uso de ciclos de voltagem incomuns ao dispositivo também podem acarretar a modificação ou apagamento completo do EEPROM.

Análise por Temporização

O funcionamento dos sistemas de criptografia geralmente costumam atuar com períodos de tempo ligeiramente diferentes quando processam diversas entradas.

No método de ataque por temporização a exigência computacional costuma ser baixa, neste ciclo de processamento quando passível de medição efetuado por um chip de cartão inteligente pode ser possível encontrar informações referentes a chaves secretas de criptografia existentes no cartão.

Análise de Potência

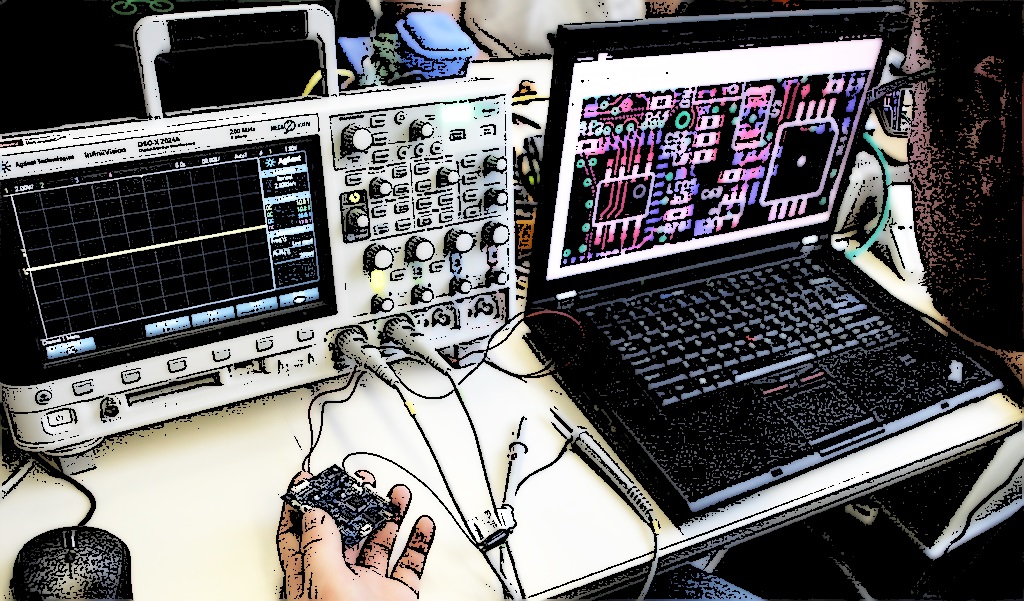

No método por SPA (Simple Power Analisys – Análise Simples de Potência) o criminoso afere a energia consumida por um modelo de cartão inteligente, variando conforme as instruções do microprocessador, sendo utilizadas. Tais resultados de utilização de energia registrados no momento das execuções de criptografia podem indicar informações sobre as atividades internas do sistema e material sobre as chaves de criptografia.

Para aplicar o SPA os criminosos usam por costume osciloscópios digitais que permitem monitorar as formas de onda em CADs conforme eles desenvolvem as operações de criptografia e mesmo que em questão de segundos consigam decodificar chaves criptográficas, práticas básicas de segurança conseguem facilmente reviver esse processo.

Agora, considerando a metodologia DPA (Differential Power Analisys – Análise Diferencial de Potência) há uma mudança sensível na investigação pela utilização de análise estatística, aplicada a vários conjuntos numéricos de consumo de energia no detalhamento dos bits de dados individuais, visando habilitar a recomposição de uma chave criptográfica.

No uso da análise estatística assim como as técnicas por correção de erros pelo método DPA, resultam em maneiras bem superiores às representações visualmente amplas pela Análise Simples de Potência, por consequência muito mais complicado de se proteger.

Por fim a HO-PDA (High Order Differential Power Analisys – Análise Difrencial de Potência de Ordem Elevada) reunindo sinais de configuração de temporização, múltiplas fontes e técnicas de aferição remetendo a uma análise por DPA apresentando respostas ainda mais impressionantes ao criminosos.

Ataques Internos

Informantes criminosos, trabalhadores insatisfeitos ou mesmo espiões costumam ser as origens mais comuns de ataque aos dados e recursos de uma organização, como prevenção a adoção de cartões inteligentes registrando a hora, o dia e o dispositivo utilizado podem servir como maneiras de evitar a disseminação de malwares senão atos de sabotagem por esses agentes danosos.

Ataques externos

Pontos de acesso mais vulneráveis são os alvos prediletos pelos assaltantes fora da rede, permitindo inserir programas intencionalmente mal resolvidos exploráveis, dispositivos de armazenamento removíveis e de uso final como notebooks e smartphones além de tokens num sistema baseado em cartões inteligentes.

Lista de Verificação por Melhores Práticas

- Estabeleça uma ampla averiguação dos tipos de informações que necessita proteger e o potencial impacto em caso de perdas, roubo ou desvirtuamento.

- Conheça o comportamento dos usuários em suas redes, possibilidades de transmissão de informações e pontos de contato com os dispositivos de aceitação de cartões.

- Desenvolva metodologias visando assegurar o seguro armazenamento de senhas e credenciais de usuário.

- Definir protocolos adequadamente seguros para a atribuição e alteração de PINs.

- Executar em períodos preestabelecidos simulações de ataque no intuito de avaliar e reconhecer falhas na integridade dos sistemas.

- Depois de identificadas essas lacunas, planeje e aplique o mais breve possível as correções necessárias.

- Se necessário, reimplante e proceda com novas simulações tendo como referência as informações obtidas nos últimos testes.

- Mantenha um histórico destas simulações, seus resultados e as correções desenvolvidas em conjunto com monitoramento constante do ambiente.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************