Princípios Indispensáveis na Implementação de Higiene Cibernética

Princípios Indispensáveis na Implementação de Higiene Cibernética

Alcançando Mais Efetividade na Segurança

Alcançando Mais Efetividade na Segurança

A segurança cibernética é uma das principais preocupações nos níveis mais altos dos governos e empresas por todo o mundo. Mais do que nunca, os líderes governamentais e corporativos – de senadores e membros do Parlamento a CEOs e diretores – estão profundamente engajados em garantir estratégias eficazes de segurança cibernética em agências e empresas do governo. No entanto, à medida que os investimentos em segurança cibernética se aceleram, as violações continuam a ocorrer em uma frequência alarmante. Algo não está funcionando. O que é isso? E como podemos resolver isso?

Condição inerentemente difícil de alcançar, mesmo com novos recursos fornecidos pela computação em nuvem e móvel agora estando mais acessíveis, senão essencial. As organizações podem adotar uma abordagem mais eficaz, através de duas etapas: implementar a higiene cibernética básica e se concentrar na proteção dos dados e aplicativos comerciais essenciais para a missão.

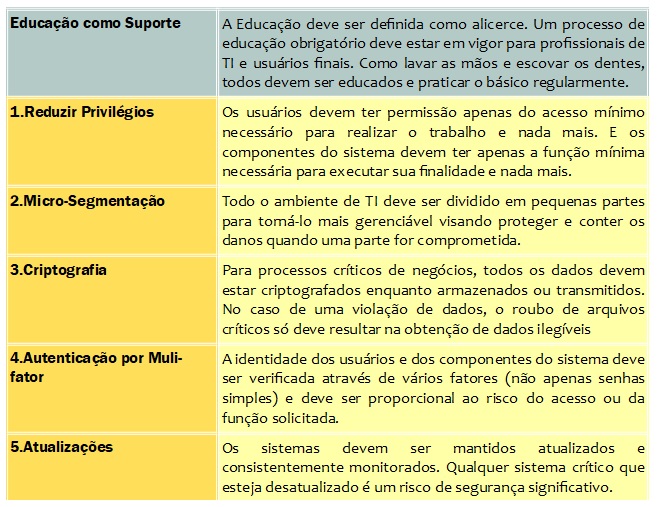

Implementando uma Higienização Cibernética Básica:

Implementando uma Higienização Cibernética Básica:

Estabelecendo um conjunto de princípios básicos de higienização cibernética como base universal: os elementos mais importantes e básicos que uma organização deve ter em vigor para a defesa cibernética. Os princípios não são novos conceitos. Estando enraizados em estruturas bem estabelecidas, como o NIST Cybersecurity Framework (CSF) sendo neutros em tecnologia. Nas violações de dados mais devastadoras nos últimos anos – da Target à Sony e ao Departamento de Administração de Pessoal dos EUA (OPM) – é altamente aceitável que a adesão efetiva a esses princípios teria feito uma diferença significativa.

Exemplo de Micro-Segmentação:

Proteger o ambiente de TI dividindo-o em partes menores é similar ao uso de compartimentos em um navio. Isso torna o navio mais fácil de proteger já que se o navio for danificado em uma área, o dano estará contido nessa área.

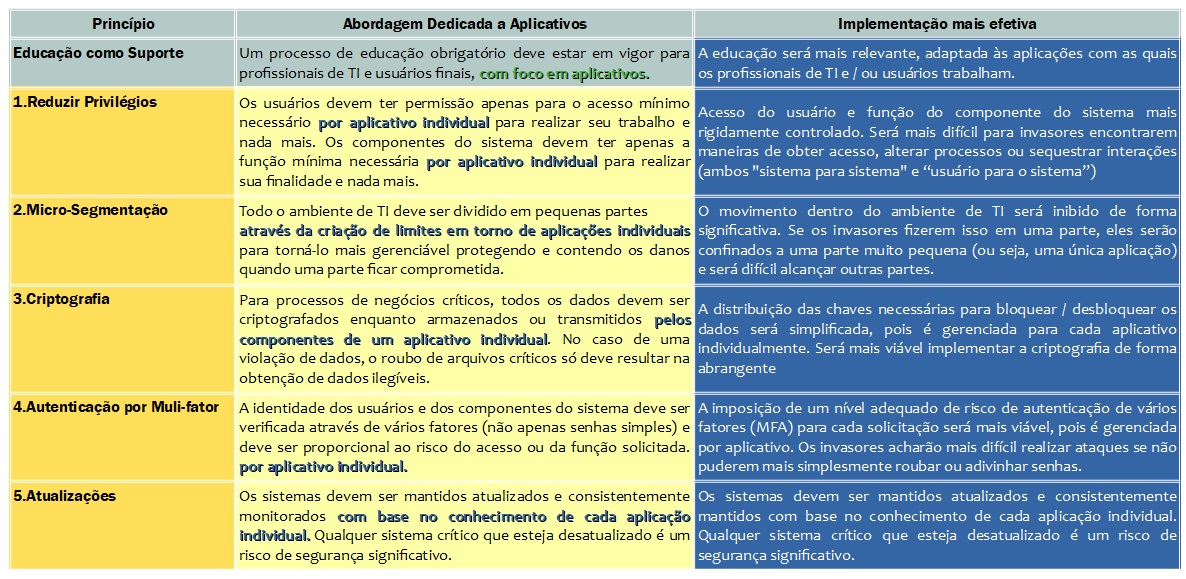

Proteção de aplicativos críticos individuais como principal atenção

A próxima etapa é dedicar atenção na proteção das “jóias da coroa” de uma organização. A exemplo de um aplicativo financeiro corporativo que processa dados confidenciais ao criar as demonstrações financeiras da empresa; ou um aplicativo de pedidos que atenda aos pedidos do cliente, incluindo o armazenamento de informações pessoais e dados do cartão de crédito. Até agora, tem sido difícil dedicar na proteção de aplicativos individuais. Aplicações modernas são projetadas como sistemas distribuídos e dinâmicos. Com as abordagens atuais, as ferramentas de segurança não conseguem identificar se um grupo específico de componentes de software e hardware é um aplicativo individual e, portanto, incapaz de protegê-lo efetivamente.

Competências Direcionadas para a Aplicação

Os mais recentes avanços na computação em nuvem e móvel tem permitido às organizações:

• Reconhecer uma aplicação individual e estabelecer uma base de referência para ela

• Compartimentalizar componentes do sistema em aplicativos individuais

• Definir defesas ao redor de cada aplicação individual

Com Implementando efetivamente os Princípios Indispensáveis

Com uma abordagem focada no aplicativo, será muito mais fácil implementar os princípios fundamentais de maneira efetiva.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************