BitLocker è sistema di crittografia di dischi integrato con il sistema operativo Microsoft Windows, a partire da Windows Vista in poi. Consente di crittografare hard disk, dischi rimovibili o partizioni al fine di proteggerli, previo utilizzo di apposita password, rendendoli di fatto non accessibili a terzi. La protezione può essere configurata anche per archivi rimovibili o chiavette USB.

Esistono per la verità anche strumenti di terze parti per la crittografia di dischi e partizioni, come TrueCrypt o VeraCrypt (considerato la migliore alternativa al primo e il suo successore), che sono anch’essi gratuiti ma che non danno quella sicurezza in termini di standard e affidabilità nel tempo che invece può dare uno strumento integrato di Windows. BitLocker potegge i dati presenti sul computer anche da eventuali furti, poichè l’accesso ai file presenti sui dischi non sarà possibile se non conoscendo la password generale.

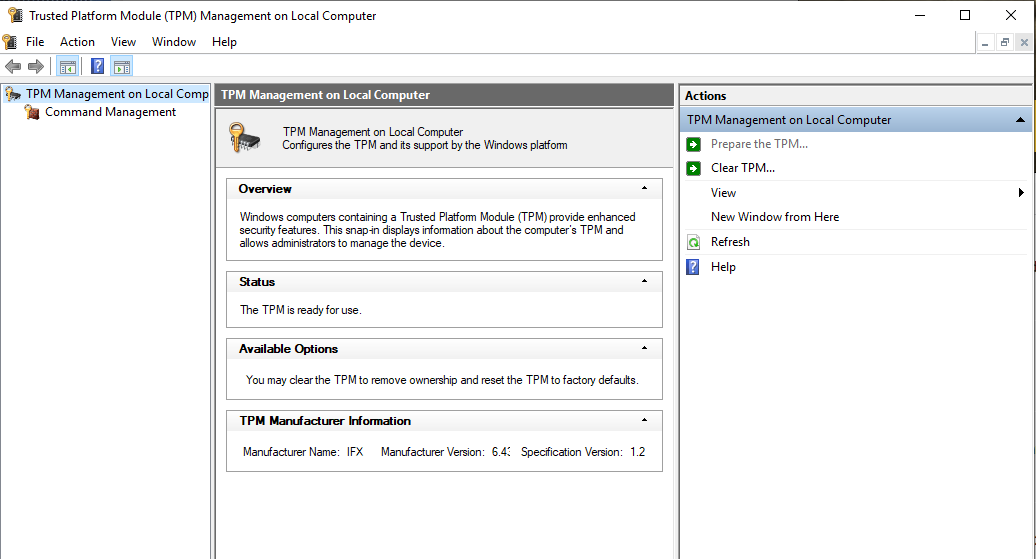

Per attivare BitLocker in Windows 10 esistono diverse modalità operative. Una di queste richiede che sia presente una scheda madre provvista di un chip denominato TPM (Trusted Platform Module) versione 1.2. Questo chip è utilizzato per memorizzare le password di protezione. Il fatto che le password vengano salvate su un supporto fisico, differente dal disco, ne garantisce una notevole sicurezza. Tuttavia è possibile attivare ed utilizzare BitLocker anche su computer sprovvisti del Chip TPM v 1.2, come vedremo in seguito, anche se questa soluzione può risultare meno sicura della precedente.

Come attivare BitLocker per proteggere i dati di una partizione:

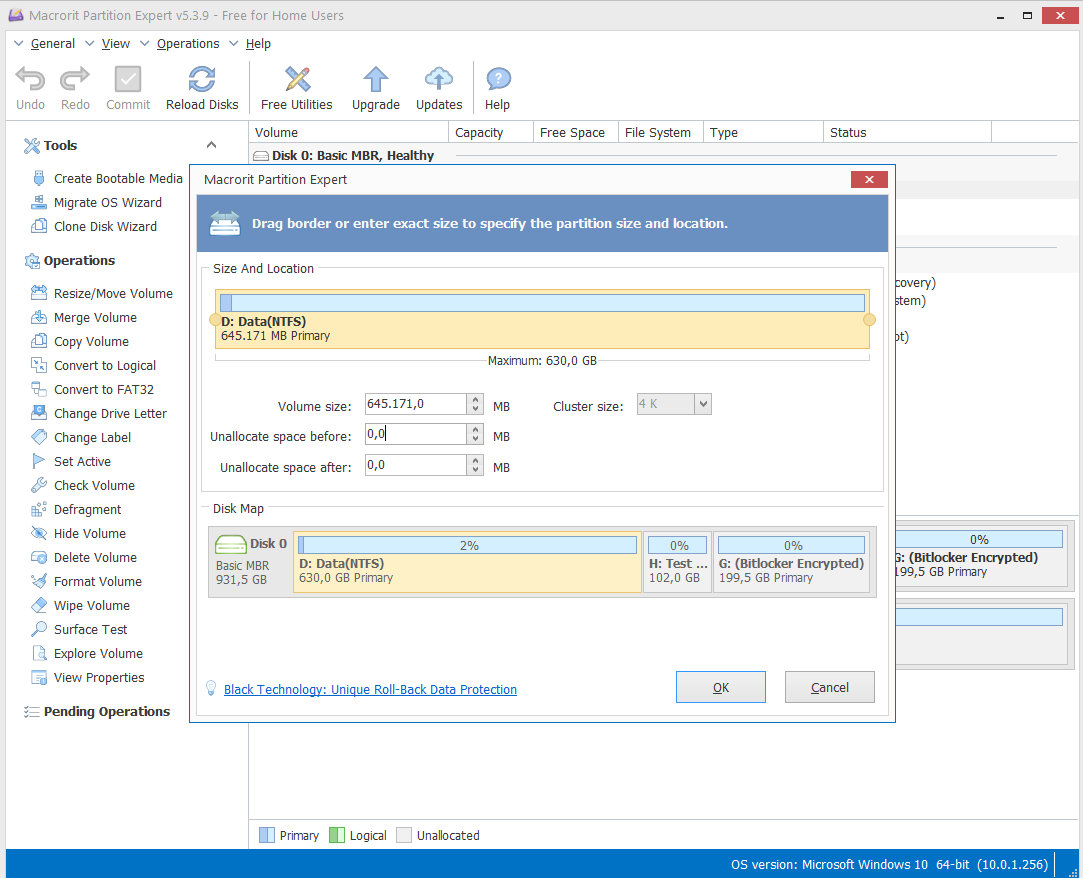

Nel nostro esempio mostriamo come attivare BitLocker su una singola partizione del disco (cosa che può essere utile per proteggere specifici file o programmi). Qui usiamo il software gratuito “Macrorit Partition Expert”, ma possiamo usare qualsiasi altro software freeware per creare partizioni. Selezioniamo una partizione e con il pulsante destro del mouse cliccare su “Move/Resize”, togliamo 100 GB ad una partizione già esistente:

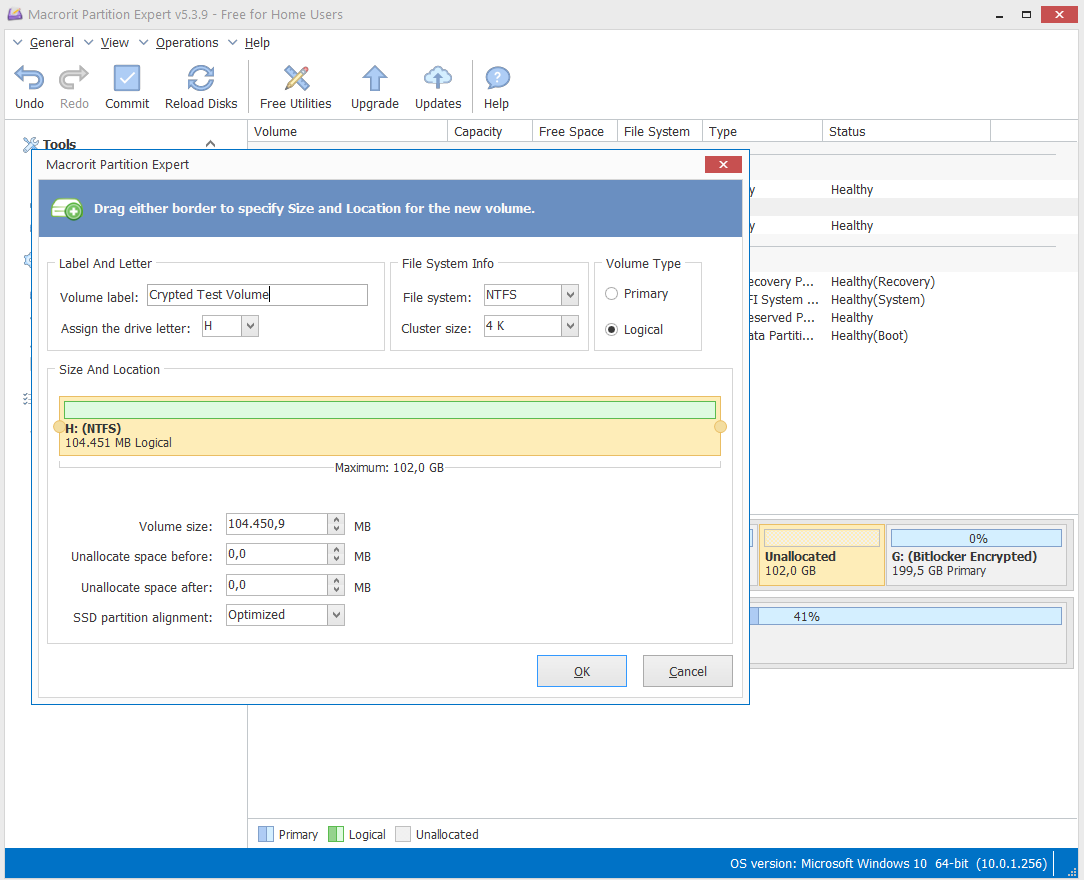

Creiamo la nuova partizione assegnando una formattazione, una nuova etichetta e una nuova Drive Letter:

Cliccando su “Apply”, nella toolbar, il software creerà la nuova partizione. Se si crea la nuova partizione sul disco dove è installato il Sistema Operativo è necessario riavviare la macchina.

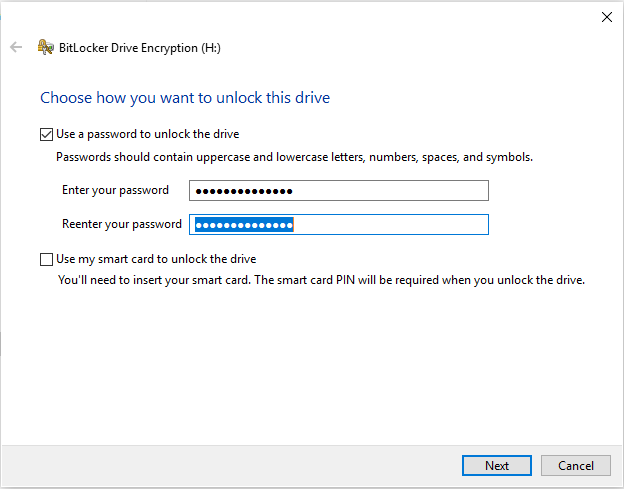

a questo punto basterà cliccare con il pulsante destro sulla nuova unità e selezionare “Attiva Bitlocker”, ci apparirà una form per scegliere la modalità con la quale proteggere i dati. Nel nostro esempio abbiamo scelto la modalità “Password”:

Impostata la password e cliccato su “Next”, BitLocker chiede di scegliere la modalità di Recovery della password.

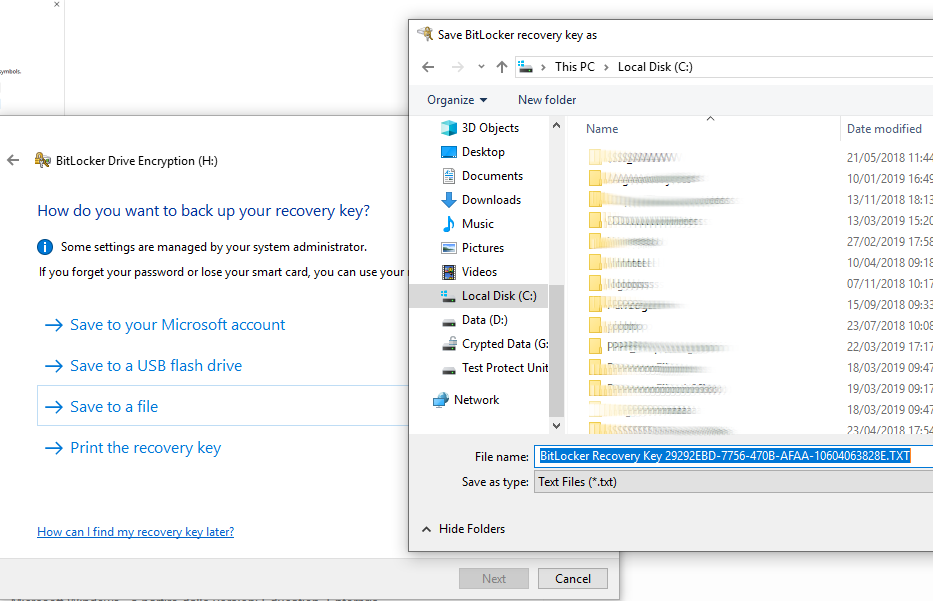

Tra le opzioni di recovery/salvataggio ci sono:

- Microsoft Account;

- USB flash drive;

- File;

- Print;

Nell’esempio corrente scegliamo di salvare la Recovery key su file. Per ovvi motivi di sicurezza il file dovrebbe essere spostato dal PC e conservato su un altro dispositivo.

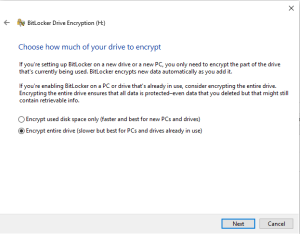

Successivamente BitLocker fa scegliere se crittografare l’intera unità o solo i dati presenti in essa. Scegliamo di proteggere l’intera unità.

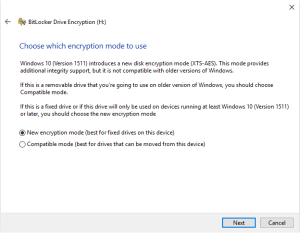

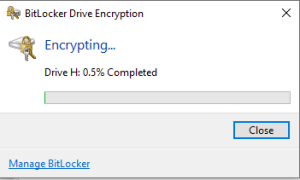

Scegliamo inoltre il tipo di crittografia “New Encryption” e clicchiamo su next e poi su “Start Encryption”. BitLocker inizierà il processo di crittografia del disco.

Crittografando l’intero disco, il processo risulterà più lento.

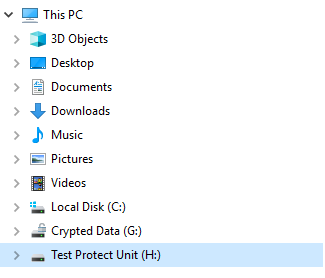

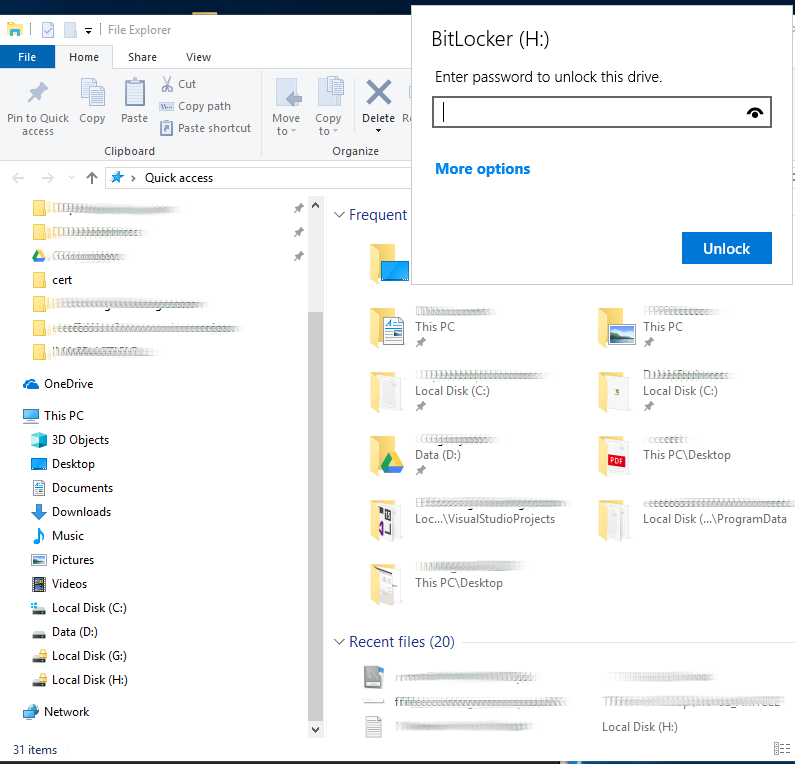

Terminato il processo, l’icona dell’unità disco sarò contrassegnata da un lucchetto giallo, per indicare che il disco deve essere sbloccato prima di essere utilizzato.

Per sbloccarlo basta cliccarci sopra e inserire la password che ci viene richiesta.

Utilizzare BitLocker anche su Computer sprovvisti di Chip TPM

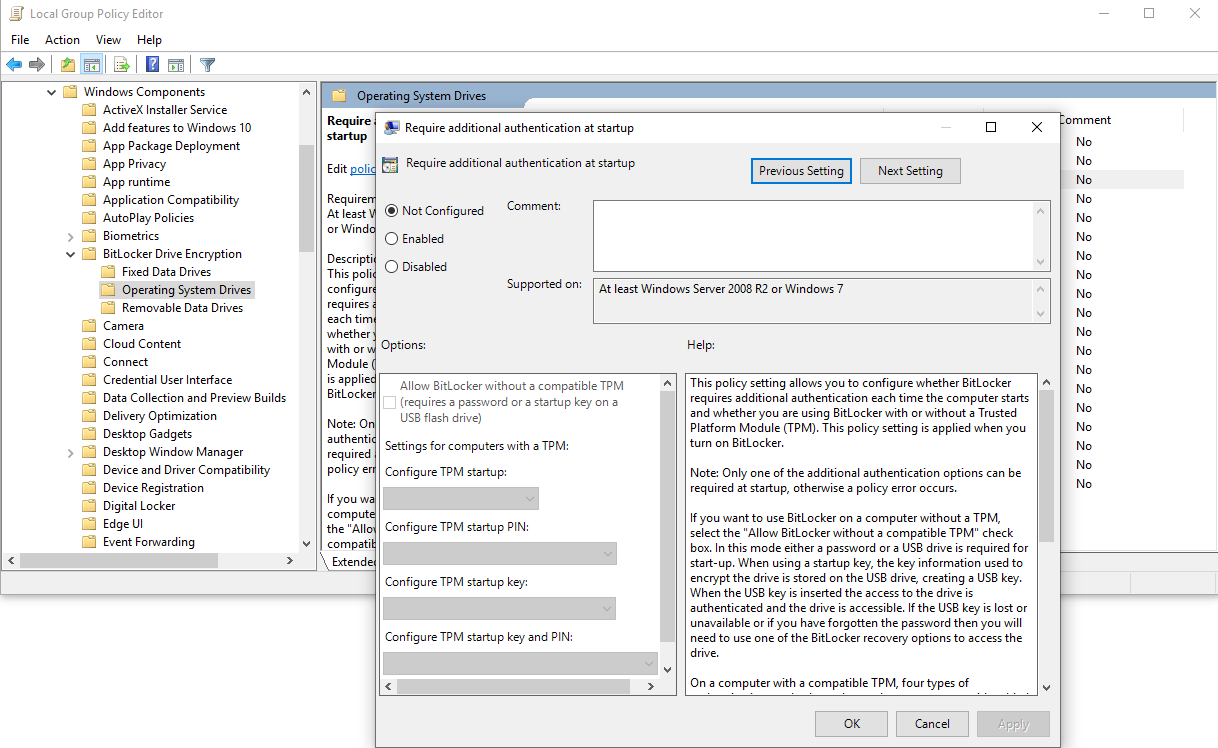

Per poter utilizzare la protezione BitLocker anche su computer sprovvisti di Chip TPM occorre agire sulle di policy di sistema. Con questa modalità, la protezione è a livello software, quindi meno efficacie della protezione hardware del chip.

Attivando la protezione e spuntando l’opzione “Consenti BitLocker senza un TPM compatibile”, potremo impostare un password di accesso oppure scegliere di salvare le credenziali su un supporto USB. L’accesso ai dati sarà garantito digitando ogni volta la password o inserendo una chiavetta USB al boot del PC.

Usare BitLocker per crittografare una unità disco o una partizione è un pratica fortemente consigliata per proteggere dati sensibili, sia in ottica GDPR sia semplicemente per evitare il furto di credenziali.

Casi di utilizzo:

Utilizzare BitLocker per proteggere i dati di Remote Desktop Connection Manager (RDCMan)

Remote Desktop Connection Manager è una utility gratuita sviluppata da Microsoft, molto utilizzata dagli amministratori di rete, che permette di gestire molteplici connessione di Remote desktop in una singola interfaccia utente.

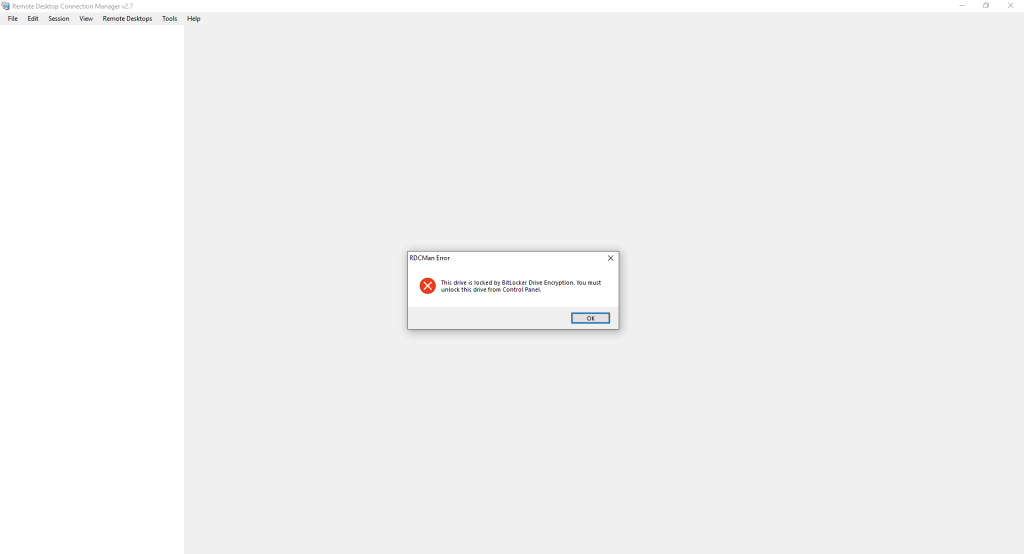

RDCMan permette di salvare gruppi e più oggetti server a cui collegarsi. E’ anche possibile salvare le credenziali di accesso per non digitarle nuovamente. Tuttavia, i file di archivio di RDCMan, contenenti anche le credenziali, vengono salvati sul disco e, considerando che la Microsoft non ha provvisto l’utility di una funzionalità di “Master Password”, qualsiasi malintenzionato che abbia accesso al computer potrà tranquillamente collegarsi ad altre macchine remote semplicemente aprendo RDCMan. L’utilizzo di BitBlocker con la protezione di una unità disco dedicata al salvataggio dei file di Remote Desktop Connection Manager (RDCMan) può essere considerato un metodo obbligato per proteggere i dati delle connessioni da accessi non autorizzati. Di seguito è mostrato l’errore di RDCMan quando tenta di accedere ai suoi file, protetti all’interno di una unità disco crittografata:

Utilizzare Iperius per il backup di cartelle e file da un disco protetto da BitLocker:

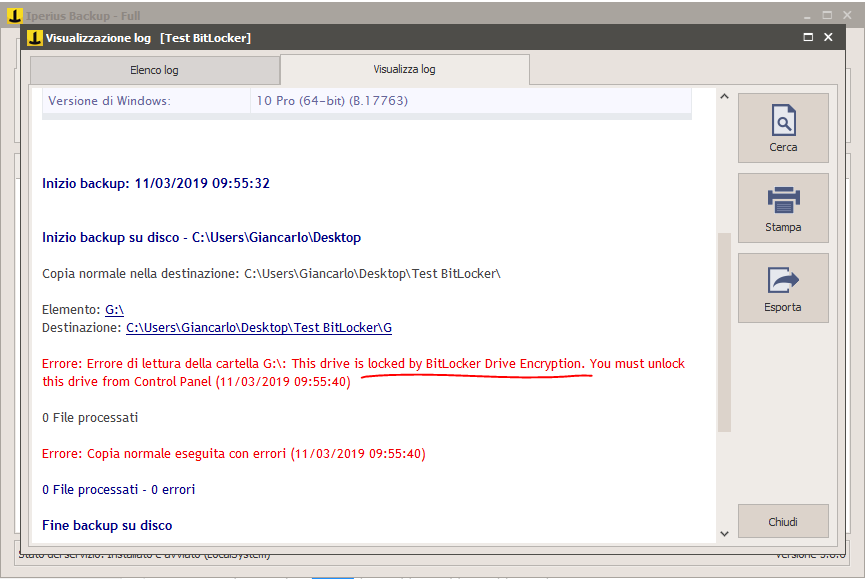

La protezione dei dati con BitLocker impedisce l’accesso anche ai software di backup che intendano copiare i file da un disco protetto. Questo vale ovviamente anche per Iperius Backup. Se non si toglie la protezione dal drive, Iperius mostrerà il seguente errore nei log.

Ovviamente, sbloccando l’unità disco, il backup verrà eseguito con successo, ma questo pone alcuni problemi nel momento in cui dobbiamo eseguire backup automatici, dato che lo sblocco del disco richiede l’intervento esplicito dell’utente. Una soluzione consiste nell’eseguire con Iperius uno script prima del backup (lo possiamo configurare nelle opzioni dell’operazione di backup, pannello “Altri processi”), dove possiamo inserire un comando che sblocchi il drive prima del backup, come nel seguente esempio:

manage-bde -unlock D: -RecoveryPassword LA-TUA-RECOVERY-KEY

Quindi, alla fine del backup, Iperius può eseguire un altro script che blocca di nuovo l’unità:

manage-bde -lock D:

Tuttavia, è inutile aggiungere come sia davvero poco sicuro tenere su un disco uno script con in chiaro la password per decrittare il disco protetto con BitLocker. Un modo più sicuro per eseguire il backup di hard disk crittografati con BitLocker è quello di utilizzare la modalità Drive Image.

Drive Image Backup con Iperius di una unità disco protetta con BitLocker:

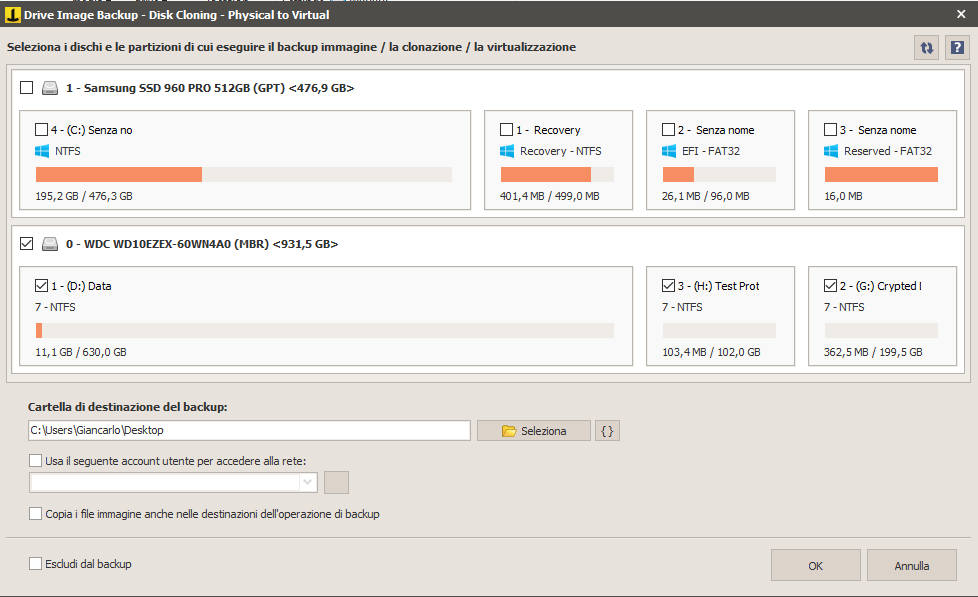

Differente scenario troviamo nel Drive Image Backup di Iperius. Il backup viene eseguito con esito positivo sia nel caso di un drive bloccato sia nel caso di un drive sbloccato. Successivamente, quando si andrà eventualmente ad eseguire il “mount” del file immagine “.vhdx”, se il drive era bloccato all’origine verrà ripristinato con il blocco attivo, viceversa verrà ripristinato sbloccato:

Iperius può quindi essere considerato un ottimo software per clonare un hard disk o un SSD con BitLocker. Inoltre, Iperius consente di eseguire il restore di una disco criptato con BitLocker, seguendo la procedura mostrata nel seguente tutorial: https://www.iperiusbackup.net/bitlocker-recovery-restore-drive-image-backup-protetto-con-bitlocker-con-iperius/

Vedi anche: Drive Image Backup (Immagine del disco), P2V e Disk Cloning con Iperius

La stessa cosa avverrà se si esegue un Windows Drive Image (il drive image compatibile con Windows Backup che Iperius esegue tramite l’interfaccia wbadmin). La cosa per la verità ha attirato alcune critiche, dato che il sistema di backup di Windows avverte esplicitamente che il backup del disco non sarà a sua volta crittografato. Tuttavia, la sicurezza può essere garantita salvando il backup, ovvero il file immagine VHDX, su un percorso a sua volta criptato o comunque non accessibile se non attraverso autenticazione.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************