Im Jahr 2024 stellen Ransomware weiterhin eine der bedeutendsten Bedrohungen für die globale Cybersicherheit dar. Die Bedrohungslandschaft hat sich weiterentwickelt, mit zunehmend ausgeklügelten und vielfältigen Cyberangriffen. Cyberkriminelle beschränken sich nicht mehr nur darauf, Daten zu verschlüsseln und ein Lösegeld zu verlangen; sie verwenden eine Strategie der vierfachen Erpressung, die die Datenverschlüsselung, die Datenexfiltration, DDoS-Angriffe und den direkten Kontakt mit Kunden oder Partnern umfasst, um den Druck auf die Opfer zu erhöhen.

Der Trend ist besonders besorgniserregend, da die Lösegeldforderungen innerhalb eines Jahres um 500 % gestiegen sind, mit durchschnittlich 2 Millionen Dollar pro Angriff. Auch wenn die Häufigkeit der Angriffe leicht zurückgegangen ist, zeigt die Tatsache, dass mehr als die Hälfte der betroffenen Organisationen das Lösegeld gezahlt hat, die Wirksamkeit dieser kriminellen Taktiken.

Arten von Erpressungsangriffen

Um die Komplexität und Evolution der Ransomware-Bedrohungen besser zu verstehen, betrachten wir die wichtigsten Arten von Erpressungsangriffen, die von Cyberkriminellen verwendet werden:

- Einfache Erpressung: Datenverschlüsselung mit Lösegeldforderung für den Entschlüsselungsschlüssel.

- Doppelte Erpressung: Datenverschlüsselung und Diebstahl, mit der Drohung der Veröffentlichung, wenn das Lösegeld nicht bezahlt wird.

- Dreifache Erpressung: Bedrohungen gegenüber Kunden und Partnern, um zusätzlichen Druck auf das Opfer auszuüben.

- Vierfache Erpressung: Hinzufügen von DDoS-Angriffen, um die Operationen bis zur Zahlung des Lösegelds lahmzulegen.

Die Evolution der Ransomware: Vierfache Erpressung

Die Weiterentwicklung der Ransomware-Taktiken hat zur Strategie der vierfachen Erpressung geführt, die mehrere Bedrohungsebenen kombiniert, um den Druck auf die Opfer zu maximieren. Diese Strategie umfasst:

- Datenverschlüsselung: Verschlüsselt Daten und fordert ein Lösegeld für den Entschlüsselungsschlüssel.

- Datenexfiltration: Stiehlt Daten und droht, sie online zu veröffentlichen, wenn das Lösegeld nicht bezahlt wird.

- DDoS-Angriffe: Startet Distributed Denial of Service (DDoS)-Angriffe, um die Operationen der Organisation zu stören.

- Direkter Kontakt mit Kunden oder Partnern: Droht, Kunden, Partner oder andere Stakeholder zu kontaktieren, um zusätzlichen Druck auf die Opferorganisation auszuüben.

Diese mehrstufige Strategie macht Ransomware noch gefährlicher und schwerer zu bewältigen, was sowohl die Risiken als auch die Kosten für die Opfer erhöht.

Richtlinien für den Fall eines Ransomware-Angriffs

Im Kontext von Ransomware-Angriffen mit vierfacher Erpressung ist es unerlässlich, bestimmte Richtlinien zu befolgen, um den Schaden zu minimieren und den Wiederherstellungsprozess einzuleiten. Hier sind einige wichtige Empfehlungen:

Sofortmaßnahmen

- Isolation: Trennen Sie das infizierte Gerät sofort vom Netzwerk.

- Kein Lösegeld zahlen: Vermeiden Sie es, das Lösegeld zu zahlen, um weitere Angriffe nicht zu fördern.

- Meldung: Informieren Sie die Behörden und ziehen Sie Cybersicherheitsspezialisten hinzu.

Präventive Maßnahmen

- E-Mail-Schutz: Blockieren Sie Spam und verwenden Sie die Multi-Faktor-Authentifizierung.

- Antivirus und Antimalware: Verwenden Sie Sicherheitslösungen auf allen Geräten, einschließlich mobiler Geräte.

- Firewalls und Bedrohungserkennung: Implementieren Sie Firewalls und Systeme zur Bedrohungserkennung.

- Netzwerksegmentierung: Begrenzen Sie die Verbreitung von Ransomware durch Netzwerksegmentierung.

- DDoS-Prävention: Setzen Sie Lösungen gegen DDoS-Angriffe ein.

Backup-Richtlinien

- Regelmäßige und verschlüsselte Backups: Führen Sie regelmäßige und verschlüsselte Backups auf externen Ressourcen wie der Cloud durch. Befolgen Sie die 3-2-1-Sicherheitsregel, die darin besteht, 3 Kopien der Daten auf 2 verschiedenen Medien zu halten, wobei mindestens 1 Kopie außerhalb des Standorts aufbewahrt wird (z. B. in der Cloud).

- Verwendung externer Backups: Verwenden Sie Software wie Iperius Backup, um Datenbackups und -wiederherstellungen im Falle eines Angriffs durchzuführen.

Mitarbeiterschulung

- Bedrohungsbewusstsein: Schulen Sie das Personal, um Angriffstechniken zu erkennen, wie Ransomware, die über Phishing-E-Mails, kompromittierte Websites, infizierte Software-Downloads oder Exploits von Schwachstellen in Softwaresystemen ankommen können.

- Reaktionsplan: Definieren Sie einen Reaktionsplan mit klaren Rollen für eine effektive Reaktion. Stellen Sie sicher, dass jedes Teammitglied genau weiß, was im Falle eines Vorfalls zu tun ist. Führen Sie regelmäßig Simulationen durch, um den Plan zu testen und zu verbessern.

Durch Befolgen dieser Tipps können Organisationen Risiken reduzieren und eine schnelle und effektive Wiederherstellung im Falle eines Ransomware-Angriffs gewährleisten.

Schutzwerkzeuge gegen Angriffe

Um sich gegen Ransomware-Angriffe mit vierfacher Erpressung zu verteidigen, ist es entscheidend, fortschrittliche Werkzeuge zu verwenden:

- Norton 360: Bietet umfassenden Schutz gegen verschiedene Arten von Ransomware, einschließlich Bedrohungen durch vierfache Erpressung, und umfasst Datensicherungsfunktionen.

- Bitdefender: Bekannt für seine robusten Sicherheitsfunktionen, bietet es spezifischen Schutz gegen Ransomware und fortschrittliche Lösungen zur Verhinderung von Datenexfiltration und DDoS-Angriffen.

- Kaspersky: Neben dem Schutz vor Ransomware bietet es Online-Sicherheitstools, Passwortverwaltung und fortschrittliche Funktionen für die Netzwerksegmentierung und die Verhinderung gezielter Angriffe auf Geschäftskunden und -partner.

Prävention und Backup mit Iperius

Prävention ist der Schlüssel zur effektiven Verteidigung gegen Ransomware-Angriffe. Hier sind einige praktische Tipps, wie Sie Iperius Backup verwenden können, um Ihre Daten zu schützen und eine schnelle Wiederherstellung im Falle eines Angriffs zu gewährleisten.

Empfohlene Backup-Typen

- Off-Site-Backup: Verwenden Sie Online-Backups auf Cloud und FTP, da diese Ziele von Ransomware nicht erreicht werden können.

- Abnehmbare externe Medien: Verwenden Sie USB-Laufwerke und RDX-Kassetten. Wechseln Sie diese Medien und lagern Sie sie außerhalb des Unternehmens.

Backup-Strategien

- Tägliche Backups: Führen Sie tägliche Backups mit den Modi Vollständig + Inkrementell oder Vollständig + Differenziell durch.

- Wöchentliche und monatliche Backups: Beginnen Sie mit vollständigen Backups und aktualisieren Sie dann nur neue oder geänderte Dateien. Verwenden Sie Image-Backups für eine schnelle Wiederherstellung eines sauberen Systems.

NAS-Schutz

- Netzfreigaben vermeiden: Teilen Sie keinen NAS-Ordner im Netzwerk. Verwenden Sie den FTP-Server für Backups.

- Schreibberechtigungen einschränken: Gewähren Sie Schreibberechtigungen nur einem Benutzer für freigegebene Ordner auf dem NAS.

- Iperius Backup als Windows-Dienst installieren: Konfigurieren Sie Iperius Backup als Windows-Dienst, um automatische und kontinuierliche Backups auch in Abwesenheit eines angemeldeten Benutzers zu gewährleisten.

Intelligente Analyse

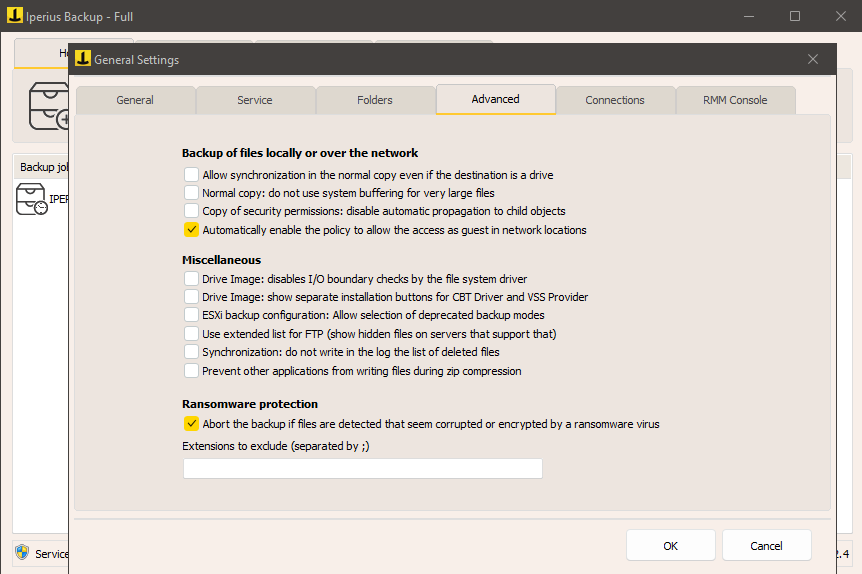

- Erkennung beschädigter Dateien: Verwenden Sie die intelligente Analysefunktion von Iperius Backup, um das Vorhandensein von beschädigten oder durch Ransomware verschlüsselten Dateien vor der Durchführung des Backups zu erkennen und so vorherige Backups vor kompromittierten Kopien zu schützen.

Durch die Befolgung dieser Tipps und die strategische Nutzung von Iperius Backup können Sie Ihren Schutz vor Ransomware-Angriffen erheblich verbessern und eine schnelle und effektive Wiederherstellung im Falle einer Datenkompromittierung gewährleisten, um maximale Widerstandsfähigkeit zu erreichen.

(Englisch, Italienisch, Französisch, Spanisch, Portugiesisch, Brasilien)

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************