Der Monat der Cybersicherheit ist der ideale Zeitpunkt, um Unternehmen daran zu erinnern, dass niemand vor einem Cyberangriff sicher ist. Im Jahr 2024 erreichte die durchschnittlich von Hackern geforderte Lösegeldsumme 2 Millionen US-Dollar, was einem Anstieg von 500 % gegenüber den 400.000 US-Dollar im Jahr 2023 entspricht. Darüber hinaus stiegen die durchschnittlichen Kosten für die Wiederherstellung von Systemen, ohne das Lösegeld, auf 2,73 Millionen US-Dollar, fast eine Million mehr als im Vorjahr. Diese alarmierenden Zahlen verdeutlichen, wie wichtig es ist, sich im Voraus vorzubereiten und gut definierte Reaktionsstrategien zu haben.

Gerade deshalb können die Folgen verheerend sein, wenn nicht richtig reagiert wird. In diesem Artikel werden wir die Maßnahmen erörtern, die nach einem Angriff ergriffen werden sollten, um Schäden zu begrenzen, Systeme wiederherzustellen und zukünftige Angriffe zu verhindern. Die Backup-Software Iperius Backup spielt eine entscheidende Rolle in dieser Präventions- und Wiederherstellungsstrategie, während Iperius Console eine zentrale Überwachung der IT-Systeme und die Verwaltung von Backups aus der Ferne ermöglicht (um zentral nach Warnungen zu sehen).

1. Identifizierung und Eindämmung des Cyberangriffs

Wenn ein Cyberangriff auftritt, besteht der erste Schritt darin, die Quelle und das Ausmaß des Angriffs zu identifizieren. Ob es sich um Ransomware, DDoS-Angriffe (Distributed Denial of Service) oder Sicherheitsverletzungen handelt, es ist entscheidend, den Vorfall so schnell wie möglich einzudämmen, um eine Ausbreitung zu verhindern.

Empfohlene Maßnahmen:

- Kompromittierte Systeme vom Netzwerk trennen.

- Verdächtige Verbindungen sofort unterbrechen.

Warum ist die Eindämmung wichtig?

In der digitalen Welt spielt die Zeit während eines Cyberangriffs eine wesentliche Rolle. Jede Minute Verzögerung kann erhebliche Schäden verursachen: Hacker können auf mehr Daten zugreifen, Malware auf andere Systeme übertragen oder die gesamte IT-Infrastruktur gefährden. Daher ist die sofortige Eindämmung des Angriffs entscheidend, um den Schaden zu minimieren.

Hier sind einige wichtige Statistiken:

- 75 % der von Ransomware betroffenen Unternehmen berichteten, dass Hacker versucht haben, ihre Backups zu kompromittieren, was den Schutz der Backups von Anfang an durch Maßnahmen wie Verschlüsselung und Datentrennung unerlässlich macht.

- Jede Minute, in der ein System angegriffen wird, kann zu erheblichen finanziellen Verlusten führen, die in einigen Branchen wie dem E-Commerce und den Finanzdienstleistungen auf über 9.000 US-Dollar pro Minute geschätzt werden.

2. Schadensbewertung und Datenverwaltung

Nachdem der Angriff eingedämmt wurde, ist es notwendig, das Ausmaß der Schäden zu verstehen. Danach muss sich das Unternehmen auf die Wiederherstellung der Systeme konzentrieren. Backups sind in dieser Phase der Schlüssel. Software wie Iperius Backup ermöglicht die Planung regelmäßiger Backups und eine schnelle Wiederherstellung kritischer Daten im Falle eines Vorfalls.

Empfohlene Maßnahmen:

- Führen Sie eine vollständige Prüfung durch, um betroffene Geräte und Daten zu identifizieren.

- Aktualisieren Sie die Systeme, um identifizierte Schwachstellen zu beheben.

- Überprüfen Sie nach der Wiederherstellung die Integrität der Systeme, um sicherzustellen, dass keine schädlichen Überreste vorhanden sind.

- Stellen Sie die Betriebsfähigkeit mit früheren Iperius-Backups wieder her.

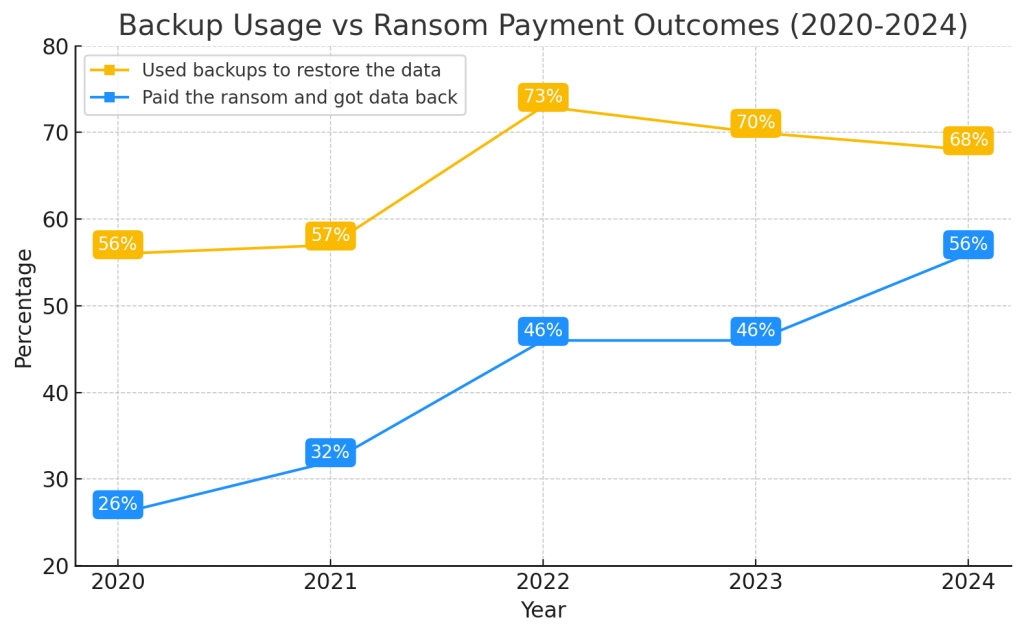

Eine der schwierigsten Entscheidungen, die bei einem Ransomware-Angriff getroffen werden müssen, ist die Frage, ob das Lösegeld bezahlt werden soll. In Wirklichkeit handelt es sich nicht um eine echte Wahl, sondern um einen Mangel an Alternativen, wenn kein zuverlässiges Backup-System vorhanden ist. Die Zahlung der Hacker garantiert nicht die vollständige Wiederherstellung der Daten und könnte zukünftige Angriffe fördern. Das folgende Diagramm zeigt die Entwicklung der Nutzung von Backups im Vergleich zu Lösegeldzahlungen zur Datenwiederherstellung zwischen 2020 und 2024.

Wie zu sehen ist, entschieden sich im Jahr 2024 56 % der betroffenen Organisationen, das Lösegeld zu zahlen, um ihre Daten wiederherzustellen, ein deutlicher Anstieg gegenüber 26 % im Jahr 2020. Dennoch bleibt die Verwendung von Backups zur Wiederherstellung der Daten eine der besten Lösungen, auch wenn sie leicht von 73 % im Jahr 2022 auf 68 % im Jahr 2024 gesunken ist.

Warum sollte das Lösegeld nicht bezahlt werden?

- Zuverlässigkeit und Sicherheit: Die Wiederherstellung der Daten mit einem sicheren Backup stellt sicher, dass das Unternehmen nicht von den Forderungen der Hacker abhängig ist. Lösungen wie Iperius Backup bieten integrierten Schutz zur Planung und Überwachung regelmäßiger Backups.

- Langfristige Einsparungen: Die Investition in eine Backup-Strategie mag anfänglich kostspielig erscheinen, beseitigt jedoch das Risiko, immer höhere Lösegelder zu zahlen.

- Datenintegrität: Mit einem Backup-System wie Iperius können Sie nicht nur Daten wiederherstellen, sondern auch den Status Ihrer Backups mit Iperius Console kontinuierlich überwachen, wodurch das Risiko einer Kompromittierung und Ausbreitung vermieden wird.

Statt den Forderungen von Cyberkriminellen nachzugeben, sollten Unternehmen in eine solide Backup-Strategie investieren, die eine schnelle und effiziente Wiederherstellung ermöglicht, ohne das Lösegeld in Betracht ziehen zu müssen.

3. Benachrichtigung und Kommunikation

Wenn der Angriff zu einer Verletzung personenbezogener oder sensibler Daten geführt hat, ist es wichtig, die gesetzlichen Verpflichtungen einzuhalten, wie z. B. die Benachrichtigung der Aufsichtsbehörden und der Betroffenen. In einigen Fällen können Strafen verhängt werden, wenn der Angriff nicht innerhalb der vorgeschriebenen Fristen gemeldet wird. Eine transparente Kommunikation mit Mitarbeitern, Partnern und Kunden ist unerlässlich, um das Vertrauen zu erhalten.

Empfohlene Maßnahmen:

- Melden Sie den zuständigen Behörden im Falle eines Lecks personenbezogener Daten (wie vom GDPR in Europa vorgeschrieben).

- Schulen Sie die Mitarbeiter zu den zu ergreifenden Maßnahmen und den zu befolgenden Sicherheitsrichtlinien.

- Bereiten Sie öffentliche Erklärungen für die Medien vor, falls der Angriff öffentlich bekannt wird.

4. Nachfallanalyse und Verbesserung der Sicherheit

Nachdem die Systeme nach einem Cyberangriff wiederhergestellt wurden, ist es wichtig, über den Vorfall nachzudenken, um die Verteidigungsmaßnahmen des Unternehmens zu stärken und zukünftige Angriffe zu verhindern. Diese Phase erfordert eine gründliche Überprüfung der Sicherheitsrichtlinien, da in 32 % der Ransomware-Angriffe nicht behobene Schwachstellen ausgenutzt wurden. Netzwerkscans können dabei helfen, diese Schwachstellen zu identifizieren und zu beheben.

Die Verstärkung der Firewalls und die Implementierung einer Multi-Faktor-Authentifizierung (MFA) sind wesentliche Schritte zum Schutz der Zugänge, insbesondere wenn man bedenkt, dass 29 % der Angriffe auf kompromittierte Anmeldedaten zurückzuführen sind. Darüber hinaus ermöglicht die Verwendung von Tools wie Iperius Console zur ständigen Überwachung in Echtzeit die Identifizierung von Anomalien und reduziert das Risiko zukünftiger Angriffe. Denken Sie daran, dass in 94 % der Ransomware-Angriffe die Kriminellen auch versucht haben, Backups zu kompromittieren.

Schließlich ist es wichtig, in die Schulung der Mitarbeiter zu investieren, denn fortschrittlichste Technologien können ein gut informiertes Team nicht ersetzen. Die Schaffung einer Sicherheitskultur im Unternehmen, in der alle Mitarbeiter sich der Risiken und bewährten Praktiken bewusst sind, ist entscheidend, um dauerhaften Schutz zu gewährleisten.

Fazit

Schnelles Reagieren nach einem Angriff ist entscheidend, um das Unternehmen zu schützen. Die Investition in Lösungen wie Iperius Backup und Iperius Console hilft, Daten zu schützen und eine sicherere Umgebung zu schaffen.

Jede Minute zählt während eines Angriffs; die Planung und ständige Überwachung können die Risiken erheblich reduzieren. Überprüfen Sie Ihre Sicherheitsrichtlinien, aktualisieren Sie Ihre Systeme und bereiten Sie Ihr Team vor. Ihr Unternehmen verdient es, vor zukünftigen Angriffen geschützt zu sein, und die Sicherheit beginnt jetzt.

(Englisch, Italienisch, Französisch, Spanisch, Portugiesisch, Brasilien)

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************