Prevenindo ataques comuns com a ajuda do MFA:

Implementar a MFA (Autenticação por Multifator) integrando uma solução IAM (gerenciamento de Identidade e Acesso), permite incrementar e alguns dos tipos de ataques cibernéticos mais comuns e bem-sucedidos, incluindo:

- Phishing

- Spear phishing

- Keyloggers

- Credential Stuffing

- Ataques por brute force e brute force reverse

-

Ataques man-in-the-middle (MITM)

Prevenindo vilolações de segurança com MFA:

É importante relembrar mesmo que de maneira simplificada como os ataques citados funcionam, antes de entender como violações de segurança podem ser evitadas utilizando o MFA:

-

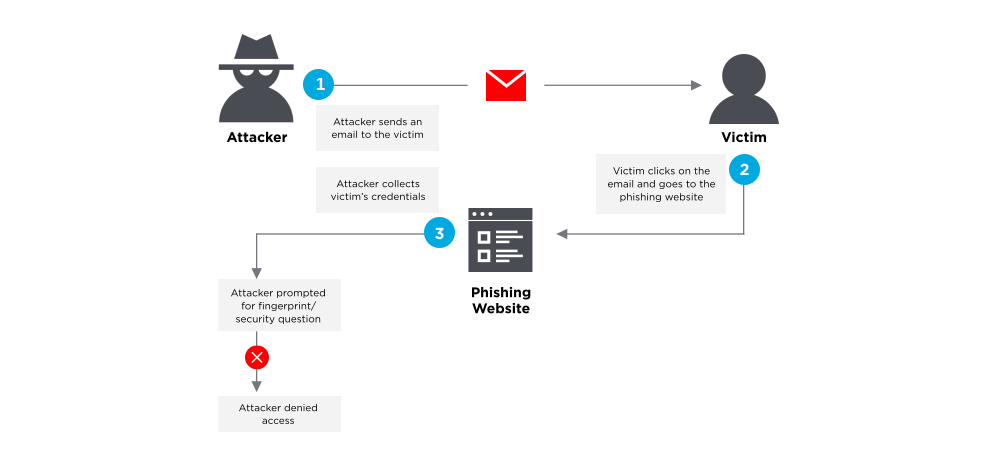

Phishing

Comportamento: envio de mensagens personalizadas com conteúdo atraente utilizando uma lista com endereços de e-mail ou números de telefone, como exemplo informando a expiração de algum acesso ou atividades bancárias. Ficam camuflados os falsos endereços de internet e sites em frases de efeito, coletando indevidamente informações confidenciais se preenchidos os formulários conforme solicitado.

-

Spear phishing

Comportamento: similar ao phising porém direcionado a pequenos grupos de indivíduos com mensagens bem elaboradas e verossímeis, atrativas para o grupo-alvo com mensagens citando por exemplo nome do usuário ou uma ação ou interação recente, neste caso capturando credenciais de acesso.

-

Keylogger

Comportamento: depois de instalado um programa supostamente confiável porém contendo um programa nocivo, passa a captura toda a digitação praticada pelo usuário sendo dedicado a armazenar tudo o que é introduzido através do teclado.

-

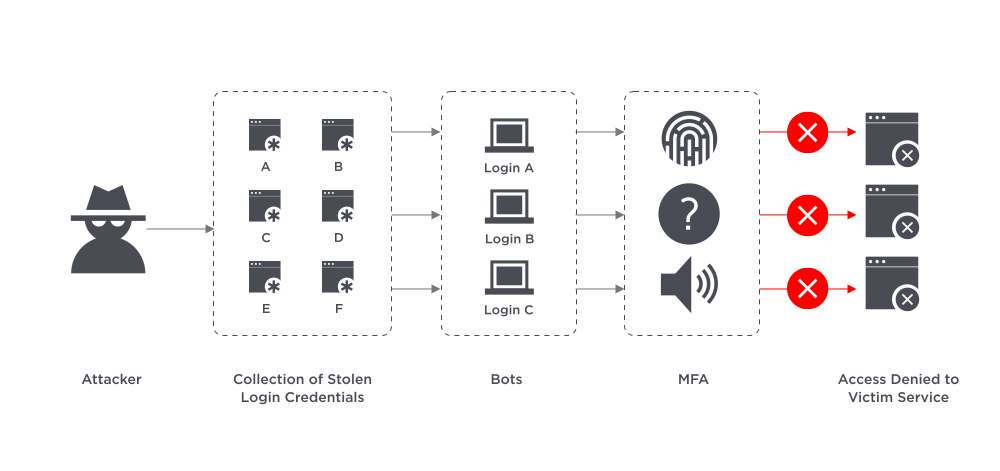

Credential Stuffing

Comportamento: prática que aproveita o fato das vítimas repetirem o mesmo usuário e senha para várias contas de acesso, em conjunto com pares de credenciais furtados para obter acesso diferentes aplicativos e diversos sites.

-

Ataques por brute force e brute force reverse

Comportamento: utiliza um programa gerador aleatório de nomes de usuário e senhas para identificar o correto e conseguir acesso, alguns deles possuem um pequeno banco de dados conhecido como dicionário, entre os nomes e senhas utilizados estão diversos muito utilizados como Password123.

-

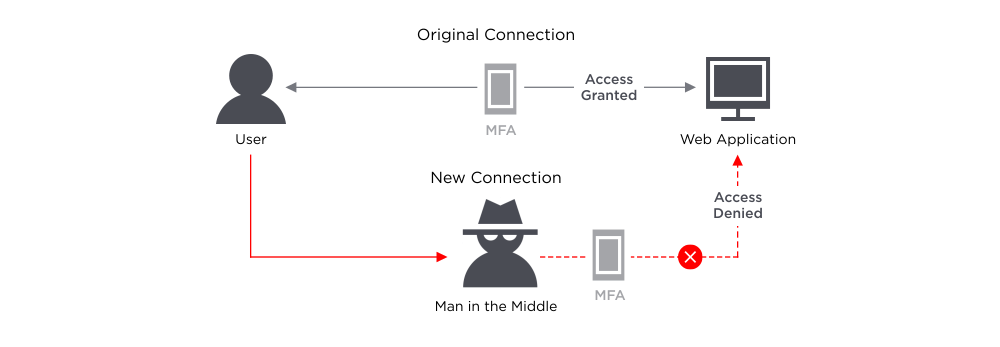

Ataques man-in-the-middle (MITM)

Comportamento: o programa nocivo se infiltra na interação entre uma aplicação e o usuário como exemplo um acesso wi-fi público porém falso estando camuflado como legítimo. Esse programa permanece coletando as credenciais de acesso informadas pelo usuário senão sequestrando o token (chave de acesso) da sessão.

Maneiras de combater ataques cibernéticos com o uso do MFA

O objetivo da autenticação multifator está em bloquear acessos por criminosos cibernéticos, exigindo do usuário informações ou credenciais. Mesmo num ataque bem sucedido por phishing conseguindo coletar as credenciais de um usuário, a impressão digital não será fornecida ao criminoso, por exemplo, ou a resposta a uma pergunta pessoal de segurança.

Para o próximo comportamento como um ataque de força bruta ou de força bruta reversa capaz de identificar um nome de usuário e senha funcionais, o criminoso continha desconhecendo os outros fatores de autenticação utilizados no sistema MFA, permanecendo sem acesso a essas credenciais.

Seguindo nas possibilidades de proteção, o recuso MFA permite enfrentar tipos de mais sofisticados como MITM, incluindo uma camada extra de proteção. Mesmo quando um programa nocivo ou um cybercriminoso se infiltrar no caminha das comunicações e obter informações de acesso, os administradores de TI podem configurar o recurso MFA exigir do usuário fornecer credenciais de um canal ou dispositivo diferente. Autenticadores baseados em tecnologia push são extremamente recomendados, oferecendo um mecanismo seguro com o mínimo de inconveniência para o usuário.

Por exemplo, quando o usuário estiver efetuando login a partir de seu notebook corporativo porém comprometido através da técnica do MITM. Tendo a empresa previamente configurado o recurso MFA de maneira que para concluir o acesso, o usuário dever utilizar um aplicativo instalado em seu smartphone. Esse aplicativo autenticador nativo enviará para o smartphone um código de verificação, permitindo ao sistema de autenticação concluir o login. Sem acesso ao smartphone do usuário, o criminoso monitorando a comunicação como um MITM permanecerá sem conseguir obter este todas as credenciais necessárias para conseguir o mesmo nível de acesso.

Ainda que os recursos IAM e MFA não sejam infalíveis na prevenção da segurança digital para acessos, representam uma reconhecida barreira contra diversos tipos de ataque como os citados.

Conclusão

O recurso MFA tem demonstrado uma excelente escolha, fortificando os mecanismos de proteção para os mais variados acessos sejam eles a ambientes completos, aplicações ou mesmo outros ambientes onde o usuário não está localmente presente para uso desses recursos.

Mesmo não sendo infalível permite elevar significativamente o nível de dificuldade contra os mais variados ataques digitais, isso pelas práticas apresentadas nesse conteúdo não terem evoluído muito desde que tornaram-se populares, justificando sua implantação.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************