El mes de la ciberseguridad es el momento ideal para recordar a las empresas que ninguna está exenta de un ataque informático. En 2024, el rescate medio exigido por los hackers alcanzó los 2 millones de dólares, una cifra que representa un aumento del 500 % con respecto a los 400.000 dólares pedidos en 2023. Además, el costo medio para la recuperación de sistemas, excluyendo el rescate, llegó a 2,73 millones de dólares, un incremento de casi un millón con respecto al año anterior. Estas cifras alarmantes muestran lo crucial que es prepararse con anticipación y tener estrategias de respuesta bien definidas.

Por esta razón, las consecuencias pueden ser desastrosas si no se reacciona adecuadamente. En este artículo, exploraremos las medidas a tomar tras un ataque para limitar los daños, restaurar los sistemas y prevenir futuros ataques. El software de respaldo Iperius Backup juega un papel crucial en esta estrategia de prevención y recuperación, mientras que Iperius Console permite monitorear centralmente los sistemas de TI y gestionar las copias de seguridad de forma remota (comprobar centralmente si hay alertas).

1. Identificación y contención del ataque informático

Cuando ocurre un ataque informático, el primer paso es identificar la fuente y el alcance del ataque. Ya sea un ransomware, un ataque DDoS (Distributed Denial of Service) o una violación de seguridad de datos, es fundamental contener el incidente lo antes posible para evitar su propagación.

Acciones recomendadas:

- Aislar los sistemas comprometidos de la red.

- Interrumpir inmediatamente las conexiones sospechosas.

¿Por qué es importante la contención?

En el mundo digital, el tiempo juega un papel fundamental durante un ataque informático. Cada minuto de retraso puede causar daños considerables: los hackers pueden acceder a más datos, propagar el malware a otros sistemas o comprometer toda la infraestructura de TI. Por lo tanto, contener el ataque de inmediato es crucial para minimizar los daños.

Algunas estadísticas significativas:

- El 75 % de las empresas afectadas por ransomware informaron que los hackers intentaron comprometer las copias de seguridad, lo que hace esencial protegerlas desde el primer momento con medidas como el cifrado y el aislamiento de los datos.

- Cada minuto que un sistema está bajo ataque puede provocar una pérdida financiera significativa, estimada en más de 9.000 dólares por minuto en sectores como el comercio electrónico y los servicios financieros.

2. Evaluación de los daños y gestión de datos

Después de haber contenido el ataque, es necesario comprender la magnitud de los daños. Una vez hecho esto, la empresa debe centrarse en la restauración de los sistemas. Las copias de seguridad son la clave de esta fase. Un software como Iperius Backup permite programar copias de seguridad regulares y restaurar rápidamente los datos críticos en caso de incidente.

Acciones recomendadas:

- Realizar una auditoría completa para identificar los dispositivos y los datos afectados.

- Actualizar los sistemas para corregir las vulnerabilidades identificadas.

- Verificar la integridad de los sistemas tras la restauración para evitar la presencia de restos maliciosos.

- Restaurar la operatividad con las copias de seguridad anteriores de Iperius.

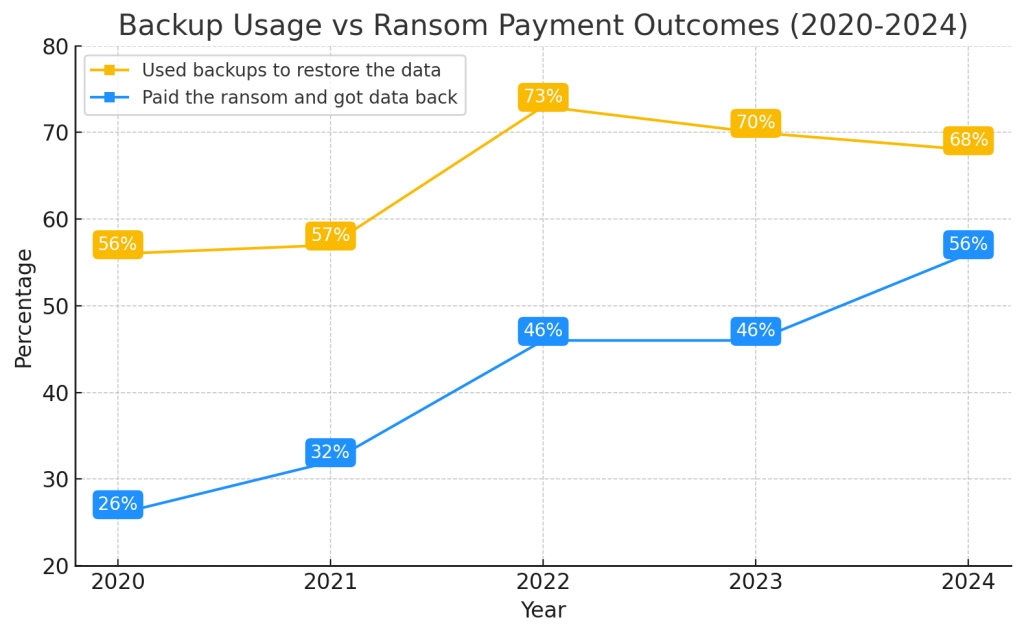

Una de las decisiones más difíciles que se enfrentan durante un ataque de ransomware es si pagar el rescate o no. En realidad, no es una verdadera elección, sino una falta de alternativas cuando no se cuenta con un sistema de copia de seguridad fiable. Pagar a los hackers no garantiza la recuperación completa de los datos y puede alentar futuros ataques. El siguiente diagrama muestra la evolución del uso de copias de seguridad en comparación con los pagos de rescates para la recuperación de datos entre 2020 y 2024.

Como se puede ver, en 2024 el 56 % de las organizaciones afectadas decidió pagar el rescate para recuperar los datos, un aumento significativo con respecto al 26 % en 2020. Sin embargo, el uso de copias de seguridad para restaurar los datos sigue siendo una de las mejores soluciones, aunque ha disminuido ligeramente, del 73 % en 2022 al 68 % en 2024.

¿Por qué no pagar el rescate?

- Fiabilidad y seguridad: Restaurar los datos con una copia de seguridad segura garantiza que la empresa no dependa de las demandas de los hackers. Soluciones como Iperius Backup ofrecen una protección integrada para programar y monitorear copias de seguridad regulares.

- Ahorro a largo plazo: Invertir en una estrategia de copia de seguridad puede parecer costoso al principio, pero elimina el riesgo de pagar rescates cada vez más altos.

- Integridad de los datos: Con un sistema de copia de seguridad como Iperius, no solo puedes restaurar los datos, sino también monitorear constantemente el estado de tus copias de seguridad gracias a Iperius Console, evitando el riesgo de compromiso y propagación.

En lugar de verse obligadas a ceder a las demandas de los ciberdelincuentes, las empresas deben invertir en una sólida estrategia de copias de seguridad que permita una recuperación rápida y eficiente sin tener que considerar el pago de un rescate.

3. Notificación y comunicación

Si el ataque ha implicado la violación de datos personales o sensibles, es fundamental cumplir con las obligaciones legales, como la notificación a los reguladores y a las partes interesadas. En algunos casos, pueden imponerse sanciones si el ataque no se notifica dentro de los plazos previstos. Una comunicación transparente con empleados, socios y clientes es esencial para mantener la confianza.

Acciones recomendadas:

- Notificar a las autoridades competentes en caso de fuga de datos personales (como exige el GDPR en Europa).

- Capacitar a los empleados sobre las medidas a tomar y las pautas de seguridad a seguir.

- Preparar declaraciones públicas para los medios, en caso de que el ataque se haga público.

4. Análisis post-incidente y mejora de la seguridad

Después de haber restaurado los sistemas tras un ataque informático, es fundamental reflexionar sobre el incidente para reforzar las defensas de la empresa y prevenir futuros ataques. Esta fase requiere una revisión exhaustiva de las políticas de seguridad, ya que en el 32 % de los ataques de ransomware se explotaron vulnerabilidades no corregidas. Los análisis de red pueden ayudar a identificar y resolver estos puntos débiles.

El fortalecimiento de los firewalls y la implementación de la autenticación multifactor (MFA) son pasos esenciales para proteger los accesos, especialmente teniendo en cuenta que el 29 % de los ataques se debieron a credenciales comprometidas. Además, el uso de herramientas como Iperius Console para el monitoreo constante de actividades en tiempo real permite identificar anomalías y reducir el riesgo de futuros ataques. Tenga en cuenta que en el 94 % de los ataques de ransomware, los delincuentes también intentaron comprometer las copias de seguridad.

Finalmente, es crucial invertir en la capacitación del personal, ya que las tecnologías más avanzadas no pueden sustituir a un equipo bien informado. Crear una cultura de seguridad dentro de la organización, donde todos los empleados sean conscientes de los riesgos y las mejores prácticas, es esencial para garantizar una protección duradera.

Conclusión

Reaccionar rápidamente tras un ataque es fundamental para proteger a la empresa. Invertir en soluciones como Iperius Backup e Iperius Console ayuda a proteger los datos y a crear un entorno más seguro.

Cada minuto cuenta durante un ataque; la planificación y la monitorización constante pueden reducir significativamente los riesgos. Revisa tus políticas de seguridad, actualiza tus sistemas y prepara a tu equipo. Tu empresa merece estar protegida de futuros ataques, y la seguridad comienza ahora.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************