En 2024, los ransomware continúan representando una de las amenazas más significativas para la ciberseguridad global. El panorama de amenazas ha evolucionado, con ataques cibernéticos cada vez más sofisticados y diversificados. Los ciberdelincuentes ya no se limitan a cifrar datos y exigir un rescate; utilizan una estrategia de cuádruple extorsión que incluye el cifrado de datos, la exfiltración de datos, ataques DDoS y el contacto directo con clientes o socios para aumentar la presión sobre las víctimas.

La tendencia es particularmente preocupante, ya que las demandas de rescate han aumentado un 500 % en un año, con un promedio de 2 millones de dólares pagados por ataque. Aunque la incidencia de los ataques ha disminuido ligeramente, el hecho de que más de la mitad de las organizaciones afectadas hayan pagado el rescate demuestra la eficacia de estas tácticas criminales.

Tipos de Ataques de Extorsión

Para comprender mejor la complejidad y evolución de las amenazas de ransomware, veamos los principales tipos de ataques de extorsión utilizados por los ciberdelincuentes:

- Extorsión Simple: Cifrado de datos con una demanda de rescate por la clave de descifrado.

- Doble Extorsión: Cifrado y robo de datos, con la amenaza de publicación si no se paga el rescate.

- Triple Extorsión: Amenazas extendidas a clientes y socios, creando más presión sobre la víctima.

- Cuádruple Extorsión: Añade ataques DDoS para paralizar las operaciones hasta que se pague el rescate.

La Evolución del Ransomware: Cuádruple Extorsión

La evolución de las tácticas de ransomware ha llevado a la estrategia de cuádruple extorsión, que combina múltiples niveles de amenazas para maximizar la presión sobre las víctimas. Esta estrategia incluye:

- Cifrado de Datos: Cifran los datos y exigen un rescate por la clave de descifrado.

- Exfiltración de Datos: Roban datos y amenazan con publicarlos en línea si no se paga el rescate.

- Ataques DDoS: Lanzan ataques de denegación de servicio distribuida (DDoS) para interrumpir las operaciones de la organización.

- Contacto Directo con Clientes o Socios: Amenazan con contactar a clientes, socios u otros interesados para crear más presión sobre la organización víctima.

Esta estrategia multifacética hace que los ransomware sean aún más peligrosos y difíciles de gestionar, aumentando tanto los riesgos como los costos para las víctimas.

Directrices a Seguir en Caso de un Ataque de Ransomware

En el contexto de los ataques de ransomware de cuádruple extorsión, es esencial seguir algunas directrices para minimizar los daños e iniciar el proceso de recuperación. Aquí hay algunas recomendaciones clave:

Acciones Inmediatas

- Aislamiento: Desconecte inmediatamente el dispositivo infectado de la red.

- No Pagar el Rescate: Evite pagar el rescate para no alimentar más ataques.

- Informe: Informe a las autoridades e involucre a especialistas en ciberseguridad.

Medidas Preventivas

- Protección de Correo Electrónico: Bloquee el spam y use la autenticación multifactor.

- Antivirus y Antimalware: Use soluciones de seguridad en todos los dispositivos, incluidos los móviles.

- Cortafuegos y Detección de Amenazas: Implemente cortafuegos y sistemas de detección de amenazas.

- Segmentación de Red: Limite la propagación del ransomware segmentando la red.

- Prevención de DDoS: Adopte soluciones contra ataques DDoS.

Políticas de Copia de Seguridad

- Copias de Seguridad Regulares y Cifradas: Realice copias de seguridad regulares y cifradas en recursos externos, como la nube. Sigue la regla de seguridad 3-2-1, que consiste en mantener 3 copias de los datos, en 2 medios diferentes, con al menos 1 copia almacenada fuera del sitio (por ejemplo, en la nube).

- Uso de Copias de Seguridad Externas: Utiliza software como Iperius Backup para realizar la copia de seguridad y la restauración de datos en caso de ataque.

Formación del Personal

- Conciencia de Amenazas: Capacita al personal para reconocer técnicas de ataque, como el ransomware que puede llegar a través de correos electrónicos de phishing, sitios web comprometidos, descargas de software infectado o explotaciones de vulnerabilidades en los sistemas de software.

- Plan de Respuesta: Define un plan de respuesta con roles claros para una reacción eficaz. Asegúrate de que cada miembro del equipo sepa exactamente qué hacer durante un incidente. Realiza simulaciones regularmente para probar y mejorar el plan.

Siguiendo estos consejos, las organizaciones pueden reducir los riesgos y garantizar una recuperación rápida y efectiva en caso de un ataque de ransomware.

Herramientas de Protección Contra Ataques

Para defenderse de los ataques de ransomware de cuádruple extorsión, es crucial utilizar herramientas avanzadas:

- Norton 360: Ofrece protección integral contra varios tipos de ransomware, incluidas las amenazas de cuádruple extorsión, e incluye funciones de copia de seguridad de datos.

- Bitdefender: Conocido por sus robustas características de seguridad, ofrece protección específica contra ransomware y soluciones avanzadas para prevenir la exfiltración de datos y los ataques DDoS.

- Kaspersky: Además de la protección contra ransomware, proporciona herramientas de seguridad en línea, gestión de contraseñas y funciones avanzadas para la segmentación de la red y la prevención de ataques dirigidos a clientes y socios comerciales.

Prevención y Copia de Seguridad con Iperius

La prevención es clave para defenderse eficazmente de los ataques de ransomware. Aquí hay algunos consejos prácticos sobre cómo usar Iperius Backup para proteger sus datos y garantizar una recuperación rápida en caso de un ataque.

Tipos de Copia de Seguridad Recomendados

- Copia de Seguridad Fuera de Sitio: Use copias de seguridad en línea en la nube y FTP, ya que estos destinos no son alcanzables por el ransomware.

- Medios Externos Removibles: Use discos USB y cartuchos RDX. Rotar estos medios y almacenarlos fuera de la empresa.

Estrategias de Copia de Seguridad

- Copias de Seguridad Diarias: Realice copias de seguridad diarias utilizando los modos Completo + Incremental o Completo + Diferencial.

- Copias de Seguridad Semanales y Mensuales: Comience con copias de seguridad completas y luego actualice solo los archivos nuevos o modificados. Use copias de seguridad de imagen para una restauración rápida del sistema limpio.

Protección NAS

- Evitar Comparticiones en Red: No comparta ninguna carpeta NAS en la red. Use el servidor FTP para las copias de seguridad.

- Limitar Permisos de Escritura: Otorgue permisos de escritura a un solo usuario para las carpetas compartidas en el NAS.

- Instalar Iperius Backup como Servicio de Windows: Configure Iperius Backup como un servicio de Windows para garantizar copias de seguridad automáticas y continuas incluso en ausencia de un usuario conectado.

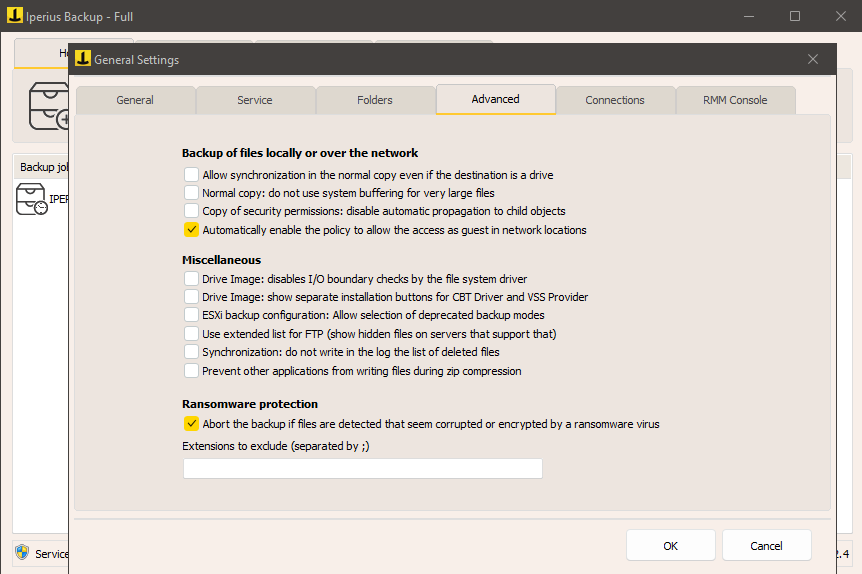

Escaneo Inteligente

- Detección de Archivos Corruptos: Use la función de escaneo inteligente de Iperius Backup para detectar la presencia de archivos corruptos o cifrados por ransomware antes de realizar la copia de seguridad, protegiendo así las copias de seguridad anteriores de copias comprometidas.

Siguiendo estos consejos y utilizando Iperius Backup estratégicamente, puedes mejorar significativamente tu protección contra ataques de ransomware y garantizar una recuperación rápida y eficaz en caso de compromiso de datos para la máxima resiliencia.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************