En 2024, les ransomwares continuent de représenter l’une des menaces les plus significatives pour la cybersécurité mondiale. Le paysage des menaces a évolué, avec des cyberattaques de plus en plus sophistiquées et diversifiées. Les cybercriminels ne se contentent plus de crypter les données et de demander une rançon ; ils utilisent une stratégie de quadruple extorsion qui comprend le cryptage des données, l’exfiltration des données, les attaques DDoS et le contact direct avec les clients ou les partenaires pour augmenter la pression sur les victimes.

La tendance est particulièrement préoccupante, car les demandes de rançon ont augmenté de 500 % en un an, avec une moyenne de 2 millions de dollars payés par attaque. Même si l’incidence des attaques a légèrement diminué, le fait que plus de la moitié des organisations touchées aient payé la rançon démontre l’efficacité de ces tactiques criminelles.

Types d’Attaques d’Extorsion

Pour mieux comprendre la complexité et l’évolution des menaces de ransomwares, examinons les principaux types d’attaques d’extorsion utilisés par les cybercriminels :

- Extorsion Simple : Cryptage des données avec une demande de rançon pour la clé de décryptage.

- Double Extorsion : Cryptage et vol de données, avec menace de publication si la rançon n’est pas payée.

- Triple Extorsion : Menaces étendues aux clients et partenaires, créant une pression supplémentaire sur la victime.

- Quadruple Extorsion : Ajout d’attaques DDoS pour paralyser les opérations jusqu’au paiement de la rançon.

L’Évolution des Ransomwares : La Quadruple Extorsion

L’évolution des tactiques de ransomwares a conduit à la stratégie de quadruple extorsion, qui combine plusieurs niveaux de menace pour maximiser la pression sur les victimes. Cette stratégie comprend :

- Cryptage des Données : Crypte les données et demande une rançon pour la clé de décryptage.

- Exfiltration des Données : Vole les données et menace de les publier en ligne si la rançon n’est pas payée.

- Attaques DDoS : Lance des attaques par déni de service distribué (DDoS) pour perturber les opérations de l’organisation.

- Contact Direct avec les Clients ou Partenaires : Menace de contacter les clients, partenaires ou autres parties prenantes pour créer une pression supplémentaire sur l’organisation victime.

Cette stratégie multifacette rend les ransomwares encore plus dangereux et difficiles à gérer, augmentant à la fois les risques et les coûts pour les victimes.

Lignes Directrices à Suivre en Cas d’Attaque de Ransomware

Dans le contexte des attaques de ransomware à quadruple extorsion, il est essentiel de suivre certaines lignes directrices pour minimiser les dommages et initier le processus de récupération. Voici quelques recommandations clés :

Actions Immédiates

- Isolement : Déconnectez immédiatement le dispositif infecté du réseau.

- Pas de Paiement de Rançon : Évitez de payer la rançon pour ne pas alimenter d’autres attaques.

- Signalement : Informez les autorités et impliquez des spécialistes en cybersécurité.

Mesures Préventives

- Protection des Emails : Bloquez les spams et utilisez l’authentification à plusieurs facteurs.

- Antivirus et Antimalware : Utilisez des solutions de sécurité sur tous les dispositifs, y compris les mobiles.

- Pare-feu et Détection des Menaces : Implémentez des pare-feu et des systèmes de détection des menaces.

- Segmentation du Réseau : Limitez la propagation du ransomware en segmentant le réseau.

- Prévention DDoS : Adoptez des solutions contre les attaques DDoS.

Politiques de Sauvegarde

- Sauvegardes Régulières et Cryptées : Effectuez des sauvegardes régulières et cryptées sur des ressources externes, telles que le Cloud. Suivez la règle de sécurité 3-2-1, qui consiste à maintenir 3 copies des données, sur 2 supports différents, avec au moins 1 copie conservée hors site (par exemple, dans le cloud).

- Utilisation de Sauvegardes Externes : Utilisez des logiciels comme Iperius Backup pour effectuer la sauvegarde et la restauration des données en cas d’attaque.

Formation du Personnel

- Sensibilisation aux Menaces : Formez le personnel à reconnaître les techniques d’attaque, comme les ransomwares qui peuvent arriver via des emails de phishing, des sites web compromis, des téléchargements de logiciels infectés ou des vulnérabilités exploitées dans les systèmes logiciels.

- Plan de Réponse : Définissez un plan de réponse avec des rôles clairs pour une réaction efficace. Assurez-vous que chaque membre de l’équipe sache exactement quoi faire lors d’un incident. Effectuez régulièrement des simulations pour tester et améliorer le plan.

En suivant ces conseils, les organisations peuvent réduire les risques et assurer une récupération rapide et efficace en cas d’attaque de ransomware.

Outils de Protection Contre les Attaques

Pour se défendre contre les attaques de ransomware à quadruple extorsion, il est crucial d’utiliser des outils avancés :

- Norton 360 : Offre une protection complète contre divers types de ransomwares, y compris les menaces de quadruple extorsion, et inclut des fonctionnalités de sauvegarde des données.

- Bitdefender : Connu pour ses fonctionnalités de sécurité robustes, il offre une protection spécifique contre les ransomwares et des solutions avancées pour prévenir l’exfiltration des données et les attaques DDoS.

- Kaspersky : En plus de la protection contre les ransomwares, il fournit des outils pour la sécurité en ligne, la gestion des mots de passe et des fonctionnalités avancées pour la segmentation du réseau et la prévention des attaques ciblant les clients et les partenaires commerciaux.

Prevenzione e Backup con Iperius

La prevenzione è la chiave per difendersi efficacemente dagli attacchi ransomware. Ecco alcuni consigli pratici su come utilizzare Iperius Backup per proteggere i tuoi dati e garantire un rapido recovery in caso di attacco.

Tipologie di Backup Consigliate

- Backup Fuori Sede: Utilizza backup online su Cloud e FTP, poiché queste destinazioni non sono raggiungibili dal ransomware.

- Supporti Esterni Rimovibili: Usa dischi USB e cartucce RDX. Sostituisci questi supporti a rotazione e conservali in un luogo esterno all’azienda.

Strategie di Backup

- Backup Giornalieri: Effettua backup giornalieri utilizzando la modalità Completo + Incrementale o Completo + Differenziale.

- Backup Settimanali e Mensili: Inizia con backup completi e poi aggiorna solo i file nuovi o modificati. Utilizza backup immagine per un ripristino rapido del sistema pulito.

Protezione del NAS

- Evitare Condivisioni in Rete: Non condividere in rete nessuna cartella del NAS. Usa il server FTP per i backup.

- Limitare Permessi di Scrittura: Concedi permessi di scrittura a un solo utente per le cartelle condivise sul NAS.

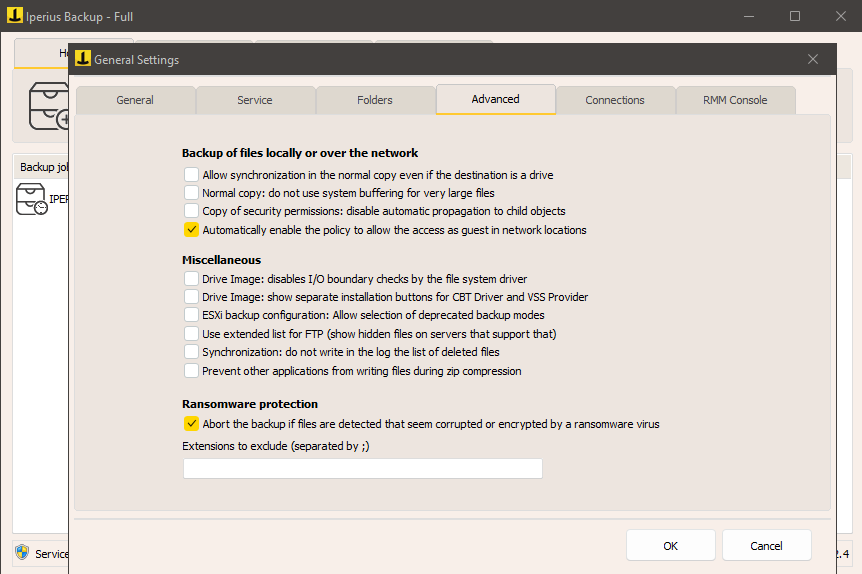

- Installare Iperius Backup come Servizio Windows: Configura Iperius Backup come un servizio di Windows per garantire l’esecuzione automatica e continua dei backup anche in assenza di un utente connesso.

Scansione Intelligente

- Rilevamento di File Corrotti: Utilizza la funzione di scansione intelligente di Iperius Backup per rilevare la presenza di file corrotti o criptati da ransomware prima di eseguire il backup, proteggendo così i backup precedenti da copie compromesse.

En suivant ces conseils et en utilisant Iperius Backup de manière stratégique, vous pouvez améliorer considérablement votre protection contre les attaques de ransomwares et garantir une récupération rapide et efficace en cas de compromission des données pour une résilience maximale.

(Anglais, Italien, Allemand, Espagnol, Portugais - du Brésil)

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************