6 ATAQUES COMUNS DE PHISHING E COMO ESTAR PROTEGIDO CONTRA ELES

6 ATAQUES COMUNS DE PHISHING E COMO ESTAR PROTEGIDO CONTRA ELES

Durante a conferência realizada na RSA, foi conduzida pela Tripware uma pesquisa envolvendo 200 profissionais de segurança, avaliando comportamentos dos ataques conhecidos como phishing.

Partindo do ano anterior, foi reconhecido por mais da metade (58%) dos entrevistados identificarem um aumento nos ataques por phishing contra suas organizações. Mesmo com essa pesquisa informal, a maioria das empresas não apresentavam metodologias protetivas contra esses golpes de phishing. Verdade que uma pequena maioria (52%), reconheceu não estar confiante em suas capacidades na detecção adequada contra uma tentativa de phishing.

Intepretando o Relatório de Investigações de violação de dados elaborado pela Verizon – mesmo sendo 2016 – demonstra a representatividade crescente deste tipo de ameaça todas as organizações. Em 2019 este cenário não mudou para melhor, enfatizando a importância para todas as organizações estarem preparadas na identificação de alguns dos esquemas de phishing mais comuns, se desejarem proteger suas informações corporativas.

Com esse entendimento e utilizando o material desenvolvido pela CloudPages também discutindo seis ataques comuns de phishing:

- Deceptive Phising

- Spear Phishing

- CEO Fraud

- Pharming

- Dropbox Phishing

- GoogleDocs Phishing

Este artigo apresenta algumas dicas úteis, indicando como desenvolver melhores proteções contra essas práticas, mantendo os nomes originais – não traduzidos – opr ter uma literatura mais abrangente aos que pretendam se aprofundar no assunto.

1. OFENSIVA POR E-MAIL FALSO

Considerado como o tipo mais comum investida phishing, o deceptive phishing (phishing fraudulento) significa qualquer ataque onde fraudadores tentam furtar informações pessoais ou credenciais de acesso, passando-se por empresas legítimas. Valendo-se frequentemente de ameaças e senso de urgência, no objetivo de amendrontar as potenciais vítimas a aceitar as sugestões dos criminosos.

Usando como exemplo orientações do PayPal, sobre golpistas enviarem um email de ataque instruindo a potencial vítima em clicar num link para corrigir uma discrepância em sua conta. Na verdade, esse link irá direcionar a uma falsa página de acesso à conta PayPal, registrando as credenciais de login da vítima e posteriormente (ou até imediatamente) entrega aos criminosos.

O sucesso dessa investida enganoso está na exatidão do e-mail isca ser com o legítimo enviado pelo PayPal.

[PREVENÇÃO]

Todo email recebido e supostamente oficial, principalmente os que informam bloqueios em serviços e com caráter de urgência, devem ter inspecionados cuidadosamente os endereços URLs, conhecendo os endereços legítimos é válido acessar a conta e então confirmar sobre expirações, informar nome de usuário e senha inválidos também são estratégicos pois sites falsos não costumam validar as informações digitadas. Procurar por saudações genéricas, erros de gramática e erros de ortografia espalhados por todo o e-mail também deve ser praticado.

2. OFENSIVA POR DISTRAÇÃO

Nem todos os golpes de phishing carecem de personalização – alguns usam bastante.

Em técnicas de spear phishing por exemplo, os criminosos configuram e-mails isca com o nome, cargo, empresa, número de telefone comercial entre outras informações do alvo para tentar convencer o destinatário a acreditar ter uma conexão com o remetente.

Atrair a vítima para clicar em um URL malicioso ou em um anexo de e-mail sendo o mesmo método do phishing fraudulento, obtendo dados pessoais, confidenciais ou não mas sempre em busca de conteúdos para obtenção de vantagens em maioria financeiras, envolvendo até compra de modedas digitais como o Bitcoin pois são praticamente impossíveis de rastrear.

Em domínios de mídia digital como o Linkedin costumam ser territórios preferidos para a prática do spear phishing é, pela rica fonte de informações disponívies para os criminosos poderem usar na elaboração de emails direcionados nos ataques.

[PREVENÇÃO]

A conscientização ininterrupta das organizações aos colaboradores, disciplinando sobre proteções contra esse tipo de golpe, treinamento contínuo sobre segurança digital, entre outros temas, desestimulando o colaborador a publicar informações corporativas, pessoais ou confidenciais nas mídias sociais. As organizaçoes devem também investir em soluções capazes de filtrar os emails de enviados e recebidos, identificando links maliciosos e anexos de email suspeitos.

3. OFENSIVA POR DISFARCE

A prática do spear phishing pode segmentar qualquer pessoa em uma organização, mesmo quando são os principais executivos. Então a lógica por trás de um ataque do tipo caça às baleias (whailing), onde fraudadores tentam arpoar um executivo e roubar suas credenciais de login.

No sucesso do ataque, os criminosos podem confabular fraudar os CEOs; na sequência deste golpe através do e-mail corporativo personalizar essas credenciais executivas e abusar deste e-mail, autorizando transferências eletrônicas fraudulentas para uma instituição financeira de sua escolha.

Os ataques desse método de caça à baleia funcionam pelos executivos geralmente não participarem dos treinamentos de conscientização de segurança assim como os demais colaboradores.

[PREVENÇÃO]

No combate à essa ameaça, bem como o risco de fraude envolvendo o CEO, todos os colaboradores – incluindo os altos executivos – devem participar pelos contínuos treinamentos de conscientização de segurança digital.

As organizações também devem considerar a alteração de suas políticas financeiras, para que ninguém possa autorizar uma transação financeira via e-mail, extendendo a outros possíveis tipos de autorização com habitual interesse na produção de fraudes.

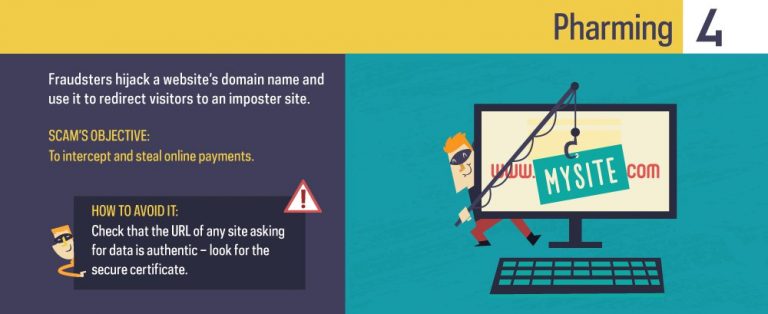

4. FALSO DOMÍNIO

À medida que os usuários adquirem expertise na prevenção contra os esquemas de phishing tradicionais, alguns cybercriminosos vão abandonando a ideia de atrair as vítimas por completo. Ao invés disso começam a recorrer ao pharming, método de ataque orginando-se do envenenamento (modificação) do cache do sistema para nomes de domínio (DNS).

DNS é o método onde os controladores de domínio como internic, registro.br e outros convertem nomes alfabéticos de sites como www.microsoft.com para endereços de internet numéricos (IP) = 184.51.132.196, utilizados na localização de serviços e dispositivos nos computadores.

Em ataques por envenenamento de cache de DNS, um pharmer é direcionado a um servidor DNS daí alterando o endereço IP associado a um nome de site alfabético. Dessa maneira o invasor pode redirecionar os usuários para site mal-intencionados (falsos principalmente) de sua escolha, mesmo que as vítimas recursivamente inseriram o nome – por extenso – legítimo do site.

[PREVENÇÃO]

Para se proteger contra ataques de pharming, as organizações devem incentivar os funcionários a inserir credenciais de login somente em sites protegidos por HTTPS. As empresas também devem implementar software antivírus em todos os dispositivos corporativos e implementar atualizações de banco de dados de vírus, juntamente com atualizações de segurança emitidas por um provedor de serviços de Internet (ISP) confiável, regularmente.

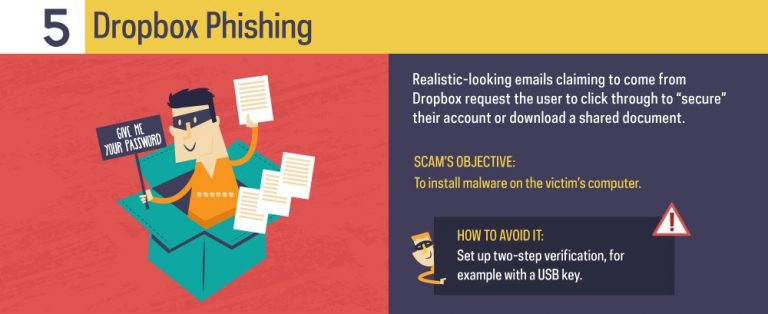

5. OFENSIVA POR DROPBOX

Enquanto práticas por phishing deixam de atrair vítimas, outros tem especializado esses e-mails de ataque individualizando e relacionando-os a uma empresa ou serviço especificamente .

Usando como exemplo o Dropbox, utilizado por milhões pessoas todos os dias executando seus backups, acessando e compartilhando arquivos. Não chega a surpreender, portanto, os invasores investirem na popularidade dessas plataformas tentando se aproveitar dela, segmentando os usuários ao enviar e-mails produzidos para o phishing.

Clicando [ aqui ] você saberá sobre uma grande onda de ataques, tentando convencer os usuários a inserir suas credenciais de login em uma falsa página de acesso do Dropbox hospedada no próprio Dropbox.

[PREVENÇÃO]

Por conta disso, diversos serviços similares estão incentivando os usuários a ativar a verificação em duas etapas (2SV). Motivando também neste artigo, clique [ aqui ] e conheça o guia passo-a-passo sobre como ativar essa camada adicional de segurança, depois considere aplicar essa funcionalidade em todos os serviços acessados por credenciais que possuam esse recurso.

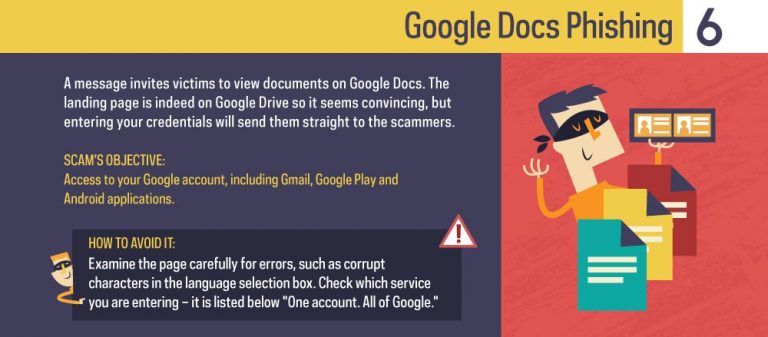

6. OFENSIVA POR GOOGLE DOCS

Os criminosos estão também optando por segmentar o Google Drive de maneira similar ao método como podem atacar os usuários do Dropbox.

Em especial, pelo Google Drive suportar também documentos, planilhas, apresentações, fotos e até mesmo sites inteiros, os meliantes podem abusar do serviço ao criar uma página da web que imite a tela de acesso à contas do Google e colete as credenciais das vítimas.

Infelizmente um grupo de invasores realmente teve sucesso em 2015, saiba mais clicando [ aqui ]. Não fosse suficiente o Google além de manter inadvertidamente essa página de login falsa, manteve um certificado SSL também do Google protegendo a página como uma conexão segura.

[PREVENÇÃO]

Outra razão para considerar a ativação do 2SV reforçando a proteção contra esse tipo de ameaça. Depois de configurado a autorização só ocorre após confirmações enviadas por mensagem SM ou o aplicativo Google Authenticator, ambos funcionando em smartphones e por mais estar razão, manter mais atenção ao seu aparelho ativando nele camadas adicionais de segurança.

[CONCLUSÃO]

Conhecendo e providenciando proteções como as sugeridas acima, as organizações serão capazes de identificar mais rápida e adequadamente alguns dos tipos mais comuns de ataques por phishing. Mesmo não significando serem capazes de identificar todos e cada um deles. Pelo o phishing estar em contínua evolução, desenvolver adotar novas formas e técnicas também deve ser uma preocupação de todos.

Por essa razão, torna-se mandatório as organizações realizarem treinamento para conscientização sobre segurança digital de maneira contínua, estimulando seus colaboradores e executivos estarem atualizados sobre ataques emergentes por phishing.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************