Mesmo após a popularização da informática, permanece a sensação do computador e sua segurança ser um ambiente muito técnico, embora seja em alguns aspectos esse conceito não é diferente de qualquer outra área ou tecnologia.

Como não é o objetivo de um aparelho já consolidado no uso cotidiano, é possível utilizar uma boa quantidade de hábitos e boas práticas sem muito conhecimento profissional, sendo o contexto abordado por esta matéria e ainda que voltado ao sistema operacional Windows, mesmo que pouco aprofundada não impede sua adoção de maneira imediata e quando surgir alguma dificuldade, temos aí a internet com seu vasto conhecimento compartilhado, então vamos a elas.

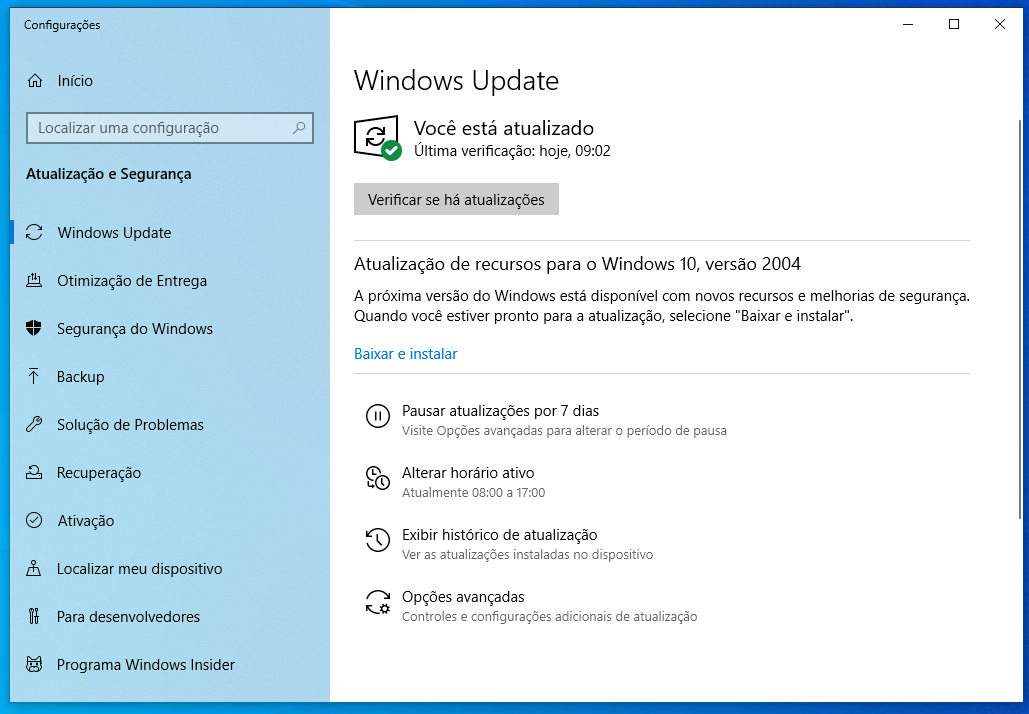

[ Mantendo automáticas as atualizações do Windows ]

Por mais dedicada que seja a equipe de desenvolvimento, por vários fatores a versão definitiva de qualquer software ainda terá falhas de segurança, é um dos motivos que atrai muitos criminosos virtuais em seus delitos, indiferentes de serem versões pagas ou gratuitas e entre algumas o Internet Explorer, plug-in do Adobe Flash Player, Microsoft Office, Adobe PDF Reader, o próprio sistema operacional Windows numa lista bem reduzida.

As empresas desenvolvedoras já cientes dessa condição, incluíram em muitos dos seus produtos algumas rotinas que em determinados períodos buscam por atualizações que corrijam falhas posteriormente encontradas, é um comportamento totalmente transparente para o utilizador e tornou-se muito utilizada após a disseminação da internet. Isto reduziu drasticamente a responsabilidade da verificação regular e manual por novas versões otimizando o tempo dedicado ao computador.

Aqueles com um conhecimento mais aprimorado tem conhecimento desses comportamentos, desta maneira costuma desativar essas opções para otimizar o consumo de processamento principalmente em computadores ou notebook´s mais modestos porém acabam desativando inclusive as do sistema operacional, por conta da reinicialização automática e forçada em alguns versões do Windows que pode afetar a atividade em execução.

Sendo o sistema operacional como pilar para tudo o que é produzido no computador, torna-se um grande risco manter seu mecanismo de atualização desativado pois ele permanece como objetivo principal para invasão e ataques pelos criminosos digitais.

A maneira mais confiável de mantê-lo o mais seguro possível é deixar seu recurso de atualização automática ativo, aprendendo a configurá-lo de maneira que não atrapalhe sua atividade num momento inoportuno. A Microsoft disponibiliza atualizações regulares para seus principais produtos como Windows e seus complementos como o Windows Defender além do Microsoft Office.

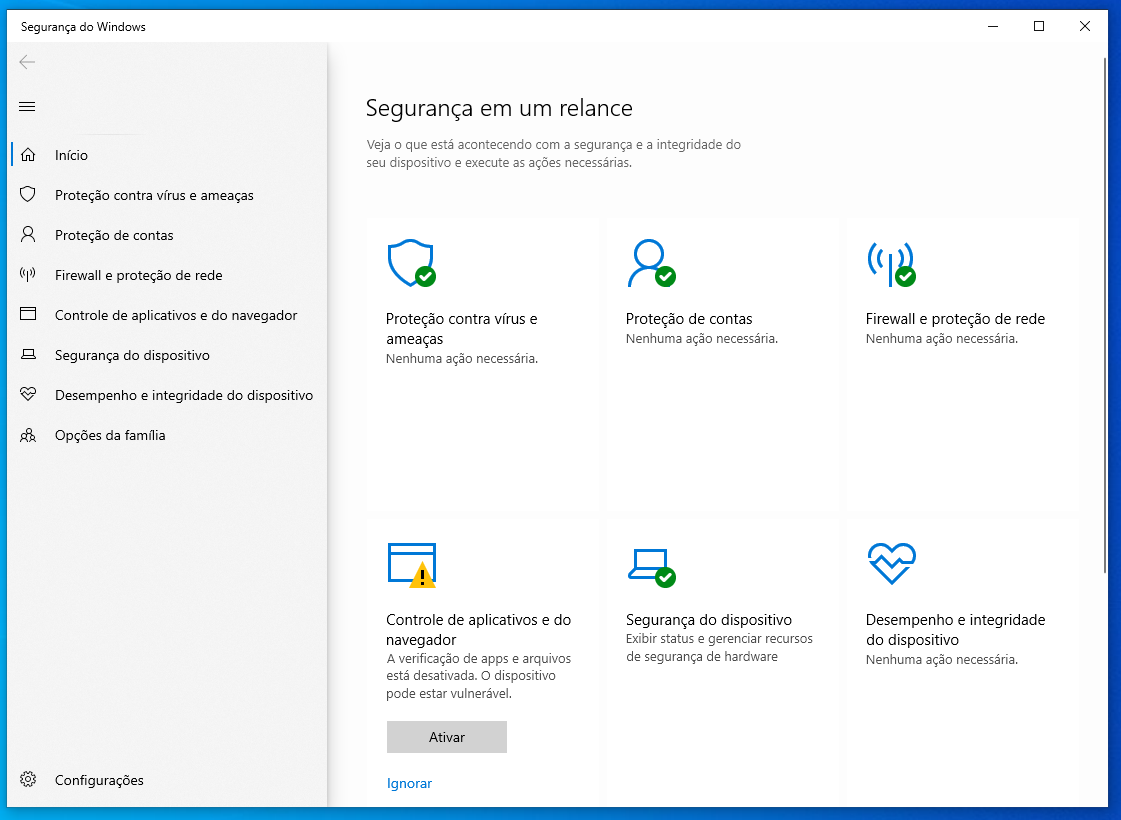

[ Complemente a segurança utilizando Antivirus e AntiMalware ]

Entramos num contexto bem nebuloso de comentar, o embate entre a melhor solução antivirus vem de décadas alcançando até as versões D.O.S. dos sistemas operacionais, seja pelas empresas demonstrarem a eficiência de seus produtos das mais variadas maneiras, dos comentários em suas páginas de interação com o público, hoje os diversos vídeos e também páginas pessoais que envolvam análises desses programas, de empresas descritas como neutras para essas mesmas análises ou o mais comum, a conversa e opiniões dos próprios usuários apresentando suas experiências e justificando suas escolhas.

Partindo de alguma posição, a sugestão é pesquisar inicialmente por soluções gratuitas para economizar financeiramente enquanto experimenta as opções disponíveis, ainda assim seguir pesquisando por quem tenha um bom histórico comparativo entre eles para evitar os que não sejam reconhecidamente seguros e ainda estejam envolvidos em captura de informações pessoais, sim existem aos montes.

Pela diferente abordagem de cada desenvolvedor, enquanto um oferece proteção em tempo real ele não irá oferecer proteção para seu cliente de e-mail, outro vai oferecer ambos mas não será em tempo real, temos ainda os que possuem um ambiente complicado de gerenciar e seus falso-positivos serem muitos para educar seu funcionamento. Reduza sua escolha ao mínimo de três opções e fique um bom tempo com cada uma delas sugerindo aí dois a três meses.

Passado este período e seu comportamento já bem amadurecido, avaliar a condição de permanecer com ele e seus recursos reduzidos ou avaliar na empresa desenvolvedora as versões pagas por meio de assinaturas além dos benefícios oferecidos nessas versões. Ainda que o Windows Defender tenha amadurecido muito demonstrando-se uma confiável opção contra arquivos e condições digitais perigosas, é preciso considerar que muito de suas atribuições podem estar melhoradas apenas da versão 10 do Windows, suas poucas permissões de configuração dificultam uma definição mais aprimorada seja para o modo paranóico ou mais passivo de utilização.

Um parceiro sugerido na prevenção contra ataques, invasões e outros males digitais é a utilização de um Antimalware, a diferença deles para o Antivirus é seu mecanismo de proteção voltado a eventos que normalmente não estão presentes nos antivirus ou utilizando uma versão gratuita, permita complementar a proteção inexistente nesta versão mesmo que esteja utilizando um antimalware na versão gratuita.

Valendo-se dos mesmos preceitos na indicação do antivirus, pesquisando e reduzindo o número de opções confiáveis para depois educar o programa no comportamento do computador e por fim, estudar a aquisição geralmente por assinatura do programa escolhido.

Ainda que em ambos os casos as atualizações dos programas e seus mecanismos de proteção sofram atualizações frequentes, é interessante considerar a assinatura como financiamento para as desenvolvedoras na manutenção de suas versões gratuitas, a possibilidade e encerramento para as versões gratuitas e por fim a restrição de utilização em ambientes corporativos, mesmo que não haja bloqueios na instalação, estará infringindo o contrato de utilização aceito no momento de sua instalação.

[ Definir, melhorar e proteger as senhas de acesso ]

As orientações para definição, melhoria e proteção das senhas de acesso não é recente, ainda assim não são poucos os relatos de desavisados ou ingênuos compartilhando as mais variadas e danosas consequências pela pouca importância dedicada a essas chaves de acesso, combinações demasiadamente previsíveis seja para os criminosos ou para os programas desenvolvidos que possuem um dicionário de termos muito utilizados, por ele automatizando ataques na intenção de encontrar a combinação para determinado acesso.

Os acesso através de combinações alfanuméricas também é de longa data porém com o advento da internet, a possibilidade de obtenção dessas credenciais cresceu vertiginosamente, em parte por muitas das telas de acesso permitirem salvar esses segredos enquanto muitos dos programas utilizados nos computadores também estarem disponíveis para dispositivos móveis como tablets e smartphones, em sua perda ou furto a principal intenção criminosa é identificar quais serviços existem no aparelho e possuem salvas as credenciais de acesso, partindo daí os prejuízos crescem proporcionalmente.

Para quem possui diversos ambientes de acesso e segue algumas boas práticas na definição de senhas, vai presenciar uma dificuldade inevitável, a elaboração de credenciais demasiadamente complexas e múltiplas que muitas vezes difícil de memorização. É o momento para a recomendação de aplicativos conhecidos como cofres de senha, é praticamente um banco de dados para preservar as credenciais de acesso.

Embora retornemos ao assunto sobre definição de senhas, um alento é poder reduzir drasticamente o nível de senhas memorizadas, não evita a necessidade de atribuir proteções aos aparelhos onde o programa esteja instalado mas reduz produtivamente a quantidade de informações que devam ser memorizadas e com a confiança que vencer a proteção desses programas continua inabalada.

Abordando justamente os dispositivos móveis, tornaram-se parte dos ambientes de trabalho contendo informações sigilosas convivendo paralelamente com assuntos particulares do proprietário. Alguns deles com acessos privilegiados que antes eram atribuídos a computadores e notebook´s, neste último já um antigo motivo de preocupação sobre segurança de informação.

Neste contexto uma evolução louvável foi a relativa popularização da biometria, em alguns casos um periférico acoplado ao equipamento e nos mais recentes como parte dele, soluções de segurança que podem ser complementadas com a funcionalidade para localização do aparelho e em cenários mais críticos a exclusão completa de todo o conteúdo do aparelho, mesmo que ele possa ser reaproveitado o criminoso não terá acesso ao bem maior armazenado, as informações existentes nele.

Para o lado do computador ou notebook que algumas vezes não dispõem desses mecanismos, talvez por serem considerados menos móveis que os assumidamente portáteis, as soluções disponíveis estão na elaboração de senhas complexas, voltando à questão do cofre de senha, alguns hardwares permitem a atribuição de senha para as unidades de armazenamento e neste caso mesmo que apenas ela seja furtada, não existe possibilidade conhecida de recuperação das informações.

Apresentando as soluções nativas como o BitLocker que aplica a criptografia (codificação) do disco rígido porém com cautela e lembrando sempre de salvar num local seguro as credenciais de recuperação. Pelo recurso não estar disponível nas versões menos avançadas como a Home, temos as gratuitas como o VeraCrypt e FinalCrypt considerando apenas o Windows mas existem versões para outras plataformas.

Depois avance conhecendo as versões pagas, dependendo do valor e tipo de segurança, investir nessas aplicações vai certamente representar um custo bem maior quando comparado à perda ou mesmo sequestro das informações obtidas.

[ Aparelhos móveis ou não, jamais negligenciar sua atenção ]

Por mais repetido que seja, compartilhado que esteja e discutido que se almeja a atenção aos seus aparelhos com informações importantes nunca deve ser negligenciada, desatenção a uma das fontes mais desejadas pelos criminosos e curiosos costuma resultar nas maiores dores de cabeça possíveis.

A popularização do compartilhamento de informações entre dispositivos só fez ascender os interesses por eles, indiferente do local onde permaneça é imperativo manter seu aparelho o mais próximo e em vigilância possível, assim como são apresentadas várias soluções de proteção temos em outro aspecto a mesma dedicação para programas e métodos que prometam subjugar essas barreiras sem prejuízo de acesso às informações armazenadas neles.

Numa condição de furto ou roubo o primeiro prejuízo certamente é o sentimental, pela frustração em não conseguir imaginar as competências do criminoso conseguir ou não acessar as informações, na sequência temos a financeira pelo custo geralmente amargo na reposição deles e em muitos casos não estarem segurados, tendo o responsável por ele que arcar com sua substituição e não por último mas fazendo parte, o pessoal na fadigante burocracia em regisrtar um boletim de ocorrência, elabora um relatório possivelmente extenso explicando as condições além da possível espera para, e se, receber outro aparelho para continuar as atividades.

[ Aprendendo a reconhecer os perigos ocultos nos e-mails ]

Mais um assunto saturadamente abordado porém nunca desatualizado, não são poucos os conteúdos alertando para evitar acessar links existentes em e-mails desconhecidos, alguns reforçam essa cautela incluindo os e-mails de conhecidos que possam ter sido contaminados e o virus ou outra praga utilizar a lista de contatos para espalhar suas armadilhas, ainda temos os presumidamente legítimos de tão bem elaborados quando na verdade, ocultam endereços de internet falsos e dedicados a obter informações confidenciais mas de tão extenso o link, a potencial vítima tem dificuldade em identificar sua veracidade, temos aqui a tão aclamada prática de Phishing.

Como é impossível sugerir não clicar em nenhum link, cabe aqui uma pequena orientação na identificação e confirmação das mensagens suspeitas serem verdadeiramente armadilhas, mesmo que tendo seguido as dicas anteriores das proteções antivirus e antispyware que podem colaborar no reconhecimento de bloqueio desses endereços.

A primeira dica é tentar confirmar se o link indicado vai realmente para o endereço que informa no texto, em muitas mensagens é possível identificar o endereço total assim confirmando principalmente se o domínio (ou endereço principal) é reconhecido ou legítimo. De outra forma você pode clicar com o botão direito no texto e selecionar copiar endereço de link, depois colar num editor de texto simples como o bloco de notas de maneira que facilite a interpretação dele.

Isso pode ser difícil em caso de propagandas ou até mesmo dos serviços confiáveis, pelas campanhas publicitárias terem um período de duração pode ocorrer de todo o endereço estar codificado, impossibilitando interpretá-lo e neste caso, a dica é buscar pela internet sobre o produto ou serviço oferecido pois certamente estará disponível no resultado, isso por praticamente nenhum comércio enviar ofertas tão direcionadas a potenciais clientes tão específicos.

[ Atenção redobrada aos programas que deseja instalar ]

Outra das maravilhas da informática é poder encontrar algum programa que faça justamente o que você precise ou no mínimo colabore para sua execução, mesmo assim a disponibilidade de conhecimento e ambientes de desenvolvimento também fez aflorar outra vertente criminosa, a produção e distribuição de programas nocivos sendo muitos deles disfarçados ou embutidos em programas muitas vezes legítimos.

Muito comuns nos softwares gratuitos, a primeira dica é sempre procurar o site oficial do programa que deseja instalar, evite ao máximo utilizar os link´s de propagandas que encontrar por aí, lembrando que por muitos deles serem patrocinados surgirem programas opcionais e muitas vezes indesejados durante a instalação, numa desatenção são incluídos e regularmente trabalhosos para serem removidos.

Esteja atento desde o site oficial até a configuração, atento nas telas de instalação para não incluir os problemáticos e não suficientes, por alguns possuem atualização automática é comum numa determinada execução informarem sobre uma nova versão e aí entramos no mesmo ciclo.

Do mundo da pirataria temos os famosos ativadores, códigos de registro e rotinas de programação que prometem desbloquear a mais variada gama de programa pagos sem precisar investir nenhum valor por isso. Outra rentável e eficiente maneira de contaminar o computador ou notebook por simplesmente ser desconhecido o que e como fazem, colocando em risco os dados dos usuários, fuja disso !.

[ Recuse as notificações flutuantes (pop-up´s) ]

Outra prática comum principalmente em buscas onde os resultados direcionam para páginas maliciosas, assim que carregadas exibirem janelas flutuantes informando a necessidade de instalar determinado complemento (plugin) para a exibição do conteúdo ou incrivelmente informam a necessidade de atualizar o seu navegador quando o próprio navegador não identificou atualização pendente.

Entre os complementos maliciosos mais disseminados estão o adobe flash player, o java e codec´s (de/codificadores de áudio e vídeo, na maior das dúvidas é acessar a página do desenvolvedor e obter por lá os instaladores que na maioria dos casos vai informar durante a instalação já existir uma versão recente e em execução no computador.

[ Conclusão ]

O conteúdo apresentado pretende no mínimo relembrar de muitas das boas práticas sugeridas no mundo cada vez mais digital, infelizmente as armadilhas costumam caminhar quase que ao lado das soluções legítimas tornando mais difícil a utilização de uma solução sem uma boa quantidade de prevenções.

Nenhuma delas pretendeu ser verdadeiramente técnica, por outro lado acredita despertar a curiosidade em entender e pesquisar sobre os assuntos abordados, senão alertar sobre a capacidade de dissimulação utilizada pelos criminosos digitais em busca de cada vez mais vítimas nos mais variados cenários disponíveis.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************