Como saber quais sites seu computador está secretamente se conectando

Como saber quais sites seu computador está secretamente se conectando

Principalmente computadores, quando conectados à internet PC executa muitas conexões num dia de grandes atividades, ocorre que nem todas são necessariamente sites com os quais você tenha conhecimento que estas conexões ocorram. Embora algumas dessas conexões sejam inofensivas, existe a possibilidade que o equipamento possua algum malware, spyware ou adware utilizando sua conexão com a Internet em segundo plano sem o seu conhecimento.

Com isto em mente abaixo são descritos alguns aplicativos nativos ou não que permitem analisar o que anda circulando entre seu computador e a internet afora

São apresentadas três maneiras de visualizar as conexões ativas em seu computador ou notebook utilizando o Windows. O primeiro já nativo do Windows é embora antigo ainda muito útil netstat, neste caso através do Windows PowerShell ou o Prompt de Comando. Em seguida, são apresentadas duas ferramentas gratuitas, o TCPView e o CurrPorts , também realizando análises similares e em alguns casos, mais convenientes.

Lab[1]: Coletar e visualizar conexões ativas com o PowerShell (ou prompt de comando)

Amparado pelo comando netstat para gerar uma lista de tudo o que efetuou uma conexão com a Internet em um período de tempo especificado. Recurso disponível em diversas versões do Windows, possivelmente da primeira versão com acesso à internet e continuando pelo Windows XP até as versões mais atuais. No caso do Windows PowerShell apenas versões mais atuais, por outro lado utilizando o Prompt de Comando você tem mais disponibilidade entre as demais versões.

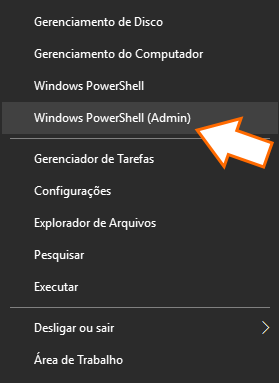

Na condição de utilizar uma versão do Windows compatível com PowerShell, Windows 10 por exemplo então como administrador pressionando Windows + X e, em seguida, selecionando “PowerShell (Admin)” no menu Usuário avançado. Se você estiver usando o prompt de comando, também precisará executá-lo como administrador. Se estiver executando o Windows 7, precisará pressionar Iniciar, digitar “PowerShell” na caixa de pesquisa, clicar com o botão direito do mouse no resultado e, em vez disso, escolher “Executar como administrador”. E se estiver executando uma versão anterior ao Windows 7, precisará executar o Prompt de Comando como administrador.

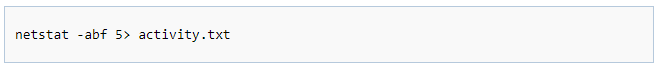

No prompt, digite o seguinte comando e pressione Enter.

No comando acima são utilizados quatro parâmetros do comando netstat. -a para exibir todas as conexões e portas de escuta, -b coleta qual aplicativo está fazendo a conexão com os resultados e por fim -f para identificar o nome DNS completo para cada opção de conexão, permitindo entender mais facilmente onde as conexões estão sendo feitas. O numeral 5 estipula um intervalo de cinco segundo entre as pesquisas por conexões (facilitando o rastreamento do que está acontecendo). Por fim o símbolo > para salvar os resultados em um arquivo de texto chamado atividades.txt.

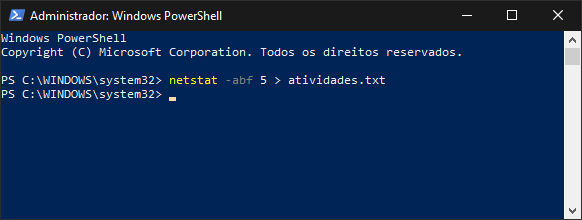

Depois de acionar o comando, aguarde alguns poucos minutos e pressione Ctrl+C para interromper a gravação de dados e finalizar o arquivo registrando as atividades.

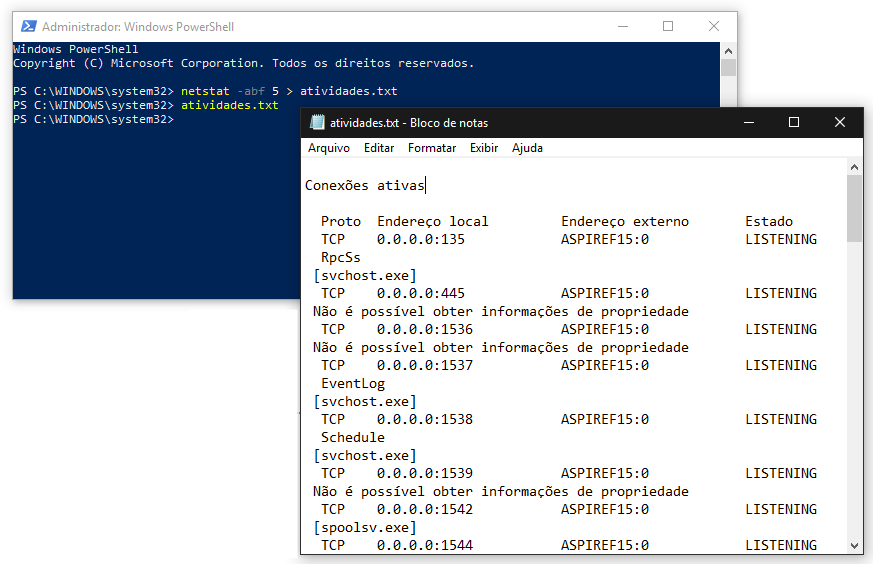

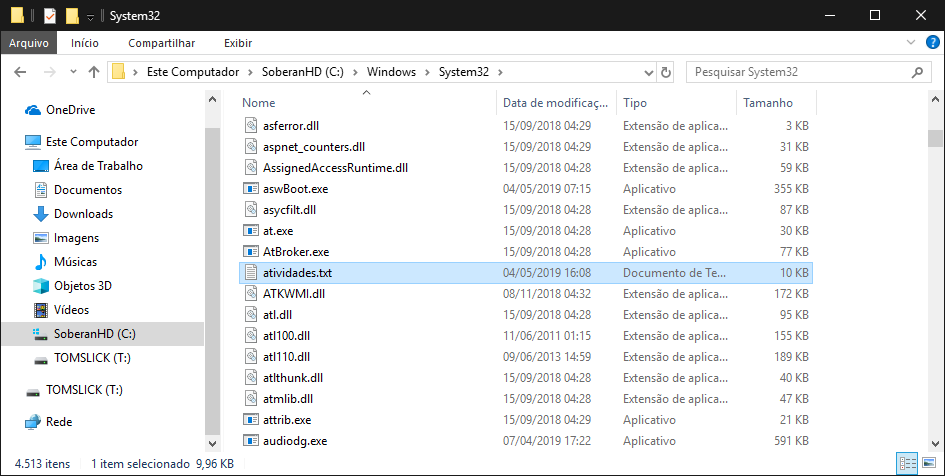

Ao interromper a coleta e gravar dados será necessário abrir o arquivo atividades.txt para ver os resultados. É possível abrir o arquivo no Bloco de Notas imediatamente a partir do prompt do PowerShell apenas digitando atividades.txt e pressionando Enter.

O arquivo de texto fica armazenado na pasta \Windows\System32 se desejar encontrá-lo mais tarde, abrir num editor diferente ou vá elaborar algum estudo por amostragem.

O arquivo atividades.txt tem registrado todos os processos no computador (navegadores, clientes de mensagens instantâneas, programas de email, etc.) que fizeram uma conexão com a Internet no tempo em o comando esteve em execução. Incluindo as conexões estabelecidas e as portas abertas nas quais os aplicativos ou serviços estão circulando no tráfego. O arquivo também lista quais processos estão conectados a quais sites.

Se identificar nomes de processos ou endereços de sites com os quais não está familiarizado, faça pesquisas através de sugestões como “o que é (nome do processo desconhecido)” no Google e conheça mais sobre eles.

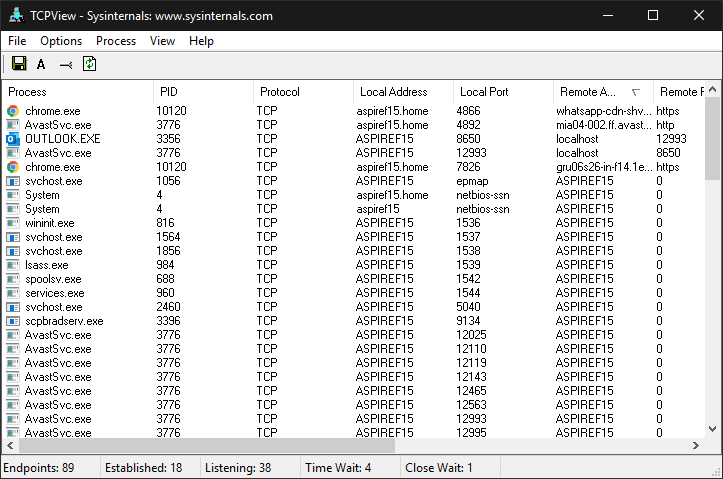

Lab[2]: Verificar conexões ativas usando o TCPView

Agora amparado pelo excelente utilitário TCPView que acompanha o Kit de Ferramentas Sysunternals permite identificar rapidamente e exatamente quais processos estão se conectando a quais recursos na Internet, inclusive permitindo o encerramento dos processos, fechar a conexão ou executar uma rápida pesquisa Whois para obter mais informações. Pode ser considerada a primeira escolha quando se trata de diagnosticar problemas ou apenas tentar obter mais informações sobre o tráfego de internet no computador.

Nota: Ao iniciar o TCPView pela primeira vez, pode surgir uma tonelada de conexões de [Processo do Sistema] para todos os tipos de endereços da Internet, mesmo assim não é geralmente um problema. Se todas as conexões estiverem no estado TIME_WAIT, significa que a conexão está sendo fechada e não há um processo para designar a conexão, portanto devem ser atribuídas ao PID 0, já que não há PID para serem atribuídas.

Isso geralmente acontece quando ao executar o TCPView depois de ter se conectado a um monte de lugares, possivelmente desaparecendo depois que todas as conexões forem fechadas mas mantendo aberto o TCPView.

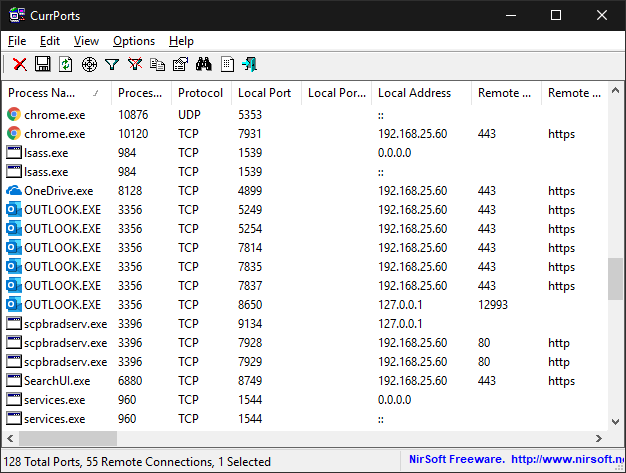

Lab[3]: Analisar conexões ativas usando CurrPorts

A última ferramenta sugerida e ainda assim gratuita é a CurrPorts também capaz de exibir uma lista de todas as portas TCP/IP e UDP abertas localmente no computador. É um utilitário um pouco mais detalhado que o TCPView.

Nele é exibido o processo que abriu cada porta, contendo mais informações sobre o processo. É possível também fechar conexões, copiar as informações de uma porta para a área de transferência ou salvar essas informações em vários formatos de arquivo. pode-se reordenar as colunas exibidas na janela principal do CurrPorts e nos arquivos salvos. Para ordenar a lista por uma coluna específica, basta clicar no cabeçalho dessa coluna.

O CurrPorts é muito compatível partindo do Windows NT até o Windows 10. Se desejar pode obter uma versão especifica do CurrPorts para a plataforma 64 bits do Windows.

Conclusão:

São inúmeros os programas que acessam e utilizam a internet de maneria transparente, isto é sem o conhecimento do usuário e infelizmente programas nocivos utilizam-se deste mesmo comportamento para efetuar as mais variadas ações malignas no computador, o Windows tem se esforçado para tornar o ambiente mais seguro, mesmo assim muitos tem o ótimo hábito de adicionar mais proteções como soluções antivirus, antispyware, que também monitoram o comportamento do Windows em busca de suspeitos mas da mesma maneria que desenvolvedores apresentam soluções de segurança, os mal intencionados valem-se das mesmas habilidades para tentar vencer essas proteções.

É uma das razões além de boas práticas no uso da internet, aprender a analisar por conta própria o que anda acessando seu computador pois com o tempo permitirá identificar justamente esses processos malignos, impedindo que estragos maiores ocorram principalmente de maneira inesperada.

Para os programas TCPView acesse [ Sysinternals ], para o CurrPorts acesse [ Nirsoft ]

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************