Infelizmente a segurança dos roteadores domésticos não costuma ser muito confiável contra invasões. Cientes disso os cibercriminosos estão tirando proveito de modelos tradicionais e atacando um grande número desses equipamentos. Por não ser um assunto muito abordado por afetar a confiabilidade da marca, são conteúdos como a seguir que colaboram para os consumidores entenderem os riscos e saber como agir na suspeita desses ataques.

Infelizmente a segurança dos roteadores domésticos não costuma ser muito confiável contra invasões. Cientes disso os cibercriminosos estão tirando proveito de modelos tradicionais e atacando um grande número desses equipamentos. Por não ser um assunto muito abordado por afetar a confiabilidade da marca, são conteúdos como a seguir que colaboram para os consumidores entenderem os riscos e saber como agir na suspeita desses ataques.

Considerando que de um bom tempo para os atuais, o mercado dos roteadores domésticos é muito similar ao mercado de smartphones, é percebido uma relativa despreocupação dos fabricantes com relação à segurança e atualizações disponíveis para seus aparelhos, com o passar do tempo, e disponibilidade dos criminosos, eles tornam-se alvos de grande interesse por falhas de segurança encontrada neles.

Analisando o ambiente em busca de falhas:

Os criminosos digitais quando conseguem invadir, buscam modificar a configuração dos Servidores de DNS nas definições do roteador e/ou modem, direcionando as consultas para Servidores de DNS maliciosos. Desta maneira ao acessar sites legítimos como sua agência bancária, o resultado irá direcionar para um domínio contaminado para a prática de phishing Quando você tenta se conectar a um site – por exemplo, o site do seu banco – o servidor DNS malicioso solicita que você acesse um site de phishing, mesmo que pareça legítimo inclusive com os indicadores de privacidade, cadeados e certificados de segurança estará num ambiente totalmente modificado para obter o maior número de informações confidenciais.

Entretanto dependendo do endereço consultado, pensando num ambiente global, pode ocorrer demora nas respostas e por conta disso as consultas serem direcionadas para outros mecanismos de consulta registrados em seu provedor. O gatilho para evidenciar essa alteração costuma ser uma lentidão incomum no acesso a sites rotineiramente visitados, não somente salvo nos favoritos mas pelo cache previamente armazenado no computador, o que faria a página abrir mais rapidamente.

Aqueles mais atentos a anormalidades no uso da internet embora com outros símbolos de segurança, não terá a referência à criptografia HTTPS mesmo depois de praticamente sua padronização mundial, desde que a exibição do endereço não esteja configurado para omitir esse protocolo, por isso a maioria dos usuários não perceberia essa condição.

Os criminosos podem também apenas injetar anúncios, reencaminhar os resultados de pesquisa ou tentar instalar complementos supostamente ausentes. A captura de solicitações através do Google Analytics ou por outros scripts, utilizados por quase todos os sites no redirecionamento para um servidor que forneça um script que infiltre anúncios. Enquanto utiliza um site habitual comece a perceber anúncios pornográficos, certamente a página visitada está adulterada e a questão será saber a origem podendo ser o computador ou como já comentado, o roteador/modem.

Muitos ataques fazem uso de estratégias como a falsificação de solicitação entre sites (CSRF). Quando um invasor infiltra um javascript malicioso numa página web e esse javascript tenta executar a página de administração web do roteador para modificar suas configurações. Por conta do código ser executado num dispositivo dentro da sua rede local, esse código só consegue acessar a interface web disponível apenas dentro de sua rede.

Infelizmente alguns roteadores costumam ter suas interfaces de administração remota ativadas por padrão, juntamente com nomes de usuário e senhas – onde entram os scripts automatizados ou bots que procuram por aparelhos nesta configuração tentando obter acesso. Existe ainda mais estratégias que tentam tirar proveito de outros problemas do roteador. O protocolo UPnP tem sido considerado como função vulnerável em muitos roteadores, por exemplo.

Aprendendo a identificar vulnerabilidades:

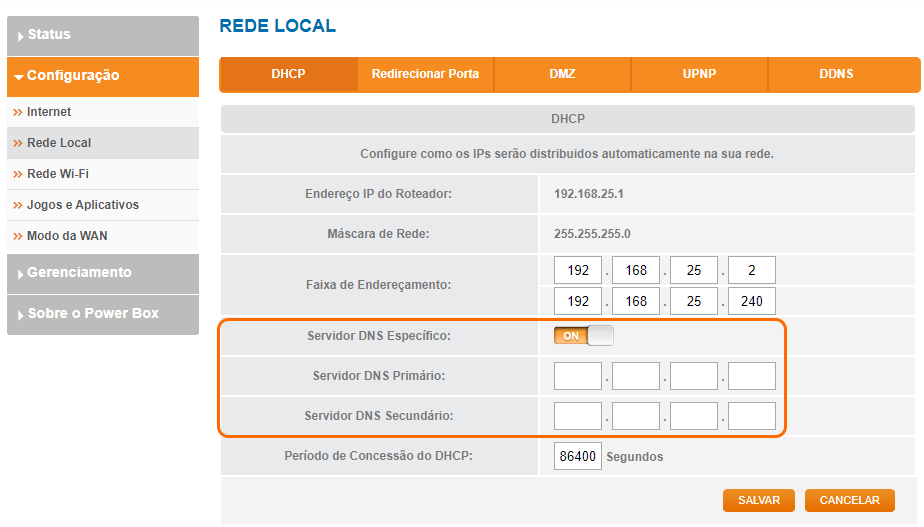

O principal elemento que permite considerar um roteador comprometido é acessando as configurações do Servidor de DNS e percebendo informações nele que não tenha feito ou simplesmente existindo algum quando deveria estar no modo automático.

O primeiro passo é consultar o manual do aparelho para saber como acessar as configurações através do navegador de internet, praticamente todo aparelho fornece um pequeno manual de acesso e configuração e por isso a sugestão de procurar nela primeiro, afinal suspeitando do aparelho estar comprometido fatalmente será redirecionado para páginas maliciosas ao efetuar buscas pela internet.

Encontradas as informações e conectado ao ambiente de gerenciando, procure em suas configurações ou com a ajuda do manual, a sessão que descreve as opções para definição desses servidores, alguns são mais didáticos e outros estão alojados em alguma seção para configuração mais específica. Quando as definições estiverem no modo “automático” o roteador está utilizando as definições do provedor, senão estando em “manual” mas numa configuração atribuída por você podemos considerar como não afetado porém, havendo definições de Servidores de DNS desconhecidos, isso pode ser um indicador do roteador ter sido adulterado.

Para os mais familiarizados com esse tipo de configuração, os Servidores de DNS recomendados como seguro costumam ser o do Google na definição 8.8.8.8 para primário e 8.8.4.4 para secundário entre os mais utilizados ou da OpenDNS para o primário 208.67.222.222 e secundário 208.67.220.220.

É sugerido pelos especialistas a verificação ocasional dessas configurações pois não costuma existir indícios muito aparentes quando o aparelho está infectado/comprometido

Meu roteador está infectado, o que fazer ?!

Na confirmação de Servidor DNS malicioso as etapas costumam ser simples, a primeira delas é ajustar as definições para automático, depois de salvar efetuar uma reinicialização do roteador/modem seguido de todos os aparelhos que estejam utilizando a internet no momento. Caso esteja utilizando servidores personalizados, siga a dica acima e retorne novamente à página de configurações para redefini-los, depois repita o processo de salvar e reiniciar o aparelho.

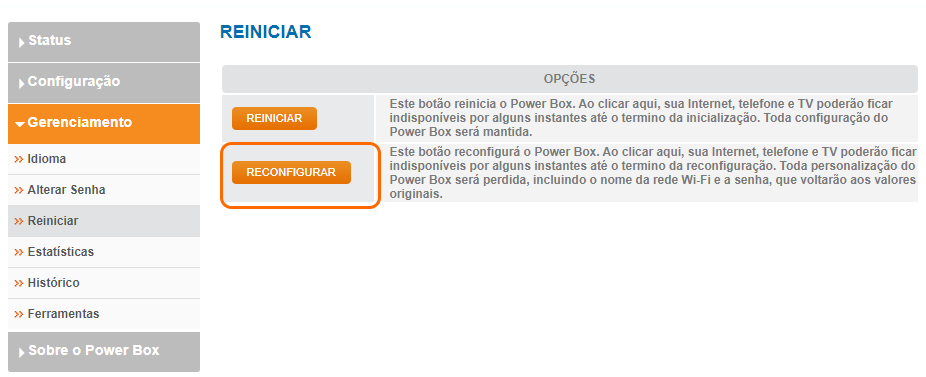

Como medida adicional efetue a restauração de fábrica do aparelho conhecida como hard reset, aos que já tenham mais familiaridade geralmente possuem um arquivo backup com as configurações, pode ser o caso de utilizá-las para restabelecer as definições previamente salvas. Agora conhecendo o roteador como um dos modelos vulneráveis para ataques, siga as digas a seguir que permitam reforçar a segurança contra essas ações criminosas.

Reforçando a segurança do roteador contra ataques:

Após conhecer mais sobre vulnerabilidades que comprometam o roteador/modem, é sugerido adotar as práticas a seguir para estabelecer proteções adicionais não somente nos modelos conhecidamente vulneráveis mas também em qualquer visando dificultar sua invasão:

- Aplicar atualizações de firmware: Busque no site do fabricante a página que forneça entre as competências do aparelho, arquivos de atualização que apliquem correções seja de funcionamento quanto de segurança, sendo um modelo que possua o recurso para atualização automática também.

- Desativar a opção de acesso remoto: Alguns modelos deixam esse recurso ativo por padrão, considerando aparelhos para uso doméstico onde as configurações são feitas diretamente no aparelho, o acesso remoto torna o roteador desnecessariamente mais vulnerável.

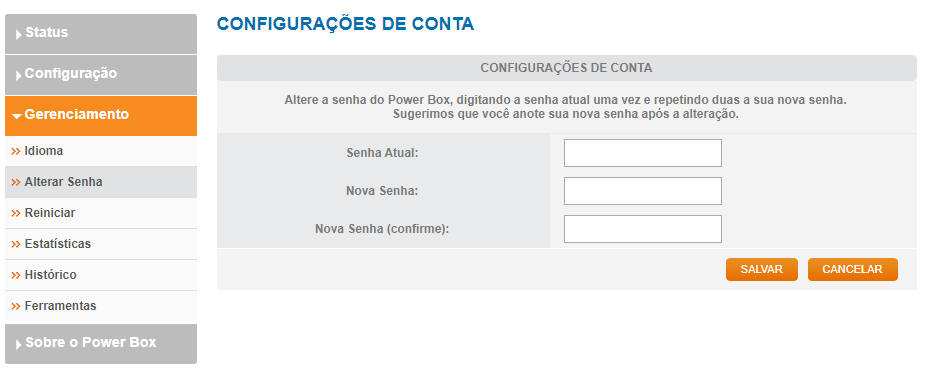

- Alterar usuário e senha: Alguns aparelhos permitem cadastrar mais usuários além do nome para o administrador, além da senha. Sendo um aparelho que simplificadamente faz a ponte entre a internet e rede interna com pouca interação em suas configurações, evite ao máximo deixar essas definições como padrão, deixe apenas um usuário como administrador mudando além do nome a senha de acesso.

- Desativar o recurso UPnP: O protocolo UpnP já foi considerado relativamente vulnerável, ainda que o protocolo UPnP não esteja vulnerável no seu roteador, em algum lugar da rede que possa existir um malware poderá alterar o Servidor de DNS através dele, por ser uma característica dele ao confiar em todos os pedidos provenientes de uma rede local.

A tecnologia DNSSEC prevê reforçar a utilização da navegação e acesso a sites pela internet, entretanto não deve-se confiar cegamente neste recurso. No mundo real é funcional do sistema operacional cliente confiar apenas no Servidor de DNS atribuído. Um Servidor malicioso de DNS pode alegar quanto a um registro de DNS não possuir informalções DNSSEC O servidor DNS malicioso pode alegar que um registro DNS não possui informações DNSSEC ou que possui e o endereço IP informado é real, de maneira enganosa.

Conclusão

Para cada aparelho eletrônico conectado à internet existe uma rotina de precauções a ser seguida, os anos passam e essa definição permanece perfeitamente atual pois o interesse em novos aparelhos seja por aquisição ou atualização também permanece numa constante.

Por outro lado os fabricantes parecem aplicar apenas alterações sutis nos seus sistemas de gerenciamento votado a aparelhos domésticos, essa visível demanda por eles parece ter criado um ciclo de ofertas que muitas vezes resultam em aparelhos com o mínimo de segurança contra ataques externos.

Esse conteúdo teve o objetivo de apresentar uma prática criminosa que só entrou em evidência quando um grande número de vítimas foi exposto, causando grande espanto e indignação porém com o tempo o assunto perdeu destaque e por isso considerando importante pois assim como antes, os ataques são percebidos tardiamente e muitas vezes o aparelho sequer possuir atualizações de segurança, principalmente os que pouco depois são descontinuados para comércio.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************