Conheça a mais nova funcionalidade do Windows 10, o Modo SandBox

Conheça a mais nova funcionalidade do Windows 10, o Modo SandBox

O que é o Modo SandBox do Windows 10

O Modo SandBox do Windows combina recursos de máquinas virtuais e contêineres para produzir uma máquina virtual leve e temporária. Diferente de uma máquina virtual Hyper-V tradicional, o gerenciamento do sistema operacional executa o Modo Sandbox mais como um processo do que uma partição tradicional, dando a ele um perfil de desempenho mais semelhante ao tipo 2 do que o tipo 1. É importante salientar alguns pontos principais:

- Transiente : quando desativado, o Modo Sandbox perde todas as alterações, sendo revertido para um estado estático.

- Clean : o modo Sandbox começa como uma nova instalação do Windows em cada inicialização.

- Impacto mínimo no host : o Hyper-V geralmente requer prioridade do gerenciamento do sistema operacional mas não da mesma maneira que normalmente pensamos no equilíbrio de processos. Ao definir uma prioridade mais alta em um processo dentro de um sistema operacional, essa condição de prioridade não recebe destaque no agendador do hypervisor. Desta mameira o modo Sandbox usa um novo tipo de agendador transformando seu comportamento como um processo dentro do gerenciamento do sistema operacional. Permitindo ao hospedeiro privilegiar seus processos de alta prioridade acima do modo Sandbox. O modo Sandbox também executará um mapeamento unidirecional de executáveis do sistema operacional do hospedeiro no espaço de memória do sandbox. Tornando possível visualizar uma carga de memória significativamente reduzida como resultado.

- Unidirecional : além do mapeamento da memória, são mapeados no convidado os arquivos executáveis do sistema operacional. A instância do modo Sandbox não pode fazer modificações na memória mapeada do hospedeiro. Todas as modificações efetuadas nos arquivos de disco ocorrem apenas no modo Sandbox.

- Um de cada vez: executar mais de uma instância do modo sandbox não é possível.

-

Pro ou Enterprise no mínimo: apenas as versões Pro e Enterprise receberão este recurso, uma possibilidade para essa limitação possa ser a existência de alguns recursos presentes no Hyper-V somente nestas versões.

Instalando o Windows SandBox

O primeiro requisito é estar executando a compilação do Windows de, no mínimo a Insiders 18305, além de como previamente descrito, ser a versão Pro ou Enterprise.

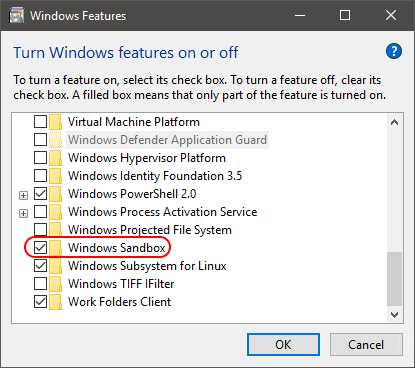

Preenchidos esses requisitos, é possível localizar este recurso através da configuração Ativar ou desativar recursos na tela de adicionar/remover recursos do Windows:

Iniciando uma instância do modo SandBox

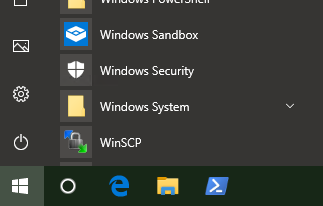

Após instalado o recurso, ele fica disponível no menu Iniciar:

Na primeira execução do modo SandBox o Windows irá complementar com alguns arquivos adicionais estabelecendo um contêiner utilizável e isso pode exigir algum tempo, visualizando a tela como na imagem abaixo, aguarde até ele concluir as configurações:

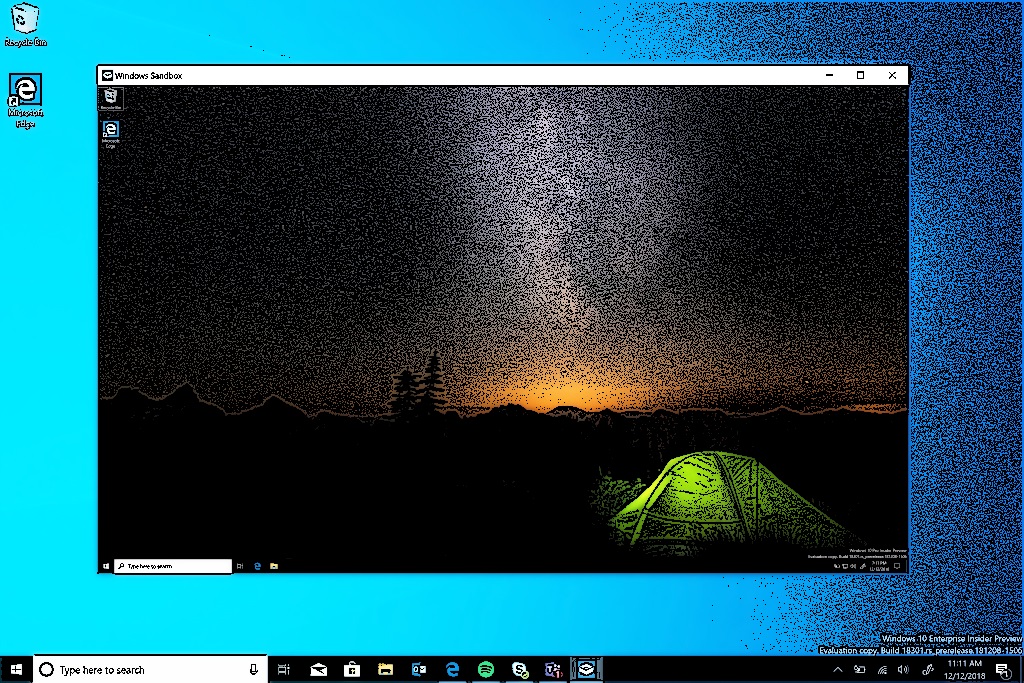

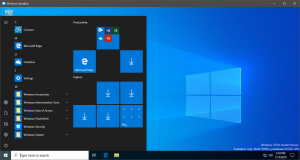

Assim que finalizadas as configurações, o ambiente disponível será similar ao da imagem abaixo:

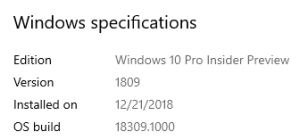

Ao pesquisar as configurações do sistema, verá muita semelhança com o sistema operacional hospedeiro:

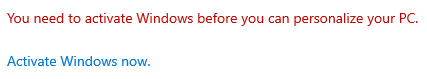

Avançando mais nas características do ambiente perceberá que esse ambiente é uma versão não ativada, por essa razão é interessante pesquisar na documentação oficial quando estiver disponível a possibilidade de utilizar a mesma chave do sistema operacional hospedeiro, ou por quanto tempo é possível manter o ambiente SandBox sem precisar ativá-lo.

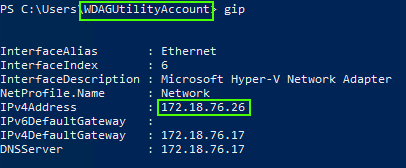

Outra característica do ambiente SandBox é o IP independente do hospedeiro, assemelhando-se ainda mais com uma máquina virtual, na imagem abaixo é possível identificar a atribuição de um usuário diferente do existente no sistema operacional hospedeiro:

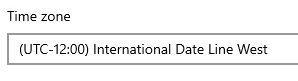

A próxima distinção está na atribuição do fuso horário para o internacional do ambiente SandBox:

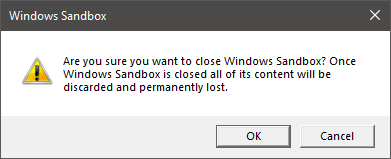

Pesquisando ainda mais, perceberá não ser possível ativar outros recursos dentro do SandBox e quando quiser encerrar o ambiente SandBox pode simplesmente clicar no X existente no topo da janela do Windows instanciado:

Utilizando o Windows SandBox como um ambiente de testes

O termo SandBox costuma estar relacionado a ambientes ou instâncias isoladas do ambiente principal para execução de processos, programas e outras atividades de maneira segura, por exemplo avaliar o comportamento de um malware, a execução de um ransonware, o nível de avanço de um vírus entre vários outros exemplos, por curiosidade a seguir um pequeno laboratório utilizando o Windows SandBox.

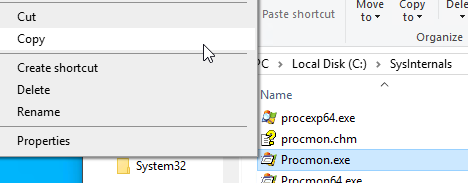

Para acompanhar como funcionam, foi utilizada uma ferramenta de diagnóstico, na expectativa do malware atacar processos na memória, registro ou nos arquivos do sistema operacional em modo isolado e nesta demonstração o procmon da sysinternals foi selecionado.

Antes da demonstração, é fundamental conhecer os acessórios que utiliza a exemplo do procmon para familiarizar-se com seus recursos e mesmo uma breve descrição pode tornar-se extensa, por isso foi bem sintetizado ao mínimo possível para compreender suas funcionalidades:

-

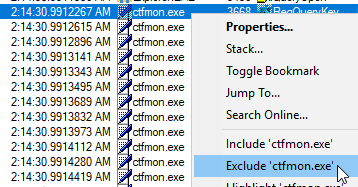

Exclua processos diretamente: clique com o botão direito do mouse em qualquer item na janela de saída e clique em Excluir <nome do processo>.Isso filtrará todas as instâncias desse processo para fora da lista:

-

Selecionar processos diretamente : clique e segure o ícone de alvo na barra de ferramentas do Process Monitor, depois arraste-o para a barra de título de um programa que deseja assistir. É possível também apontar para sub-janelas, se necessário. Isso excluirá todos os processos, exceto o que você destacar:

-

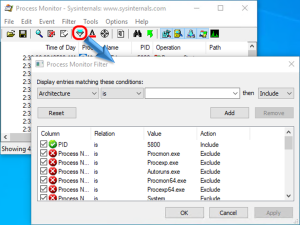

Designar manualmente o filtro : Clique no ícone do filtro na barra de ferramentas do Process Monitor. Isso abrirá uma pequena janela que permite criar instruções lógicas para incluir ou excluir processos:

Exige alguma experiência manipular essa ferramenta com a máxima eficácia. Ao testar um arquivo suspeito é sugerido evitar selecionar um único processo. Espere por aplicações maliciosas para alistar processos legítimos para fazer seus movimentos.

Transferindo arquivos para o Windows Sandbox

Não é permitido usar arrastar e soltar, transferindo arquivos para a sandbox. Entretanto é possível o recurso da área de transferência para transferir arquivos, texto, imagens, etc. através do limite do contêiner. Assim, após localizar os arquivos que pretenda avaliar dentro do Windows Sandbox e use a maneira que preferir para colocá-los na área de transferência:

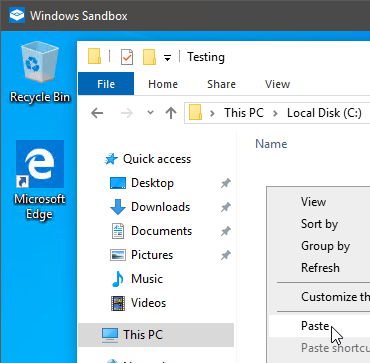

Dentro do modo Sandbox, utilize qualquer uma das ferramentas normais da área de transferência para inserir o arquivo. É possível transferir diretamente da área de trabalho ou em uma pasta, como habitualmente:

Uma demonstração do ambiente SandBox

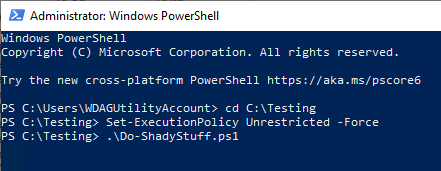

Além do procmon, exe foi copiado para a instância em execução um script do PowerShell elaborado para causar danos significativos ao sistema, provavelmente não acionará nenhuma aplicação antivírus.

Na rotina abaixo inseri na primeira linha uma instrução para impedir que cópias casuais / colagens destruíssem inadvertidamente seus sistemas:

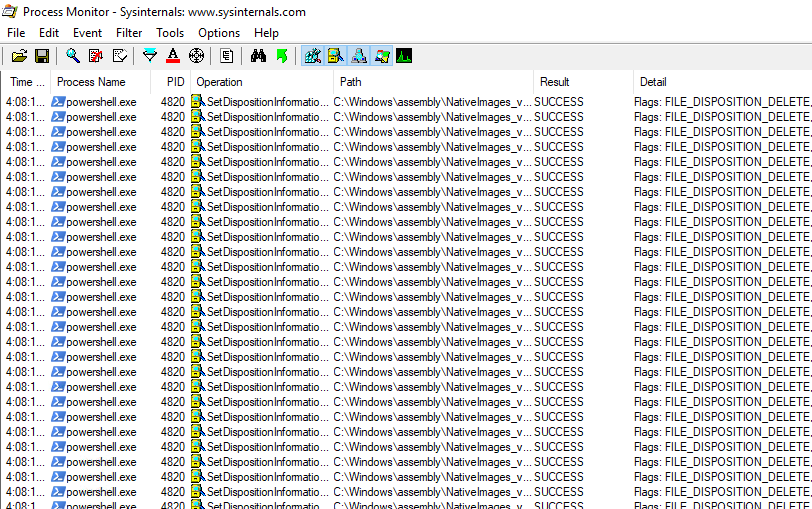

Sem a primeira linha o script imediatamente excluiria todos os arquivos na unidade do sistema local. Ainda no modo SandBox após iniciar o Process Monitor pela primeira vez com um filtro para reduzir o ruído, iniciando-se o script do PowerShell e na tela seguinte exibindo os processos excluindo inúmeros arquivos:

É relevante ressaltar que mesmo com um filtro bem dimensionado, diversos outros eventos ainda são omitidos onde este script ainda lista os arquivos a serem excluídos, permitindo identificar sua execução. Numa condição que permita ser executado até seu esgotamento, seria visível os danos causados ao seu fim mas no caso de malwares é muito provável que essas evidências não sejam facilmente notadas e por isso é também motivado melhorar as habilidades digitais forenses.

Limitações do Windows Sandbox

É um interessante recurso do Windows mas fica aquém de algumas alternativas em alguns aspectos:

Cada inicialização é sempre nova : no geral, um ambiente completamente limpo com um estado universalmente conhecido. No entanto, pode-se rapidamente entediar-se na necessidade de copiar ferramentas a cada nova execução. Embora uma única cópia de arquivo como procmon.exe não demore muito tempo, transferindo uma aplicação maior, especialmente uma que requer instalação, pode ser cansativo.

Nenhuma função ou recurso instalável : sem a capacidade de instalar funções ou recursos suas opções de personalização serão limitadas. Por exemplo na dúvida sobre o funcionamento deste script do Hyper-V, o Windows Sandbox não poderá lhe ajudar..

Nenhuma interface de desenvolvimento : os sandboxes têm muitos usos viáveis além de laboratórios para malwares. Desenvolvedores de software utilizam na experimentação de seus trabalhos. Qualquer usuário de qualquer nível pode desejar usar para experimentar um novo aplicativo em um local seguro antes de usá-lo em seu ambiente real. Infelizmente o simples método de transferência copiar/colar parece ser a única maneira de enviar arquivos para o Windows Sandbox. Mesmo permitindo usar a interface de rede do Windows Sandbox para se conectar a locais externos, pode ser proibitivo em alguns casos. Não importa qual solução encontre, é possível rapidamente achar tedioso depois de apenas algumas iterações.

Pode ser possível colocar arquivos antes da inicialização do Windows Sandbox, mesmo assim após algumas tentativas, nenhuma tela obteve sucesso.

O uso de máquinas virtuais tradicionais ou contêineres ainda poderá ser necessário se o Windows Sandbox não conseguir atender suas necessidades.

É uma novidade que ainda carece de melhorias

Algumas pesquisas daqueles que fizeram experiências relatam problemas para fazer o Windows Sandbox funcionar. Por exemplo iniciar um ambiente sem antes reinicializar o gerenciamento do sistema operacional de. Por vezes, partes dele congelam (como o menu Iniciar e a barra de tarefas ) entre outras quando tudo deixa de responder.

Ingressar no programa Windows Insider permitirá testar o Windows Sandbox e fornecer comentários que possam ajudar a melhorá-lo antes de chegar a uma versão oficial.

Internals do Sandbox do Windows

O artigo do blog de lançamento [ clicando aqui ] possui uma grande quantidade de informações sobre o seu funcionamento interno. Ele foi resumido no texto a seguir com algumas observações.

- O Windows Sandbox usa os arquivos do sistema operacional base do seu sistema instalado para gerar a imagem da sandbox. Dependendo de um número relativamente pequeno de seus próprios arquivos.

- O compartilhamento de memória do Windows Sandbox é descrito pelo artigo como “mapa direto”.

- O modo como o Windows Sandbox permite o gerenciamento do sistema operacional controle a utilização da CPU da sandbox é citado como “agendador de kernel integrado”.

- O Windows Sandbox descrito no artigo menciona como técnicas de “instantâneo” e “clone” a restrição do uso e a duplicação de arquivos. Não foi possível determinar diretamente como são mapeadas as tecnologias de snapshot / checkpoint no Hyper-V, embora razoável terem pelo menos alguma relação.

- O sistema usa técnicas de virtualização gráfica aparentemente novas, mas vagamente descritas. O artigo afirma ser possível executar aplicativos com gráficos pesados no Windows Sandbox. Dadas suas outras limitações, deixa incerto o valor dessa tecnologia. No entanto, pode sinalizar um futuro de ambientes gráficos no Hyper-V.

- É possível localizar os arquivos para o Windows Sandbox em C:\ProgramData\Microsoft\Windows\Containers. Aplicar alterações parece não ter efeito positivo, podendo impedir que o Windows Sandbox inicie até reiniciar o hospedeiro porém tudo volta ao mesmo ambiente original.

- Quando um sandbox está ativo é possível ver a execução de processos vmwp.exe, o mesmo executável que o Hyper-V usa com suas máquinas virtuais.

- Ao executar o Windows Sandbox dentro de uma instância virtualizada do Windows 10, deverá ter ativadas as extensões de virtualização do processador.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************