Permitir acesso seguro a ambientes e aplicações em baseados em nuvem permanece um desafio constante para organizações de todos os setores. Instruir os usuários com segurança simples porém confiável, é indispensável para proteger suas informações e os dados confidenciais da organização.

Uma das práticas utilizadas pelas organizações para prevenir furto de senhas e outros tipos de ataques cibernéticos está na utilização de senhas de uso único (OTP – One-Time Passwords). A solução OTP é um método de autenticação multifator (MFA) desenvolvida para aumentar a dificuldade dos cybercrimonosos em acessarem informações protegidas.

Soluções MFAs exigem além do simples usuário e senha, credenciais adicionais antes de permitir o usuário final obter acesso a um sistema ou aplicativo. Como exemplo uma solução MFA utilizando o serviço SMS, enviando um texto geralmente uma sequência numérica ao telefone móvel do usuário, devendo ser inseria no campo de autenticação antes de receber acesso. Esse é um típico código de OTP.

Ambas as empresas B2B e B2C possuem um estímulo para proteção dos seus dados e dos usuários, enquanto proporciona uma ótima experiência de usuário (UX) significando que, em qualquer solução de segurança escolhida, o fluxo de atividade do usuário não deve ser drasticamente afetado devendo ser simplificada.

Implementar uma solução OTP é elegante em questões de segurança e UX (User eXperience). Descritos aqui existem duas categorias de OTP: HOTP e TOTP porém seguimos primeiro num aprofundamento sobre o OTP.

O que é e como funciona o OTP !?

Uma instância OTP é similar a uma senha porém de uso único. Utilizando geralmente em combinação com uma senha tradicional, atuando como um mecanismo adicional de autenticação fornecendo segurança complementar.

OTPs representam exatamente o que parecem: um e pronto. Após utilizar essa senha uma vez ela é descartada e, no próximo acesso ao mesmo ambiente ou aplicativo, outra combinação será utilizada. Resultando num aumento da segurança e aumentando a dificuldade dos malfeitores em invadir contas privadas.

Através de um aplicativo para smartphone os usuários podem utilizar o recurso OTP para acessar uma determinada aplicação ou ambiente web, por mensagem de texto ou token proprietário (chaveiro digital). Sempre que receber um texto por SMS contendo um código único para habilitar o acesso à uma plataforma, aplicação ou ambiente web estará utilizando um sistema OTP.

Existe uma boa disponibilidade de algoritmos padrão da indústria que geram OTPs como o SHA-1. Todos esses algoritmos utilizam duas validações para gerar o código OTP: uma seed e um mooving factor. O elemento seed é valor estático (chave secreta) criado quando uma nova conta no servidor de autenticação é estabelecida

Diferente do elemento seed fixo, o mooving factor muda toda vez que é solicitada uma nova instância OTP. A maneira como é gerado o mooving factor é o grande diferencial entre HOTP e TOTP.

HOTP, o que é ?!

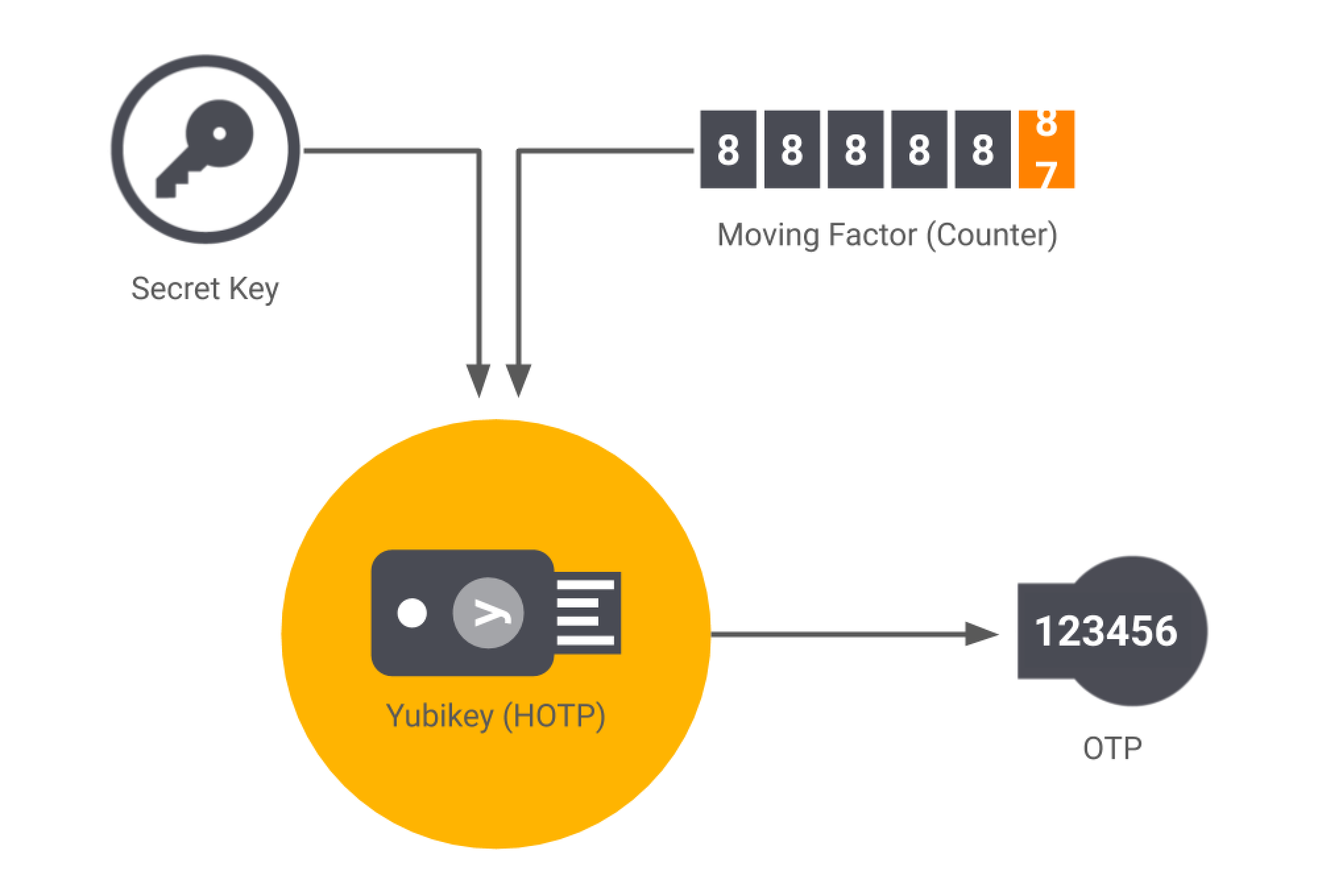

Num pequeno jogo de sílabas o “H” em HOTP significa HMAC (Hash-based Message Authentication Code). De maneira geral o HOTP (algoritmo de senha única) baseado em HMAC é um OTP que utiliza eventos onde o fator de movimentação em cada código é fundamentado em um contador.

A cada solicitação validada pelo HOTP é incrementado o mooving factor utilizando um contador. Gerando um código válido até outro ser ativamente solicitado outro e seja validado pelo servidor de autenticação. Assim que o código é validado e o usuário obtém seu acesso, são sincronizados o servidor e o gerador OTP. Para exemplo de gerador OTP que utiliza o HTOP temos o Yubikey de Yubiko.

TOTP, o que é !?

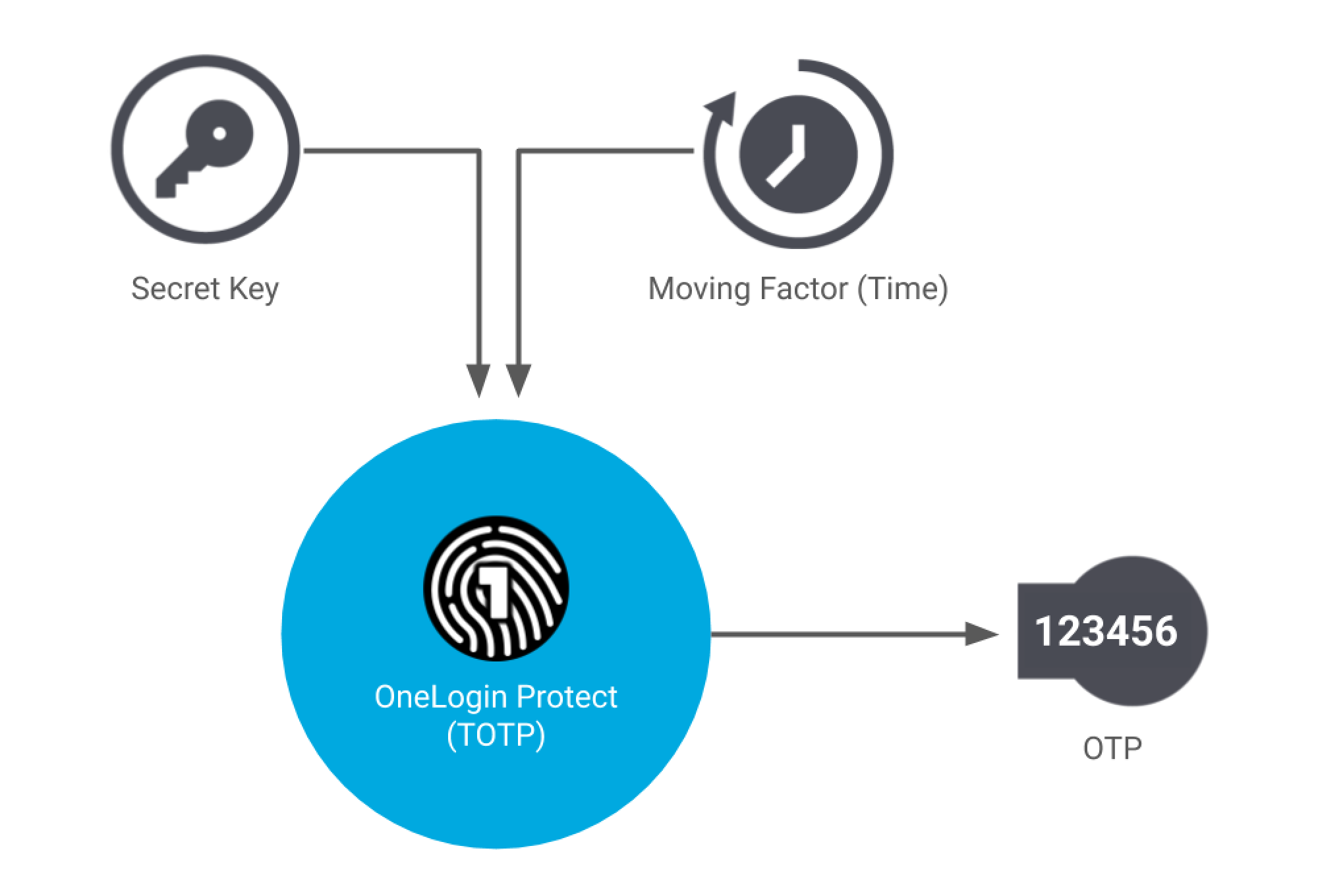

Para as TOTP (Time-based One-Time Password – Senhas únicas baseadas em tempo) é uma OTP baseada em tempo. Assim como no HOTP, a seed do TOTP é estática porém o mooving factor usado no TOTP é baseado em tempo e não em contador.

O total de tempo válido para cada senha é chamado de timestep, tendo como regra um intervalo entre 30 a 60 segundos entre as atualizações. Quando a senha exibida não é utilizada no tempo disponível ela será descartada, sendo necessário solicitar uma nova para obter acesso à aplicação ou outro ambiente.

Limitações e vantagens

Ainda que ambos sejam significativamente mais seguros do que não usar MFA, o HOTP e TOTP possuem limitações. Para o TOTP (mais nova das duas tecnologias) sua utilização é fácil de usar e implementar entretanto o elemento baseado no tempo possui um potencial para desvio desse tempo (intervalo entre a criação e uso da senha). Caso o usuário não entre imediatamente no TOTP, existe uma chance de que ele expire antes de conseguir entrar. Sendo assim, o servidor deve considerar essa possibilidade e facilitar para o usuário nova tentativa sem automaticamente bloqueá-lo.

Pelo HOTP não utilizar tempo como limitador acaba sendo um pouco mais amigável, mesmo assim pode ser mais vulnerável a ataques por brute force. Tornando essa condução uma oportunidade potencialmente mais longa para o um HOTP válido. Algumas maneiras de HOTP foram imputadas por esta vulnerabilidade, incluindo um componente baseado em tempo em seu código que, de alguma maneira adulterando as instruções entre esses dois tipos de OTP.

Conclusão

O conteúdo apresentado teve como objetivo apresentar mecanismos, muitas vezes transparentes para o utilizador, que fornecem reconhecido reforço na proteção dos ambientes acessados remotamente e fora das redes corporativas, afinal um ambiente disponível na internet é invariavelmente um ambiente exposto e sujeito a tentativas de invasão.

Embora descritos de maneira relativamente simplificada teve como interesse explicar em termos menos técnicos suas aplicações e também vulnerabilidades, permitindo conhecer um pouco mais dos diversos mecanismos de proteção necessários para disponibilizar um ambiente altamente seguro sem necessariamente comprometer a produtividade dos utilizadores.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************