Em 2024, os ransomware continuam a representar uma das ameaças mais significativas para a cibersegurança global. O panorama das ameaças evoluiu, com ataques cibernéticos cada vez mais sofisticados e diversificados. Os cibercriminosos não se limitam mais a criptografar dados e exigir um resgate; eles utilizam uma estratégia de quádrupla extorsão que inclui criptografia de dados, exfiltração de dados, ataques DDoS e contato direto com clientes ou parceiros para aumentar a pressão sobre as vítimas.

A tendência é particularmente preocupante, pois as demandas de resgate aumentaram 500% em um ano, com uma média de 2 milhões de dólares pagos por ataque. Embora a incidência dos ataques tenha diminuído ligeiramente, o fato de que mais da metade das organizações afetadas pagaram o resgate demonstra a eficácia dessas táticas criminosas.

Tipos de Ataques de Extorsão

Para entender melhor a complexidade e evolução das ameaças de ransomware, vamos examinar os principais tipos de ataques de extorsão usados pelos cibercriminosos:

- Extorsão Simples: Criptografia de dados com uma demanda de resgate pela chave de descriptografia.

- Dupla Extorsão: Criptografia e roubo de dados, com ameaça de publicação se o resgate não for pago.

- Tripla Extorsão: Ameaças estendidas a clientes e parceiros, criando mais pressão sobre a vítima.

- Quádrupla Extorsão: Adiciona ataques DDoS para paralisar as operações até que o resgate seja pago.

A Evolução do Ransomware: Quádrupla Extorsão

A evolução das táticas de ransomware levou à estratégia de quádrupla extorsão, que combina múltiplos níveis de ameaças para maximizar a pressão sobre as vítimas. Esta estratégia inclui:

- Criptografia de Dados: Criptografam dados e exigem um resgate pela chave de descriptografia.

- Exfiltração de Dados: Roubam dados e ameaçam publicá-los online se o resgate não for pago.

- Ataques DDoS: Lançam ataques de negação de serviço distribuída (DDoS) para interromper as operações da organização.

- Contato Direto com Clientes ou Parceiros: Ameaçam contatar clientes, parceiros ou outras partes interessadas para criar mais pressão sobre a organização vítima.

Esta estratégia multifacetada torna os ransomware ainda mais perigosos e difíceis de gerenciar, aumentando tanto os riscos quanto os custos para as vítimas.

Diretrizes a Seguir em Caso de um Ataque de Ransomware

No contexto de ataques de ransomware de quádrupla extorsão, é essencial seguir algumas diretrizes para minimizar os danos e iniciar o processo de recuperação. Aqui estão algumas recomendações chave:

Ações Imediatas

- Isolamento: Desconecte imediatamente o dispositivo infectado da rede.

- Não Pague o Resgate: Evite pagar o resgate para não alimentar mais ataques.

- Relatar: Informe as autoridades e envolva especialistas em cibersegurança.

Medidas Preventivas

- Proteção de Email: Bloqueie spam e use autenticação multifator.

- Antivirus e Antimalware: Use soluções de segurança em todos os dispositivos, incluindo móveis.

- Firewalls e Detecção de Ameaças: Implemente firewalls e sistemas de detecção de ameaças.

- Segmentação de Rede: Limite a propagação do ransomware segmentando a rede.

- Prevenção de DDoS: Adote soluções contra ataques DDoS.

Políticas de Backup

- Backups Regulares e Criptografados: Realize backups regulares e criptografados em recursos externos, como a nuvem. Siga a regra de segurança 3-2-1, que consiste em manter 3 cópias dos dados, em 2 mídias diferentes, com pelo menos 1 cópia armazenada fora do local (por exemplo, na nuvem).

- Uso de Backups Externos: Use software como o Iperius Backup para realizar o backup e a restauração de dados em caso de ataque.

Treinamento de Pessoal

- Conscientização sobre Ameaças: Treine o pessoal para reconhecer técnicas de ataque, como ransomware que pode chegar via e-mails de phishing, sites comprometidos, downloads de software infectado ou explorações de vulnerabilidades em sistemas de software.

- Plano de Resposta: Defina um plano de resposta com funções claras para uma reação eficaz. Certifique-se de que cada membro da equipe saiba exatamente o que fazer durante um incidente. Realize simulações regularmente para testar e melhorar o plano.

Seguindo estas dicas, as organizações podem reduzir os riscos e garantir uma recuperação rápida e eficaz em caso de um ataque de ransomware.

Ferramentas de Proteção Contra Ataques

Para se defender contra ataques de ransomware de quádrupla extorsão, é crucial utilizar ferramentas avançadas:

- Norton 360: Oferece proteção abrangente contra vários tipos de ransomware, incluindo ameaças de quádrupla extorsão, e inclui recursos de backup de dados.

- Bitdefender: Conhecido por seus robustos recursos de segurança, oferece proteção específica contra ransomware e soluções avançadas para prevenir exfiltração de dados e ataques DDoS.

- Kaspersky: Além da proteção contra ransomware, fornece ferramentas de segurança online, gerenciamento de senhas e recursos avançados para segmentação de rede e prevenção de ataques direcionados a clientes e parceiros comerciais.

Prevenção e Backup com Iperius

A prevenção é a chave para se defender efetivamente contra ataques de ransomware. Aqui estão algumas dicas práticas sobre como usar o Iperius Backup para proteger seus dados e garantir uma recuperação rápida em caso de ataque.

Tipos de Backup Recomendados

- Backup Fora do Local: Use backups online na nuvem e FTP, pois esses destinos não são acessíveis pelo ransomware.

- Mídias Externas Removíveis: Use discos USB e cartuchos RDX. Rode essas mídias e armazene-as fora da empresa.

Estratégias de Backup

- Backups Diários: Realize backups diários usando os modos Completo + Incremental ou Completo + Diferencial.

- Backups Semanais e Mensais: Comece com backups completos e atualize apenas os arquivos novos ou modificados. Use backups de imagem para uma restauração rápida do sistema limpo.

Proteção do NAS

- Evitar Compartilhamento de Rede: Não compartilhe nenhuma pasta NAS na rede. Use o servidor FTP para backups.

- Limitar Permissões de Escrita: Conceda permissões de escrita a apenas um usuário para as pastas compartilhadas no NAS.

- Instalar Iperius Backup como Serviço Windows: Configure o Iperius Backup como um serviço do Windows para garantir backups automáticos e contínuos mesmo na ausência de um usuário conectado.

Verificação Inteligente

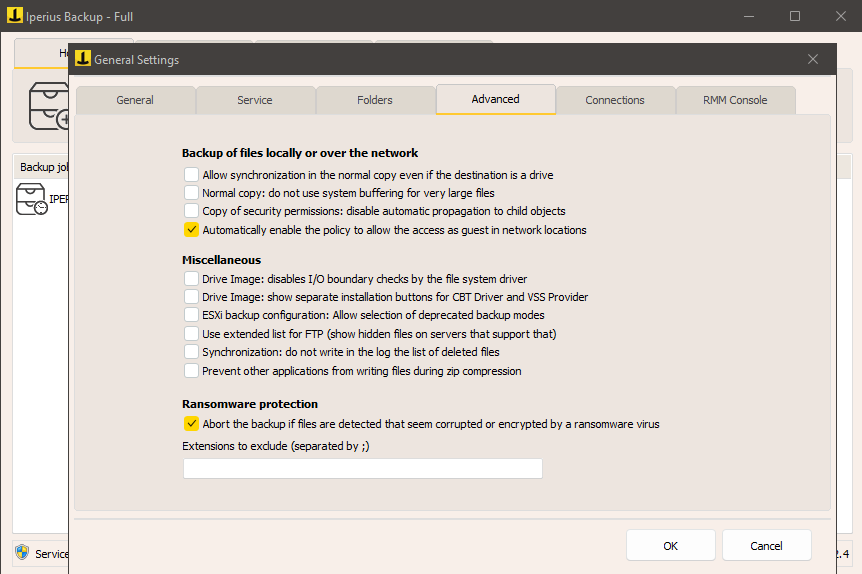

- Detecção de Arquivos Corrompidos: Use a função de verificação inteligente do Iperius Backup para detectar a presença de arquivos corrompidos ou criptografados por ransomware antes de realizar o backup, protegendo assim os backups anteriores de cópias comprometidas.

Seguindo estas dicas e usando o Iperius Backup de maneira estratégica, você pode melhorar significativamente sua proteção contra ataques de ransomware e garantir uma recuperação rápida e eficaz em caso de comprometimento de dados para a máxima resiliência.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************