Conheça mais sobre um dos maiores temores atuais da informática, o Ransomware

Houve uma época onde os chamados malwares eram desenvolvidos por amadores com o objetivo de assustar os mais desavisados. Este comportamento evoluiu para práticas realmente preocupantes pois agora há a interação com o crime organizado, por conta disso o objetivo desses objetos maliciosos passou a ser o lucro.

O objetivo da contaminação por ransomware está no bloqueio dos arquivos para depois exigir o pagamento de valores geralmente expressivos pela vítima, na promessa da restauração deles podendo ser classificado como sequestro de dados praticamente.

A criptografia é uma prática que codifica(ou simplificadamente embaralha) os arquivos informados com a intenção de dificultar até mesmo impossibilitar sua restauração por qualquer método de recuperação. É amplamente utilizado pelos mais variados motivos legítimos por aqueles que não desejam ter suas informações compartilhadas por inúmeras razões.

É um dos motivos que dificulta seu reconhecimento quando em execução, isto pelo processo consistir em basicamente compactar os arquivos com senhas fortes, situação que qualquer programa de compactação faz e somado ao fato de existirem em código aberto(acessível sem pagamento de licenças) para muitos casos, facilita ainda mais desenvolver rotinas(scripts) pela ampla oferta de códigos, que sejam executados sem o conhecimento(principalmente visual) do usuário.

Porém como uma ideia pode ser aplicada para mais de um objetivo, desenvolveram esta metodologia que evoluiu inclusive para ambientes de desenvolvimento para ransomware, são as chamadas IDE´s(Ambiente de Desenvolvimento Integrado) que assusdadoramente permitem desenvolver uma imensidão de formatos para arquivos criptografados, por conta disso a praticamente impossível possibilidade de conseguir recuperar as informações codificadas por eles.

A solução para este processo também é desenvolvida pelos desenvolvedores criminosos, razão pela qual passou a ser considerado como sequestro, cada um tem o seu gerador de chaves para desbloqueio que na maioria das vezes são encadeadas, ou seja necessário de 2 a mais combinações hexadecimais(letras e números) interligadas entre si para a restauração do que foi bloqueado sequestrado.

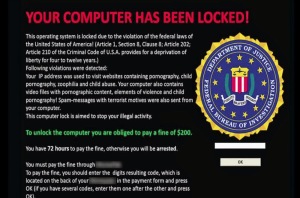

“Após o computador estar totalmente bloqueado, o vírus exibe uma caixa de diálogo como nas fotos abaixo, informando ao usuário da encriptação ser resultado de uma suposta ação ilegal, costuma também fazer menção alegando ser executado pela polícia ou FBI.”

Dimensionando os prejuízos:

É conhecido pelos casos encontrados pela internet dos resgates custarem entre 300 a 500 dólares para usuários domésticos ou com supostamente poucos recursos financeiros. Quando o cenário abrange empresas aparentemente indiferente do seu tamanho os cibercriminosos estelionatários costumam ter pretenções ganância mais infladas.

Usando como exemplo de um dispositivo qualquer infectado é prática dos criminosos definirem um prazo variando de 48 a 72 horas para efetuar o pagamento, os mais atuais estão exigindo o pagamento através da moeda virtual chamada Bitcoin na intenção de dificultar o rastreamento do autor.

Conforme o prazo é reduzido o valor do resgate aumenta e por suspeita, após vencidos todos os prazos a senha é destruída excluída impedindo definitivamente a recuperação do que foi criptografado.

O mais aterrorizante ao deparar-se com seus computador ou dispositivo totalmente sequestrado é a falta de qualquer garantia da intenção do cibercriminoso em fornecer as senhas de desbloqueio após o pagamento do resgate.

Para começar o fato de alguns encriptadores terem falhas em seus códigos e por esta razão não conseguirem gerar as chaves de descriptografia, finalizando com o possível total desinteresse desde o princípio por parte do criminoso em fornecer as chaves para desbloquear os arquivos sequestrados.

“A Universidade de Kent, produziu uma análise concluindo que a porcentagem das vítimas que assumem pagar pelo resgate por CritpoLockers estão em mais de 40%.”

Segundo Andrey Pozhogin, Especialista em Cibersegurança da kaspersky Lab

“Um criptor atua normalmente executando diversas ações adicionais para prevenir a recuperação dos dados codificados – como deletar ou encriptar pontos de restauração do sistema e backups do Windows.”

Impactos pesados nos custos operacionais para empresas:

Mesmo na exigência de grandes valores para vítimas empresariais, esses montantes costumam resultar num pequeno impacto para o negócio. Os aborrecimentos causados pelo ataque tem um potencial muito maior para perdas financeiras nas operações.

Isto por conta da interrupção de processos críticos nas empresas integradas (mesmo que parcialmente) na intitulada Era da Informação, podemos citar alguns deles como:

- Vendas não concretizadas

- Queda ou perda na produtividade

- Custos e tempo dedicados no restabelecimento do sistema

Num exemplo mais preocupante podemos considerar algumas consequências severas na perda irreversível dos dados podendo inclusive colocar toda a empresa em risco, entre elas:

- Afetar definitivamente a competitividade da organização

- Minar sensivelmente vendas e lucros a longo prazo

- Limitar consideravelmente o acesso à demais informações, indiferente de importância

É claro que a preocupação com as informações está na responsabilidade rotineira do departamento de TI mas imagine que depois de encontrado um ponto de invasão, as proteções ativas não puderam identificar a ação dos CriptoLockers e por este motivo o acesso a diversos arquivos como registro de vendas, clientes, estoque entre alguns foram totalmente perdidos.

Qual seria o comportamento da sua empresa enquanto os profissionais da TI atuam tentando reverter os estragos feitos pelos criminosos ?!

Outra preocupação que deve ser considerada está nas soluções disponíveis pela internet afora, uma vez que todos procuram reverter os problemas causados pelos programas maliciosos, entra também aqui outra oportunidade para os cibercriminosos que é de oferecer anonimamente métodos, programas, rotinas entre outras condições prometendo desfazer a criptografia bem sucedida.

Muitas destas respostas acabam resultando em outros golpes pretendendo subtrair ainda mais dinheiro das vítimas mais aflitas e também algumas delas na verdade tornam-se porta de entrada para ainda mais programas maliciosos.

O crescimento de ataques por técnicas criptor continua avançando:

Outro motivo pela proliferação deste tipo de ataque está no relativamente baixo custo para implementá-lo, junto com os lucros gigantescos podendo ser obtidos com a aplicação de um único malware tornam-se um custo/benefício invejavelmente atrativo e por isso motivando sua expansão.

Só como exemplo conheça os mais encontrados:

CoinVault – codifica os arquivos das vítimas utilizando chaves AES 256-bit

CrytoLocker – o mais popular por ter infectado milhares de computadores permitindo arrecadar milhões pelos cibercriminosos

CryptoWall – tem a característica de dobrar o valor exigido quando o pagamento não é efetuado dentro do prazo inicial

TorLocker – além de criptografar os dados, usa a rede Tor para configurar comunicação com os cibercriminosos responsáveis pelo ataque

Mesmo com incontáveis notícias e estudos disponíveis a respeito do crescimento assustador, uma dessas pesquisas concluiu que apenas 40% das empresas tem consciência dos riscos a que estão sujeitas por ataque de ransomware.

Por conta disso elas ficam mais evidentes a problemas com segurança por estarem mais vulneráveis a empreitadas que venham explorar falhas na TI pelos cibercriminosos.

Anatomia de um método criptor:

Das diversas maneiras possíveis de ataque existem duas formas muito identificadas dessa prática:

Phishing spam(literalmente pescaria por e-mail): consiste no recebimento de um e-mail contendo um arquivo anexo infectado senão um link de internet direcionando para um site com conteúdo falso para reforçar a tática do phishing.

Water holing(literalmente ralo d´água): um site de boa visitação como um fórum de discussão já pode ser uma oportunidade de infecção, é uma estratégia onde todo o site já está comprometido e simplesmente o acesso ou utilização dele já cria oportunidade para o ataque.

Alvos preferidos:

São os mais variados possíveis começando pelos computadores executando o sistema operacional Windows ou os Mac com OSX ampliando para tablets e smartphones com Android chegando também ao cenário da Infraestrutura Virtual de computadores (VDI).

Na existência de uma rede conectando esses dispositivos o ataque prolifera-se de forma descomunal pois ele irá vasculhar tudo o que estiver disponível criptografando o que encontrar acessível.

Por fim, restrições definidas permitindo apenas acesso por administradores não costumam ser obstáculo para sua disseminação na maioria dos ataques pelos criptors.

Experiências no mundo do cibercrime:

Nos primórdios dessa prática era possível desfazer a encriptação dos dados, muitas vezes a senha de recuperação estava escondida no próprio dispositivo atacado e por este motivo procurar a senha nele já era suficiente para reverter o ataque. A engenharia reversa executada por especialistas em segurança cibernética também permitiu encontrar formas de desfazer os estragos.

Lamentavelmente a evolução das técnicas seriam questão de tempo, por conta disso erros primários como os descritos não são mais encontrados, são aplicadas formas mais complexas e resistentes aos métodos conhecidos de recuperação e mesmo que ela seja viável há pouquíssima probabilidade da senha que possa desbloquear esteja no dispositivo contaminado.

A geração de senhas para restauração passaram a ser individualizadas e por isso, mesmo que tenha acesso à alguma, é pouco provável que funcione em outro dispositivo atacado.

Em conjunto com as metodologias citadas ainda estão inclusas no processo:

Métodos combinados RSA / AES: propiciando alto desempenho na criptografia utilizando algoritmo AES para em seguida codificar a senha AES através do poderoso algoritmo RSA.

Algoritmos de curvas elípticas: propiciando ainda mais complexos níveis de encriptação sem afetar a velocidade.

Condições que resultam na total impossibilidade da recuperação dos dados criptografados.

Ações que não deixam vestígios:

A inexistência de rastros para identificar o(s) autor(es) dos ataques é uma condição que tem recebido muitos recursos pelos criminosos no intuito de impedir o empenho das autoridades competentes, tornando cada vez mais árduo rastrear e interromper ações dos mais recentes criptors:

- Pagamentos efetuados utilizando a moeda virtual Bitcoin ou semelhante que dificulte o rastreamento do autor.

- Utilização de ambientes que permitam o anonimato como o Tor, tornando a localização dos criminosos praticamente impossível de identificar.

Boas práticas para proteger sua empresa:

Implementar metodologias contra ataques cibernéticos é há tempos indispensável para garantir a confiabilidade no uso das soluções de TI, por conta disso considere as sugestões a seguir como exemplos de como iniciar ou ao menos melhorar a proteção contra esses ataques.

Discipline os usuários

Continua como a parte mais vulnerável de qualquer negócio o fator humano. Por conta disso discipline seus funcionários e demais usuários a respeito dos princípios básicos no ambiente de TI:

- Esclarecimentos dos riscos e consequências a respeito do phishing

- Os riscos à segurança digital da empresa na abertura indiscriminada de e-mails com anexos suspeitos ou mesmo que inicialmente pareçam confiáveis.

Desenvolva e mantenha uma política de backups eficiente

Mesmo quase todos os negócios possuindo algum modelo de backup, diante deste novo tipo de crime é preciso que algumas metodologias sejam revistas.

Por conta dos ataques conseguirem burlar inclusive restrições de perfil, elabore rotinas de backup que permitam sua disponibilidade apenas enquanto estiverem em execução, ou seja desconectando-se do restante da rede após concluído no objetivo de impedir os programas nocivos e acessá-lo.

Revise suas soluções de segurança corporativa

Por conta dos novos criptors atacarem outras plataformas como Androir, Macs e ambientes virtuais além dos computadores convencionais é preciso consultar a documentação para saber quais dispositivos ela possui proteção, não esquecendo a plataforma de e-mail.

Mantenha todos os sistemas atualizados

As atualizações tornaram-se um importante item no mundo dos sistemas computacionais, é através deles que muitos criminosos sabem por onde começar ou conseguir êxito nos ataques e por conta disso mantenha todos os sistemas da empresa o mais renovado possível.

Escolhendo uma solução de segurança confiável:

Se não puder ou existir uma solução integrada na proteção cibernética da empresa, considere um conjunto delas que permitam:

- Gerenciar o uso da internet definindo perfis de acesso à ela.

- Controlar os acessos aos arquivos e demais recursos computacionais corporativos também baseado em hierarquia como no item anterior.

- Gerenciar o uso de programas indiferente da plataforma utilizada permitindo inclusive o bloqueio e/ou remoção dos considerados suspeitos.

Como parte importante da proteção contra ransoware foi citado o backup, é um excelente momento para conhecer as soluções Iperius { clicando aqui } que entre outras qualidades consegue identificar arquivos infectados e impedí-los de serem integrados ao backup, evitando os demais arquivos serem danificados pelo processo nocivo de encriptação.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************